QNAP a mis à jour de force les appareils de stockage en réseau (NAS) du client avec un micrologiciel contenant les dernières mises à jour de sécurité pour se protéger contre le rançongiciel DeadBolt, qui a déjà chiffré plus de 3 600 appareils.

Mardi, EZpublish-france.fr a signalé une nouvelle opération de ransomware nommée DeadBolt qui chiffrait les appareils NAS QNAP exposés à Internet dans le monde entier.

L’acteur de la menace prétend utiliser une vulnérabilité zero-day pour pirater les appareils QNAP et chiffrer les fichiers à l’aide du rançongiciel DeadBolt, qui ajoute l’extension .deadbolt aux noms de fichiers.

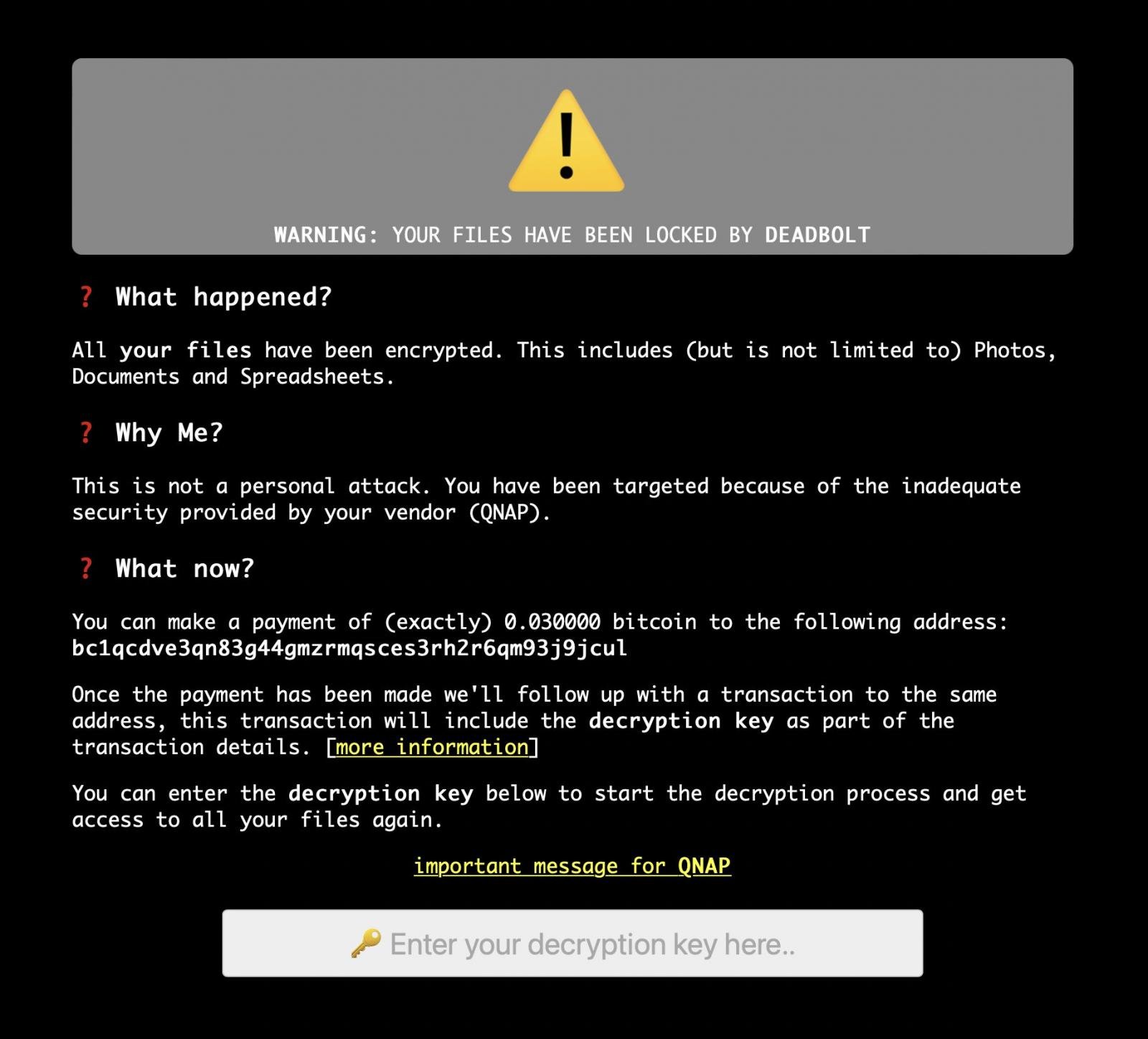

Le rançongiciel remplacera également la page de connexion HTML habituelle par une note de rançon exigeant 0,03 bitcoins, d’une valeur d’environ 1 100 $, pour recevoir une clé de déchiffrement et récupérer les données.

Le gang de rançongiciels DeadBolt tente également de vendre tous les détails de la prétendue vulnérabilité zero-day à QNAP pour 5 Bitcoins, d’une valeur de 185 000 $.

Ils sont également disposés à vendre à QNAP la clé de décryptage principale qui peut décrypter toutes les victimes concernées et fournir des informations sur le prétendu jour zéro pour 50 bitcoins, soit environ 1,85 million de dollars.

Bien qu’il soit peu probable que QNAP cède à la demande d’extorsion, de nombreux utilisateurs de notre sujet de forum d’assistance DeadBolt ont signalé avoir payé avec succès le ransomware pour récupérer leurs fichiers.

QNAP force les mises à jour du micrologiciel sur les appareils NAS

Le lendemain, QNAP a commencé à avertir les clients de sécuriser leurs appareils NAS exposés à Internet contre DeadBolt en mettant à jour la dernière version du logiciel QTS, en désactivant UPnP et en désactivant la redirection de port.

Plus tard dans la nuit, QNAP a pris des mesures plus drastiques et a mis à jour de force le micrologiciel de tous les appareils NAS des clients pour version 5.0.0.1891, le dernier firmware universel sorti le 23 décembre 2021.

Cette mise à jour comprenait également de nombreux correctifs de sécurité, mais presque tous sont liés à Samba, ce qui est peu susceptible d’être associé à cette attaque.

Les propriétaires de QNAP et les administrateurs informatiques ont déclaré à EZpublish-france.fr que QNAP avait forcé cette mise à jour du micrologiciel sur les appareils même si les mises à jour automatiques étaient désactivées.

Cependant, cette mise à jour ne s’est pas déroulée sans accroc, car certains propriétaires ont constaté que leurs connexions iSCSI aux appareils ne fonctionnaient plus après la mise à jour.

« Je pensais juste donner un avertissement à tout le monde. Quelques-uns de nos QNAPS ont perdu la connexion ISCSI la nuit dernière. Après une journée de bricolage et d’arrachage de cheveux, nous avons finalement découvert que c’était à cause de la mise à jour. Cela ne l’a pas fait pour tous des QNAP que nous gérons, mais nous avons finalement trouvé la solution », un propriétaire de QNAP dit sur Reddit.

« Dans » Stockage et instantanés> ISCSI et Fibre Channel », cliquez avec le bouton droit sur votre alias (IQN), sélectionnez « Modifier> Portail réseau » et sélectionnez l’adaptateur que vous utilisez pour ISCSI. »

D’autres utilisateurs qui avaient acheté la clé de déchiffrement et étaient en train de déchiffrer ont découvert que la mise à jour du micrologiciel supprimait également l’exécutable du rançongiciel et l’écran de rançon utilisés pour lancer le déchiffrement. Cela les a empêchés de poursuivre le processus de déchiffrement une fois la mise à jour de l’appareil terminée.

« Il me demande généralement si je veux mettre à jour, mais maintenant il ne me le demande pas. J’étais juste inactif pendant que le décryptage était en cours, puis j’ai entendu un bip du NAS, et quand j’ai regardé dans le menu, il me demandait si je voulais redémarrer maintenant pour que la mise à jour soit finalisée », a déclaré un propriétaire contrarié dans le sujet de support DeadBolt de EZpublish-france.fr.

« J’ai appuyé sur NON mais il m’a ignoré et a commencé à fermer toutes les applications afin de redémarrer. »

En réponse à de nombreuses plaintes concernant QNAP forçant une mise à jour du firmware, un représentant du support QNAP a répondu, déclarant que c’était pour protéger les utilisateurs contre les attaques de ransomware DeadBolt en cours.

« Nous essayons d’augmenter la protection contre le pêne dormant. Si la mise à jour recommandée est activée sous la mise à jour automatique, dès que nous avons un correctif de sécurité, il peut être appliqué immédiatement.

À l’époque de Qlocker, de nombreuses personnes ont été infectées après que nous ayons corrigé la vulnérabilité. En fait, toute cette épidémie s’est produite après la publication du patch. Mais beaucoup de gens n’appliquent pas un correctif de sécurité le même jour ou même la même semaine qu’il est publié. Et cela rend beaucoup plus difficile l’arrêt d’une campagne de ransomware. Nous travaillerons sur des correctifs/améliorations de la sécurité contre les pênes dormants et nous espérons qu’ils seront appliqués immédiatement.

Je sais qu’il y a des arguments dans les deux sens quant à savoir si nous devrions ou non le faire. C’est une décision difficile à prendre. Mais c’est à cause du pêne dormant et de notre désir d’arrêter cette attaque au plus vite que nous l’avons fait. » – Représentant de l’assistance QNAP.

Ce qui n’est pas clair, c’est pourquoi une mise à jour forcée du dernier firmware protégerait un appareil du rançongiciel DeadBolt alors que QNAP avait initialement déclaré que la réduction de l’exposition des appareils sur Internet atténuerait les attaques.

Il est possible qu’une ancienne vulnérabilité de QTS soit utilisée pour violer les appareils QNAP et installer DeadBolt et que la mise à niveau vers ce micrologiciel corrige les vulnérabilités.

Les mises à jour forcées arrivent trop tard

Malheureusement, la décision de QNAP est peut-être arrivée trop tard en tant que chercheur en sécurité CronUP et membre Curated Intel Germán Fernández a découvert que DeadBolt avait déjà chiffré des milliers d’appareils QNAP.

Membre curé d’Intel, @1ZRR4H, ont observé des événements de ransomware QNAP signalés via les moteurs de recherche IoT, notamment Shodan et Censys.

Shodan (1160 événements): https://t.co/qpaCTuICAf

Censys (3687 événements): https://t.co/uZKLQprSDE

Conseil : utilisez les balises de pays pour effectuer une recherche par pays. pic.twitter.com/2IXpCNpBvV

– Intelligence organisée (@CuratedIntel) 27 janvier 2022

Moteur de recherche d’appareils Internet Rapports Shodan que 1 160 appareils NAS QNAP sont chiffrés par DeadBolt. Censys, cependant, brosse un tableau bien plus sombre, trouver 3 687 appareils déjà crypté au moment d’écrire ces lignes.

Shodan et Censys montrent que les principaux pays touchés par cette attaque sont les États-Unis, la France, Taïwan, le Royaume-Uni et l’Italie.

Pour aggraver les choses, les propriétaires de NAS QNAP sont déjà ciblés par d’autres opérations de ransomware nommées Qlocker et eCh0raix, qui recherchent constamment de nouveaux appareils à chiffrer.

EZpublish-france.fr a posé d’autres questions à QNAP sur la mise à jour forcée et les attaques DeadBolt.