Environ 300 000 routeurs MikroTik sont vulnérables aux vulnérabilités critiques que les botnets malveillants peuvent exploiter pour le cryptomining et les attaques DDoS.

MikroTik est un fabricant letton de routeurs et de FAI sans fil qui a vendu plus de 2 000 000 d’appareils dans le monde.

En août, le botnet Mēris a exploité les vulnérabilités des routeurs MikroTik pour créer une armée d’appareils qui ont effectué une attaque DDoS record sur Yandex. MikroTik a expliqué que les acteurs de la menace derrière l’attaque ont exploité les vulnérabilités corrigées en 2018 et 2019, mais les utilisateurs n’avaient pas postulé.

Les chercheurs ont découvert que beaucoup trop d’entre eux restent vulnérables à trois failles critiques d’exécution de code à distance qui peuvent conduire à une prise de contrôle complète de l’appareil malgré tous ces avertissements et attaques.

Comme l’illustre un rapport publié par Eclypse aujourd’hui, la situation reste très problématique.

Un essaim de routeurs puissants à gagner

Des chercheurs d’Eclypsium ont analysé Internet à la recherche d’appareils MikroTik qui sont toujours vulnérables aux quatre CVE suivants :

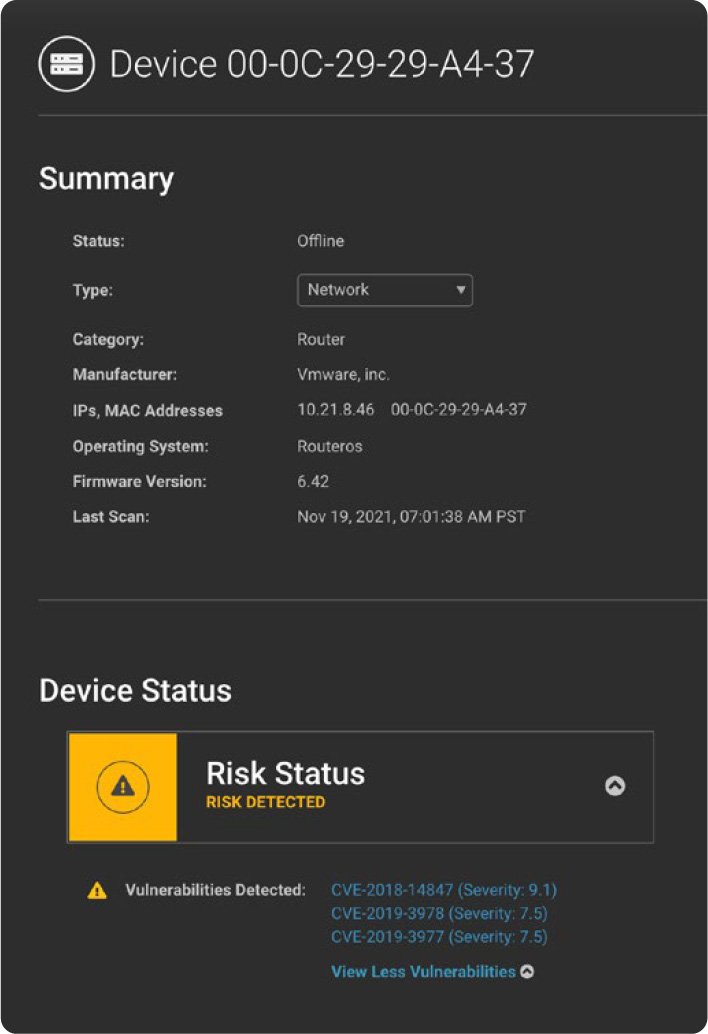

- CVE-2019-3977: rétrogradation du système d’exploitation à distance et réinitialisation du système. CVSS v3 – 7.5

- CVE-2019-3978: Empoisonnement du cache distant non authentifié. CVSS v3 – 7.5

- CVE-2018-14847: accès et écriture arbitraires à distance aux fichiers arbitraires. CVSS v3 – 9.1

- CVE-2018-7445: Buffer overflow permettant l’accès à distance et l’exécution de code. CVSS v3 – 9.8

Les appareils doivent exécuter RouterOS version 6.45.6 ou antérieure pour être éligibles à l’exploitation et avoir leur protocole WinBox exposé à Internet.

Après avoir analysé Internet, Eclypsium a trouvé environ 300 000 adresses IP pour les routeurs MikroTik qui répondent aux critères ci-dessus et sont vulnérables à au moins une des vulnérabilités mentionnées ci-dessus.

Ces appareils ont une puissance considérable, ce qui en fait des cibles attrayantes pour le cryptomining et les attaques par déni de service distribué.

« Tout d’abord, ils sont nombreux avec plus de 2 000 000 d’appareils déployés dans le monde, et aussi des appareils particulièrement puissants et riches en fonctionnalités », a expliqué le Eclypse des chercheurs.

« En plus de servir les environnements SOHO, les routeurs et les systèmes sans fil MikroTik sont régulièrement utilisés par les FAI locaux. La même puissance qui peut rendre MikroTik attrayant pour un FAI peut également être attrayante pour un attaquant. »

La plupart des appareils découverts se trouvent en Chine, au Brésil, en Russie et en Italie, tandis que les États-Unis possèdent également un nombre important d’appareils exploitables.

Source : Eclypse

Fait intéressant, les chercheurs ont découvert que les mineurs de pièces avaient infecté environ 20 000 de ces appareils, dont environ la moitié tentaient de se connecter au CoinHive désormais hors ligne.

Source : Eclypse

Corrigez les défauts maintenant

Malheureusement, même avec des avertissements répétés et des mises à jour de sécurité vieilles de 2 ans pour résoudre ces vulnérabilités, trop de routeurs ne sont pas mis à jour avec le dernier logiciel.

De plus, les appareils exploités avant les mises à jour de sécurité doivent être analysés et les mots de passe réinitialisés, car l’installation des mises à jour ne résoudra pas un compromis antérieur.

Les avis officiel MikroTik envers tous ses clients peut se résumer ainsi :

- Gardez votre appareil MikroTik à jour avec des mises à jour régulières.

- N’ouvrez pas l’accès à votre appareil du côté Internet à tout le monde. Si vous avez besoin d’un accès à distance, ouvrez uniquement un service VPN sécurisé, comme IPsec.

- Utilisez un mot de passe fort, et même si vous le faites, changez-le maintenant !

- Ne présumez pas que votre réseau local est digne de confiance. Les logiciels malveillants peuvent tenter de se connecter à votre routeur si vous avez un mot de passe faible ou aucun mot de passe.

- Inspectez votre configuration RouterOS pour les paramètres inconnus, notamment : Système -> Règles du planificateur qui exécutent un script Fetch. Supprimez-les., IP -> proxy Socks. Si vous n’utilisez pas cette fonctionnalité ou ne savez pas ce qu’elle fait, elle doit être désactivée., client L2TP nommé « lvpn » ou tout client L2TP que vous ne reconnaissez pas.

- Règle de pare-feu d’entrée qui autorise l’accès au port 5678.

- Bloquez les domaines et les points de terminaison de tunnel associés au botnet Meris.

En plus de ces directives, Eclypsium a publié un outil d’évaluation gratuit MikroTik qui peut vérifier si un appareil est vulnérable à CVE-2018-14847 et si un script de planificateur existe, une indication de la compromission de Mēris.

Les propriétaires de MikroTik doivent corriger les défauts de leurs appareils, car le logiciel malveillant peut endommager les appareils en raison d’un minage de cryptomonnaie étendu et faire de l’appareil une partie physique d’opérations malveillantes.

EZpublish-france.fr a contacté MikroTik pour un commentaire sur ce qui précède et a obtenu la réponse suivante :

Le rapport Eclypsium traite des mêmes anciennes vulnérabilités que nous avons mentionnées dans nos précédents blogs sur la sécurité. Pour autant que nous le sachions, il n’y a pas de nouvelles vulnérabilités dans RouterOS. De plus, RouterOS a récemment été audité de manière indépendante par plusieurs tiers. Ils sont tous arrivés à la même conclusion.

Malheureusement, la fermeture de l’ancienne vulnérabilité ne protège pas immédiatement les routeurs concernés. Nous n’avons pas de porte dérobée illégale pour changer le mot de passe de l’utilisateur et vérifier son pare-feu ou sa configuration. Ces étapes doivent être effectuées par les utilisateurs eux-mêmes.

Nous faisons de notre mieux pour contacter tous les utilisateurs de RouterOS et leur rappeler d’effectuer des mises à niveau logicielles, d’utiliser des mots de passe sécurisés, de vérifier leur pare-feu pour restreindre l’accès à distance aux personnes inconnues et de rechercher des scripts inhabituels. Malheureusement, de nombreux utilisateurs n’ont jamais été en contact avec MikroTik et ne surveillent pas activement leurs appareils. Nous coopérons avec diverses institutions dans le monde entier pour rechercher également d’autres solutions.

En attendant, nous tenons à souligner l’importance de maintenir à jour votre installation RouterOS. C’est l’étape essentielle pour éviter toutes sortes de vulnérabilités.