Les chercheurs en sécurité ont analysé neuf routeurs WiFi populaires et y ont trouvé un total de 226 vulnérabilités potentielles, même en exécutant le dernier firmware.

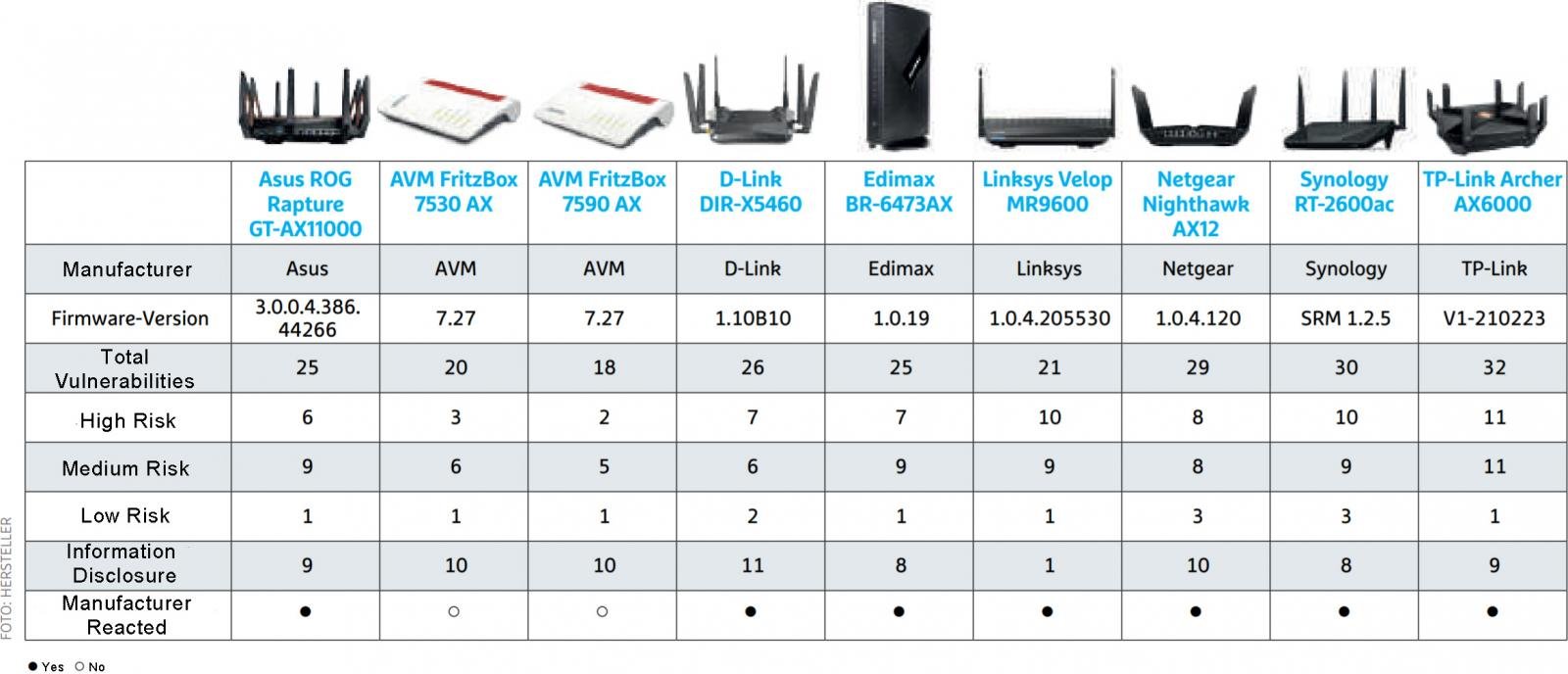

Les routeurs testés sont fabriqués par Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology et Linksys, et sont utilisés par des millions de personnes.

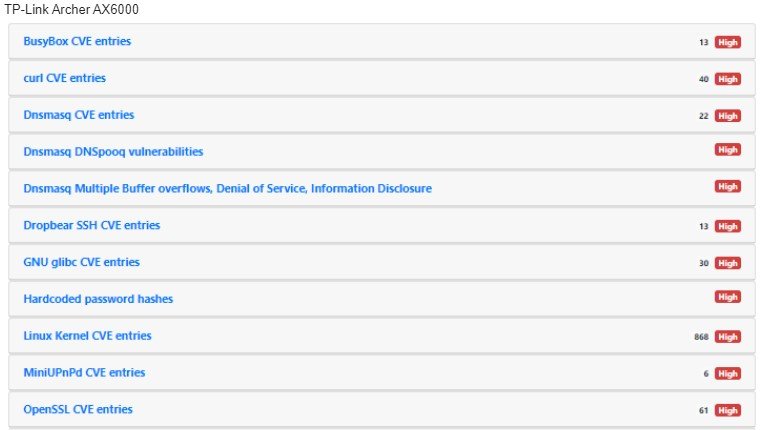

Les précurseurs en termes de nombre de vulnérabilités sont le TP-Link Archer AX6000, avec 32 failles, et le Synology RT-2600ac, qui a 30 bugs de sécurité.

Source : inspecteur IoT

Le processus de test

Les chercheurs d’IoT Inspector ont effectué les tests de sécurité en collaboration avec le magazine CHIP, en se concentrant sur les modèles utilisés principalement par les petites entreprises et les utilisateurs à domicile.

« Pour l’évaluation du routeur de Chip, les fournisseurs leur ont fourni les modèles actuels, qui ont été mis à niveau vers la dernière version du micrologiciel », a déclaré Florian Lukavsky, directeur technique et fondateur d’IoT Inspector à EZpublish-france.fr par e-mail.

« Les versions du firmware ont été automatiquement analysées par IoT Inspector et vérifiées pour plus de 5 000 CVE et autres problèmes de sécurité. »

Leurs résultats ont montré que de nombreux routeurs étaient toujours vulnérables aux vulnérabilités divulguées publiquement, même lorsqu’ils utilisaient le dernier micrologiciel, comme illustré dans le tableau ci-dessous.

Source : inspecteur informatique

Colonne de gauche traduite par EZpublish-france.fr

Bien que toutes les failles ne comportent pas le même risque, l’équipe a trouvé des problèmes communs qui ont affecté la plupart des modèles testés :

- Noyau Linux obsolète dans le firmware

- Fonctions multimédia et VPN obsolètes

- Dépendance excessive aux anciennes versions de BusyBox

- Utilisation de mots de passe par défaut faibles comme « admin »

- Présence d’informations d’identification codées en dur sous forme de texte brut

Jan Wendenburg, PDG d’IoT Inspector, a noté que l’un des moyens les plus importants de sécuriser un routeur consiste à modifier le mot de passe par défaut lors de la première configuration de l’appareil.

« La modification des mots de passe lors de la première utilisation et l’activation de la fonction de mise à jour automatique doivent être une pratique standard sur tous les appareils IoT, que l’appareil soit utilisé à la maison ou dans un réseau d’entreprise. » expliqué Wendenburg.

« Le plus grand danger, outre les vulnérabilités introduites par les fabricants, est d’utiliser un appareil IoT selon la devise « plug, play and forget ». »

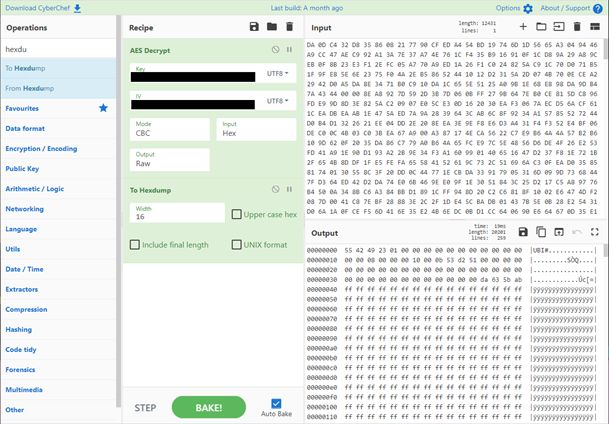

Extraction d’une clé de chiffrement

Les chercheurs n’ont pas publié beaucoup de détails techniques sur leurs découvertes, à l’exception d’un cas concernant le extraction de la clé de cryptage pour les images du micrologiciel du routeur D-Link.

L’équipe a trouvé un moyen d’obtenir des privilèges locaux sur un D-Link DIR-X1560 et d’obtenir un accès shell via l’interface de débogage UART physique.

Ensuite, ils ont vidé l’ensemble du système de fichiers à l’aide des commandes BusyBox intégrées, puis ont localisé le binaire responsable de la routine de décryptage.

En analysant les variables et fonctions correspondantes, les chercheurs ont finalement extrait la clé AES utilisée pour le cryptage du firmware.

Source : inspecteur IoT

À l’aide de cette clé, un acteur malveillant peut envoyer des mises à jour d’image de micrologiciel malveillantes pour réussir les contrôles de vérification sur l’appareil, en plantant potentiellement des logiciels malveillants sur le routeur.

De tels problèmes peuvent être résolus avec un chiffrement complet du disque qui sécurise les images stockées localement, mais cette pratique n’est pas courante.

Les fabricants ont réagi rapidement

Tous les fabricants concernés ont répondu aux conclusions des chercheurs et ont publié des correctifs de firmware.

L’auteur de CHIP Jörg Geiger a fait remarquer que les fournisseurs de routeurs ont corrigé la plupart des failles de sécurité identifiées par le groupe de travail, mais pas toutes.

Les chercheurs ont déclaré à EZpublish-france.fr que les failles non corrigées sont pour la plupart des vulnérabilités de moindre importance. Cependant, ils ont précisé qu’aucun test de suivi n’avait été effectué pour confirmer que les mises à jour de sécurité résolvaient les problèmes signalés.

Les réponses des fournisseurs à CHIP (traduites) étaient les suivantes :

- Asus : Asus a examiné chaque point de l’analyse et nous a présenté une réponse détaillée. Asus a corrigé la version obsolète de BusyBox, et il existe également des mises à jour pour « curl » et le serveur Web. Le a souligné que les problèmes de mot de passe étaient des fichiers temporaires que le processus supprime lorsqu’il est terminé. Ils ne présentent aucun risque.

- D-Link : D-Link nous a remercié brièvement pour les informations et a publié une mise à jour du firmware qui résout les problèmes mentionnés.

- Edimax : Edimax ne semble pas avoir investi trop de temps dans la vérification des problèmes, mais à la fin, une mise à jour du firmware a corrigé certaines des lacunes.

- Linksys : Linksys a pris position sur toutes les questions classées comme « élevées » et « moyennes ». Les mots de passe par défaut seront évités à l’avenir ; il y a une mise à jour du firmware pour les problèmes restants.

- Netgear : Chez Netgear, ils ont travaillé dur et ont examiné de près tous les problèmes. Netgear considère certains des problèmes « élevés » comme moins problématiques. Il existe des mises à jour pour DNSmasq et iPerf, les autres problèmes signalés doivent être observés en premier.

- Synology : Synology résout les problèmes que nous avons mentionnés avec une mise à jour majeure du noyau Linux. BusyBox et PHP seront mis à jour vers de nouvelles versions et Synology nettoiera bientôt les certificats. Incidemment, non seulement les routeurs en bénéficient, mais également d’autres appareils Synology.

- TP-Link : Avec les mises à jour de BusyBox, CURL et DNSmasq, TP-Link élimine de nombreux problèmes. Il n’y a pas de nouveau noyau, mais ils prévoient plus de 50 correctifs pour le système d’exploitation

Si vous utilisez l’un des modèles mentionnés dans le rapport, il est conseillé d’appliquer les mises à jour de sécurité disponibles, d’activer les « mises à jour automatiques » et de remplacer le mot de passe par défaut par un mot de passe unique et fort.

De plus, vous devez désactiver l’accès à distance, les fonctions UPnP (Universal Plug and Play) et WPS (WiFi Protected Setup) si vous ne les utilisez pas activement.

EZpublish-france.fr a contacté tous les fabricants concernés pour leur demander un commentaire sur ce qui précède, et nous mettrons à jour cette pièce dès que nous recevrons leur réponse.