Une escroquerie d’abonnement à des services premium pour Android fonctionne depuis près de deux ans. Appelée « Dark Herring », l’opération a utilisé 470 applications Google Play Store et touché plus de 100 millions d’utilisateurs dans le monde, causant potentiellement des centaines de millions de dollars de pertes totales.

« Dark Herring » était présent dans 470 applications sur le Google Play Store, la source d’applications officielle et la plus fiable d’Android, la première soumission datant de mars 2020.

Au total, les applications frauduleuses ont été installées par 105 millions d’utilisateurs dans 70 pays, les abonnant à des services premium facturés 15 $ par mois via la facturation directe par l’opérateur (DCB).

DCB est une option de paiement mobile qui permet aux utilisateurs d’acheter du contenu numérique sur le Play Store, en le facturant sur leur solde prépayé ou sur leur facture postpayée.

Les opérateurs de ‘Dark Herring’ encaissaient les abonnements tandis que les utilisateurs se rendaient compte des frais frauduleux bien plus tard, parfois plusieurs mois après l’infection.

La découverte de ‘Dark Herring’ vient de Zimperium zLabspartenaire de Google et membre de la Google App Defense Alliance, dont l’objectif est de s’attaquer au problème des logiciels malveillants sur le Play Store.

Comment fonctionne le logiciel malveillant

Le succès à long terme de Dark Herring reposait sur les capacités d’anti-détection AV, la propagation à travers un grand nombre d’applications, l’obscurcissement du code et l’utilisation de proxys comme URL de première étape.

Bien qu’aucun des éléments ci-dessus ne soit nouveau ou révolutionnaire, les voir combinés en un seul logiciel est rare pour la fraude Android.

De plus, les acteurs utilisaient une infrastructure sophistiquée qui recevait les communications de tous les utilisateurs des 470 applications mais traitait chacune séparément sur la base d’un identifiant unique.

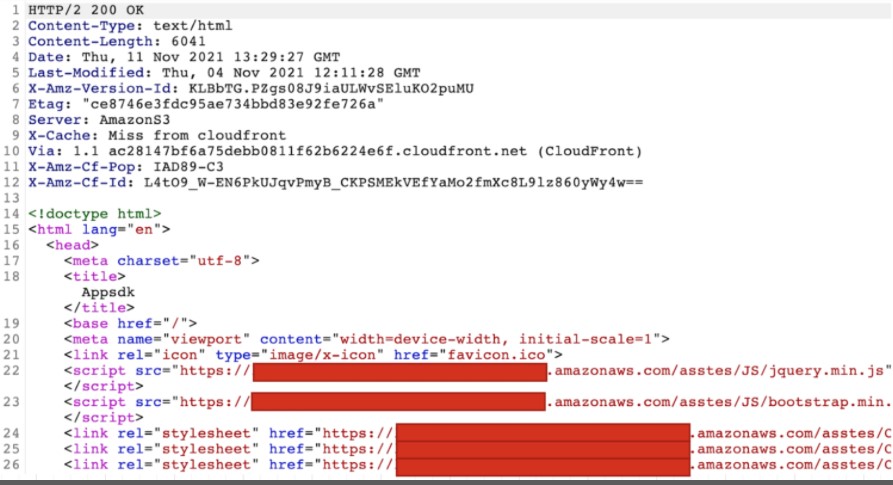

L’application installée ne contient aucun code malveillant mais comporte une chaîne cryptée codée en dur qui pointe vers une URL de première étape hébergée sur CloudFront d’Amazon.

La réponse du serveur contient des liens vers des fichiers JavaScript supplémentaires hébergés sur des instances AWS, qui sont téléchargés sur l’appareil infecté.

Source : Zimpérium

Ces scripts préparent l’application à acquérir sa configuration par rapport à la victime, génèrent les identifiants uniques, récupèrent les détails de la langue et du pays et déterminent quelle plate-forme DCB est applicable dans chaque cas.

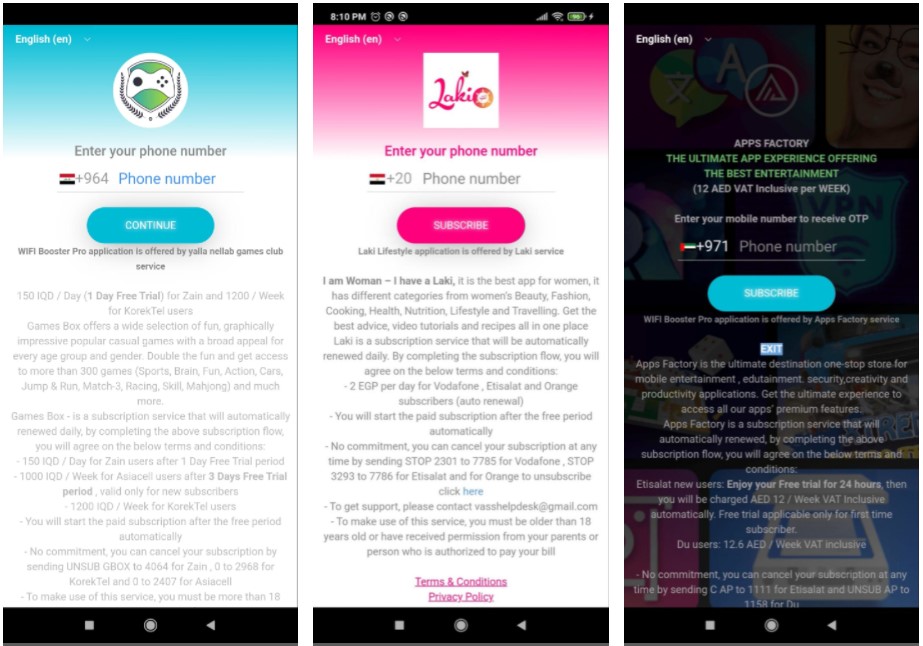

Enfin, l’application sert une page WebView personnalisée qui invite la victime à entrer son numéro de téléphone, soi-disant recevoir un code OTP temporaire (code d’accès à usage unique) pour activer le compte sur l’application.

Source : Zimpérium

Applications et cibles

Avec 470 applications pour distribuer le malware, la démographie ciblée était assez diversifiée. La plupart de ces applications appartenaient à la catégorie « Divertissement » plus large et plus populaire.

Les autres applications Dark Herring les plus répandues étaient les outils de photographie, les jeux occasionnels, les utilitaires et les applications de productivité.

L’un des facteurs clés des conséquences de l’opération Dark Herring est l’absence de lois sur la protection des consommateurs DCB, de sorte que certains pays ont été ciblés avec plus d’enthousiasme que d’autres.

Les pays les plus à risque étaient l’Inde, le Pakistan, l’Arabie saoudite, l’Égypte, la Grèce, la Finlande, la Suède, la Norvège, la Bulgarie, l’Irak et la Tunisie.

Source : Zimpérium

Même dans les pays où des règles strictes de protection DCB s’appliquent, si les victimes tardent à réaliser la fraude, il peut être impossible d’annuler les transactions.

Les applications Dark Herring les plus populaires qui comptent chacune plusieurs millions de téléchargements sont :

- Smashex

- Mise à niveau

- Diffuser en HD

- Vidly Vibe

- Lancez-le

- Mon Traducteur Pro

- Nouveaux jeux mobiles

- StreamCastPro

- Ultra flux

- Laboratoires de photographie Pro

- VideoProj Lab

- Simulateur de conduite

- Voitures rapides – Dernier tour

- Légendes du football

- Football HÉROS 2021

- Grand Mafia Auto

- Simulateur de jeep tout-terrain

- Smashex Pro

- Ville de course

- Connectool

- Simulateur de bus de ville 2

Pour accéder à la liste complète des 470 applications Android malveillantes, consultez cette page GitHub.