LockBit est le dernier gang de rançongiciels dont le chiffreur Linux a été découvert pour se concentrer sur le chiffrement des machines virtuelles VMware ESXi.

L’entreprise se tourne de plus en plus vers les machines virtuelles pour économiser les ressources informatiques, consolider les serveurs et faciliter les sauvegardes.

Pour cette raison, les gangs de ransomwares ont fait évoluer leurs tactiques pour créer des chiffreurs Linux qui ciblent spécifiquement les plates-formes de virtualisation populaires VMware vSphere et ESXi au cours de l’année écoulée.

Bien qu’ESXi ne soit pas strictement Linux, il partage bon nombre de ses caractéristiques, notamment la possibilité d’exécuter des exécutables Linux ELF64.

Lockbit cible les serveurs VMware ESXi

En octobre, LockBit a commencé à promouvoir les nouvelles fonctionnalités de son opération Ransomware-as-a-Service sur les forums de piratage RAMP, y compris un nouveau chiffreur Linux qui cible les machines virtuelles VMware ESXi.

Dans un nouveau rapport, les chercheurs de Trend Micro ont analysé le chiffreur Linux du groupe de rançongiciels et expliqué comment il est utilisé pour cibler les installations VMWare ESXi et vCenter.

Les chiffreurs Linux ne sont pas nouveaux, avec EZpublish-france.fr signalant des chiffreurs similaires dans le passé de HelloKitty, BlackMatter, REvil, AvosLocker et les opérations de rançongiciel Hive.

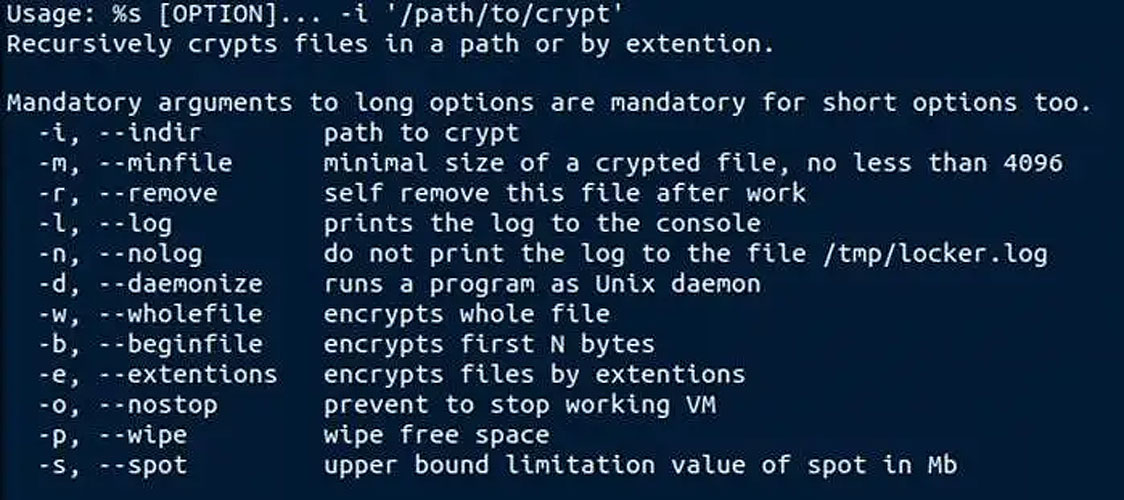

Comme d’autres chiffreurs Linux, LockBits fournit une interface de ligne de commande permettant aux affiliés d’activer et de désactiver diverses fonctionnalités pour adapter leurs attaques.

Ces fonctionnalités incluent la possibilité de spécifier la taille d’un fichier et le nombre d’octets à chiffrer, s’il faut arrêter l’exécution des machines virtuelles ou effacer l’espace libre après, comme le montre l’image ci-dessous.

Source : Trend Micro

Cependant, ce qui distingue le chiffreur Linux LockBit, c’est la large utilisation des utilitaires de ligne de commande VMware ESXI et VMware vCenter pour vérifier quelles machines virtuelles sont en cours d’exécution et les arrêter proprement afin qu’elles ne soient pas corrompues lors du chiffrement.

La liste complète des commandes vu par Trend Micro dans le chiffreur de LockBit sont répertoriés ci-dessous :

| Commander | La description |

|---|---|

| vm-support –listvms | Obtenir une liste de toutes les machines virtuelles enregistrées et en cours d’exécution |

| liste de processus esxcli vm | Obtenir une liste des machines virtuelles en cours d’exécution |

| processus esxcli vm kill –type force –world-id | Éteignez la VM de la liste |

| liste des systèmes de fichiers de stockage esxcli | Vérifier l’état du stockage des données |

| /sbin/vmdumper %d suspend_v | Suspendre la MV |

| vim-cmd hostsvc/enable_ssh | Activer SSH |

| vim-cmd hostsvc/autostartmanager/enable_autostart false | Désactiver le démarrage automatique |

| vim-cmd hostsvc/hostsummary grep cpuModel | Déterminer le modèle de processeur ESXi |

Trend Micro indique que le chiffreur utilise AES pour chiffrer les fichiers et les algorithmes de chiffrement à courbe elliptique (ECC) pour chiffrer les clés de déchiffrement.

Avec l’utilisation généralisée de VMware ESXI dans l’entreprise, tous les défenseurs du réseau et les professionnels de la sécurité doivent s’attendre à ce que chaque grande opération de ransomware ait déjà développé une variante Linux.

En partant de cette hypothèse, les administrateurs et les professionnels de la sécurité peuvent créer des défenses et des plans appropriés pour protéger tous les appareils de leurs réseaux, plutôt que seulement les appareils Windows.

Cela est particulièrement vrai pour l’opération LockBit, qui est devenue l’opération de ransomware la plus importante depuis la fermeture de REvil et se targue de la vitesse et de l’ensemble de fonctionnalités de ses chiffreurs.

Il est également essentiel de se rappeler que même si nous surveillons les gangs de rançongiciels, ils nous surveillent également en retour.

Cela signifie qu’ils surveillent les flux sociaux des chercheurs et des journalistes pour les dernières tactiques, défenses et vulnérabilités qu’ils peuvent ensuite utiliser contre des cibles d’entreprise.

Pour cette raison, les gangs de ransomwares font constamment évoluer leurs cryptages et leurs tactiques pour essayer de garder une longueur d’avance sur la sécurité et les administrateurs Windows.