Les analystes des logiciels malveillants mobiles mettent en garde contre un ensemble d’applications disponibles sur le Google Play Store, qui a collecté des données utilisateur sensibles à partir de plus de 45 millions d’installations des applications.

Les applications ont collecté ces données via un SDK tiers qui inclut la possibilité de capturer le contenu du presse-papiers, les données GPS, les adresses e-mail, les numéros de téléphone et même l’adresse MAC du routeur du modem et le SSID du réseau de l’utilisateur.

Ces données sensibles pourraient entraîner des risques importants pour la confidentialité des utilisateurs si elles sont mal utilisées ou divulguées en raison d’une mauvaise sécurité du serveur/de la base de données.

En outre, le contenu du presse-papiers peut potentiellement inclure des informations très sensibles, notamment des graines de récupération de portefeuille crypto, des mots de passe ou des numéros de carte de crédit, qui ne doivent pas être stockés dans une base de données tierce.

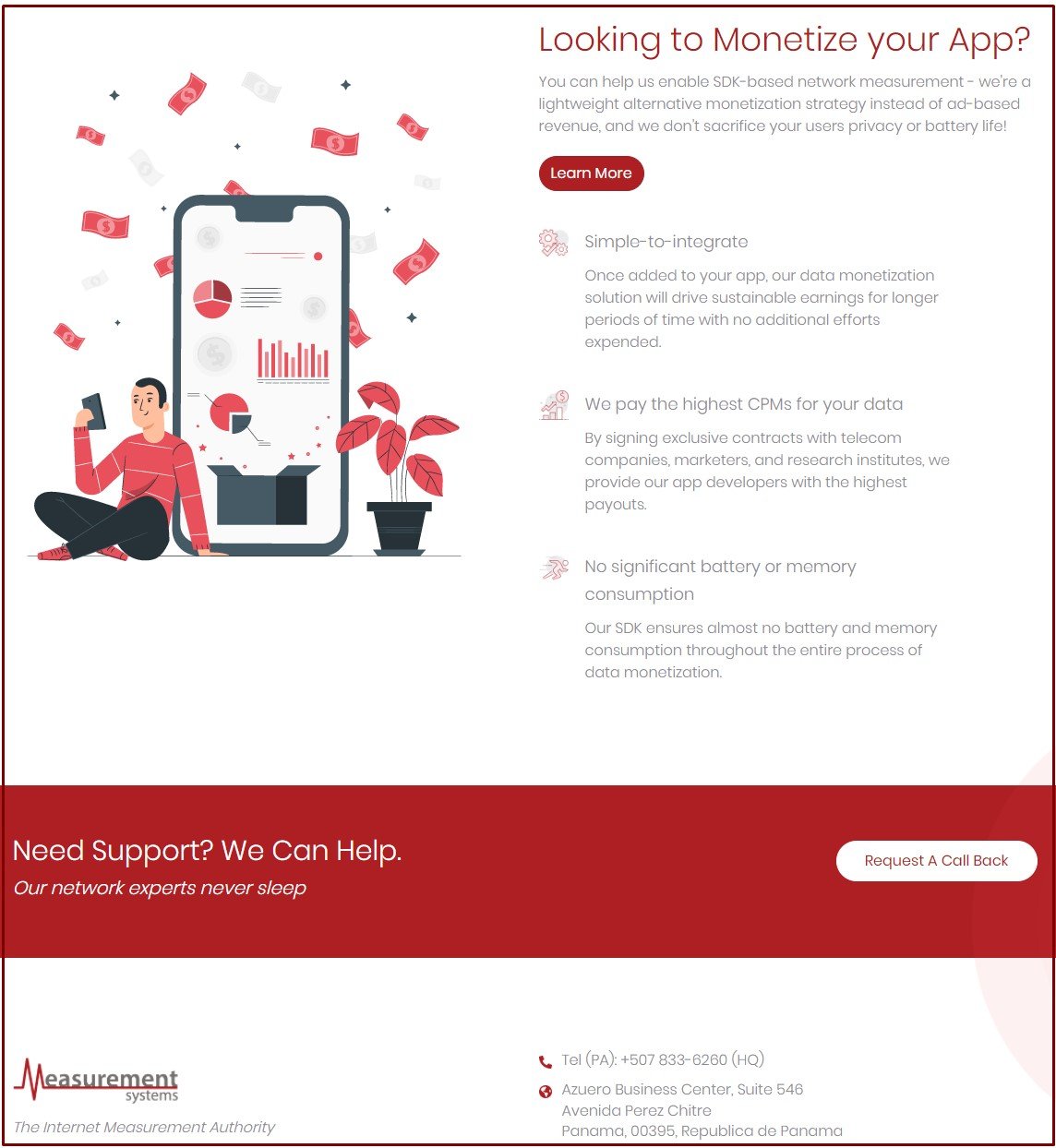

Selon AppCensus, qui a découvert l’utilisation de ce SDK, les données collectées sont regroupées et transmises par le SDK au domaine « mobile.measurelib.com », qui semble appartenir à une société d’analyse basée au Panama nommée Measurement Systems.

L’entreprise fait la promotion d’un SDK de collecte de données nommé Coelib comme une opportunité de monétisation pour les applications, le promouvant comme un moyen sans publicité pour les éditeurs de générer des revenus.

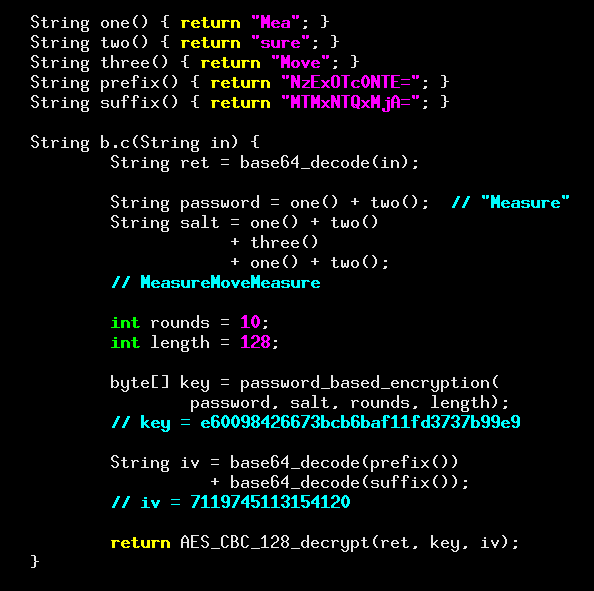

Les chercheurs d’AppCensus affirment que de nombreuses chaînes de la bibliothèque du SDK sont masquées à l’aide du cryptage AES, puis encodées en base64.

« Et quel est le modèle de menace qui nécessite de toute façon le chiffrement de vos chaînes ? ! Au moins, c’est un soulagement qu’ils ne fassent que 10 cycles de dérivation de clé, car ce bloc de code scandaleux s’exécute A chaque fois qu’une chaîne est utilisée par cette bibliothèque (ce qui retarde l’application et gaspille la durée de vie de la batterie) », explique AppCensus dans leur rapport.

(AppCensus)

Applications utilisant ce SDK

Les applications les plus populaires et les plus téléchargées utilisant ce SDK pour envoyer des données utilisateur sensibles sont les suivantes :

- Radar radar – 10 millions d’installations (numéro de téléphone, IMEI, SSID du routeur, adresse MAC du routeur)

- Al-Moazin Lite – 10 millions d’installations (numéro de téléphone, IMEI, SSID du routeur, adresse MAC du routeur)

- Souris Wi-Fi – 10 millions d’installations (adresse MAC du routeur)

- Lecteur QR et code-barres – 5 millions d’installations (numéro de téléphone, adresse e-mail, IMEI, données GPS, SSID du routeur, adresse MAC du routeur)

- Boussole Qibla Ramadan 2022 – 5 millions d’installations (données GPS, SSID du routeur, adresse MAC du routeur)

- Widget météo et horloge simple – 1 million d’installations (numéro de téléphone, IMEI, SSID du routeur, adresse MAC du routeur)

- Handcent Next SMS-Texte avec MSS – 1 million d’installations (adresse e-mail, IMEI, SSID du routeur, adresse MAC du routeur)

- Smart Kit 360 – 1 million d’installations (adresse e-mail, IMEI, SSID du routeur, adresse MAC du routeur)

- Al Quran mp3 – 50 récitants et traduction audio – 1 million d’installations (données GPS, SSID du routeur, adresse MAC du routeur)

- Coran complet MP3 – Plus de 50 langues et audio de traduction – 1 million d’installations (données GPS, SSID du routeur, adresse MAC du routeur)

- Audiosdroid Audio Studio DAW – 1 million d’installations (numéro de téléphone, IMEI, données GPS, SSID du routeur, adresse MAC du routeur)

Il est important de noter que toutes ces applications ont été signalées à Google le 20 octobre 2021, puis ont fait l’objet d’une enquête et ont été supprimées du Play Store.

Cependant, leurs éditeurs ont réussi à les réintroduire sur le Play Store après avoir supprimé le SDK de collecte de données et soumis de nouvelles versions mises à jour à Google pour examen.

Si les utilisateurs installaient les applications à une date antérieure, cependant, le SDK fonctionnerait toujours sur leurs smartphones, donc la suppression et la réinstallation seraient conseillées dans ce cas.

Malheureusement, comme les bibliothèques de collecte de données s’exécutent silencieusement en arrière-plan pour collecter des données, il est difficile pour les utilisateurs de s’en protéger. Par conséquent, il est conseillé de n’installer que des applications de développeurs dignes de confiance qui ont une longue histoire d’applications hautement révisées.

Une autre bonne pratique consiste à maintenir le nombre d’applications installées sur votre appareil au minimum nécessaire et à vous assurer que les autorisations demandées ne sont pas trop larges.

EZpublish-france.fr a contacté tous les éditeurs des applications répertoriées ci-dessus et le fournisseur de SDK, et nous mettrons à jour ce message avec leurs commentaires dès que nous les recevrons.

L’éditeur de l’une des applications répertoriées, « Simple Weather & Clock Widget », a fourni la déclaration suivante à EZpublish-france.fr :

« Nous voulions vraiment nous excuser auprès de nos utilisateurs pour cet incident. Ce n’était pas de notre faute. Comme quelques autres développeurs, nous avons été induits en erreur.

Immédiatement après avoir été en mesure de confirmer que le SDK appartenant à Measurementsys exploitait certaines vulnérabilités d’Android, fonctionnant de manière peu claire et mettant en cause la confidentialité, nous avons supprimé de toute urgence le SDK défectueux, publié une mise à jour et mis fin à notre relation avec ce partenaire.

Nous nous soucions de la transparence et de la sécurité totales, nous créons des applications et nous les utilisons également. Cet incident a eu un très mauvais effet sur notre application, nous mettrons tout en œuvre pour que cette situation ne se reproduise plus. »