La plate-forme de crypto-monnaie Wormhole a récupéré plus de 326 millions de dollars volés lors du piratage cryptographique de cette semaine, grâce à un plan de sauvetage majeur.

En tant que plate-forme de cryptomonnaie inter-chaînes, Wormhole permet aux utilisateurs de transférer de la crypto-monnaie sur différentes chaînes de blocs, telles qu’Ethereum, Solana et Binance Smart Chain, entre autres.

Pour ce faire, il verrouille le jeton d’origine dans un contrat intelligent, puis crée une version « encapsulée » du jeton stocké qui peut être transférée vers une autre blockchain.

Un trou de ver sauvé par une société de capital-risque dans un piratage de 326 millions de dollars

Wormhole a annoncé une récupération réussie de tous les fonds volés lors du piratage de 326 millions de dollars de cette semaine, et la plate-forme de cryptage est de retour.

Partageant une chronologie de l’incident, la société déclare qu’un rapport d’incident détaillé suivra :

L’équipe travaille sur un rapport d’incident détaillé et le partagera dès que possible

18:26 UTC – le contrat a été exploité pour 120k ETH

00:33 UTC – la vulnérabilité a été corrigée

13:08 UTC – Le contrat ETH a été rempli et tous les wETH sont soutenus 1: 1

13:29 UTC – le portail (pont à jetons) est de retour

– Trou de ver (@wormholecrypto) 3 février 2022

Le 2 février, Wormhole avait annoncé un arrêt temporaire de sa plateforme de cryptomonnaie alors qu’il enquêtait sur un exploit sur son réseau.

Le même jour, la société confirmé que le réseau de Wormhole avait en effet été exploité pour 120 000 Ethereums enveloppés (wETH) et qu’ils travaillaient à la restauration des fonds perdus.

Société d’analyse de la blockchain, Elliptic avait révélé précédemment que Wormhole a tenté d’offrir à l’attaquant une prime de bug de 10 millions de dollars – si ce dernier acceptait de restituer les fonds volés. Mais, l’effort n’a pas abouti, avec plus de 265 millions de dollars d’ETH restant encore dans le portefeuille de l’attaquantvu par EZpublish-france.fr aujourd’hui.

Certes, la société a maintenant restauré l’Ethereum perdu, les fonds ne sont pas apparus de nulle part.

Le renflouement de Wormhole suite à cette perte a été rendu possible par un partenaire de l’industrie, Sauter la cryptopartie de la Groupe de négociation de saut qui possède également la société de capital-risque (VC), Jump Capital.

« [Jump Crypto] croit en un avenir multichaîne et que [Wormhole] est une infrastructure essentielle », dit l’entreprise. « C’est pourquoi nous avons remplacé 120 000 ETH pour rendre les membres de la communauté entiers et soutenir Wormhole maintenant alors qu’il continue de se développer. »

Une vulnérabilité cachée à la vue de tous ?

Wormhole n’a pas encore fourni beaucoup d’informations sur la manière dont les attaquants ont réussi à voler les fonds ou sur la nature de l’exploitation de la vulnérabilité.

Analyse des transactions illicites par un chercheur renommé en sécurité des crypto-monnaies Samczsun a révélé que Wormhole ne validait pas correctement tous les comptes d’entrée sur sa plate-forme.

Cela a permis aux attaquants d’usurper les signatures « gardiennes » et de frapper 120 000 ETH sur la blockchain Solana à partir de rien. Sur ces fonds, les attaquants ont pu relier 93 750 à Ethereum, selon le chercheur.

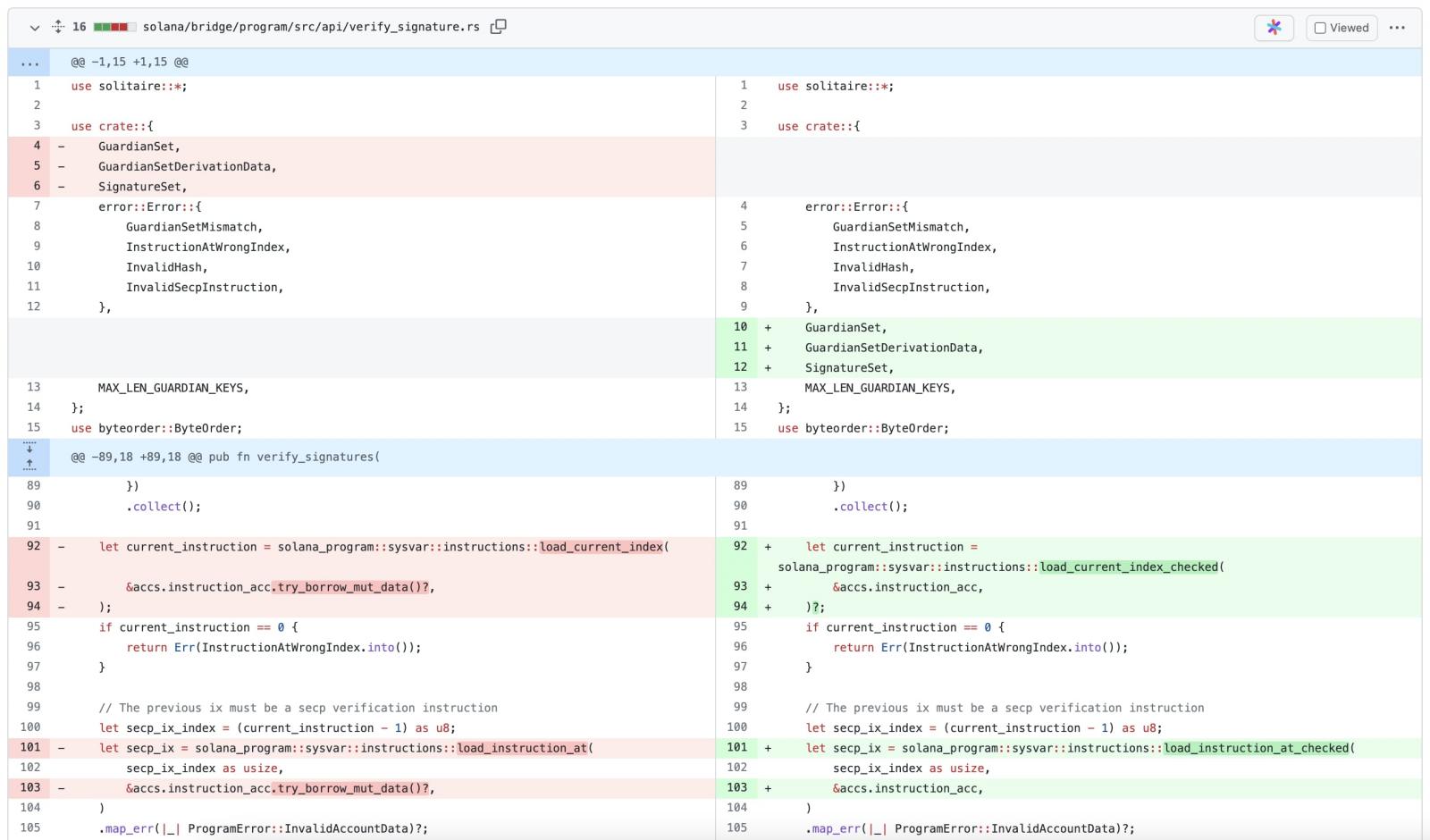

Samczsun a spécifiquement souligné que la faille existait dans la fonction ‘verify_signatures’ qui est conçue pour « prendre un ensemble de signatures fournies par les tuteurs et le regrouper dans un `SignatureSet` ». Mais, le chercheur expliquela fonction n’a effectué aucun des contrôles de vérification.

Un autre chercheur contrats intelligents a analysé l’historique des commits GitHub pour le projet open source Wormhole et a révélé que les changements de code censés corriger le bug ont été poussés vers le référentiel environ neuf heures avant le piratage :

« Il est possible qu’un attaquant gardait un œil sur le référentiel et surveillait les commits suspects », explique le chercheur.

De façon intéressante, contrats intelligents aussi conclut que le changement de code n’était pas un correctif de bug délibéré – il a probablement été déployé par inadvertance par les développeurs de Wormhole cherchant simplement à augmenter leur version de dépendance Solana.

La connaissance publique des mises à jour de sécurité en attente ou des dépendances obsolètes qui doivent encore être remplacées (par exemple via une demande d’extraction GitHub) peut donner un avertissement aux adversaires perspicaces, conduisant à l’exploitation de ces failles avant qu’elles ne soient corrigées.

Dans le cas de Wormhole, la demande d’extraction pour mettre à jour la version Solana de la plate-forme était ouverte depuis le 13 janvier, comme l’a vu EZpublish-france.fr. Mais les modifications réelles du code source dans GitHub ont eu lieu le 1er février, quelques heures avant l’attaque des systèmes de production.

Ces derniers temps, les échanges de crypto-monnaie et les protocoles DeFi sont devenus des cibles populaires des acteurs de la menace.

Le mois dernier, l’échange de crypto-monnaie Crypto.com a subi un piratage de 34 millions de dollars dans lequel 483 de ses comptes clients ont été affectés. Le même mois, la plate-forme DeFi Qubit Finance a également fait face à un 80 millions de dollars de perte d’une cyberattaque.