Une vulnérabilité de script intersite (XSS) dans la plate-forme de messagerie Zimbra est actuellement activement exploitée dans des attaques ciblant les médias européens et les organisations gouvernementales.

Zimbra est une plate-forme de messagerie et de collaboration qui comprend également des fonctionnalités de messagerie instantanée, de contacts, de vidéoconférence, de partage de fichiers et de stockage dans le cloud.

Selon Zimbra, plus de 200 000 entreprises de plus de 140 pays utilisent son logiciel, dont plus de 1 000 organisations gouvernementales et financières.

Attaques liées à un acteur menaçant chinois

« Au moment de la rédaction de cet article, cet exploit n’a pas de correctif disponible et n’a pas non plus reçu de CVE (c’est-à-dire qu’il s’agit d’une vulnérabilité zero-day) », ont déclaré les chercheurs. mentionné.

« Volexity peut confirmer et a testé que les versions les plus récentes de Zimbra – 8.8.15 P29 & P30 – restent vulnérables ; les tests de la version 9.0.0 indiquent qu’elle n’est probablement pas affectée. »

Volexity dit que jusqu’à présent, il n’a observé qu’un seul acteur de menace auparavant inconnu qu’il suit comme TEMP_Heretic (supposé être chinois) exploitant le jour zéro dans des campagnes de harponnage pour voler des e-mails.

Cependant, la vulnérabilité peut également permettre aux attaquants d’effectuer d’autres actions malveillantes « dans le contexte de la session de messagerie Web Zimbra de l’utilisateur », notamment :

- exfiltrer les cookies pour permettre un accès persistant à une boîte aux lettres

- envoyer des messages de phishing aux contacts de l’utilisateur

- affichage d’une invite pour télécharger des logiciels malveillants à partir de sites Web de confiance

Zero-day exploité pour le vol d’e-mails

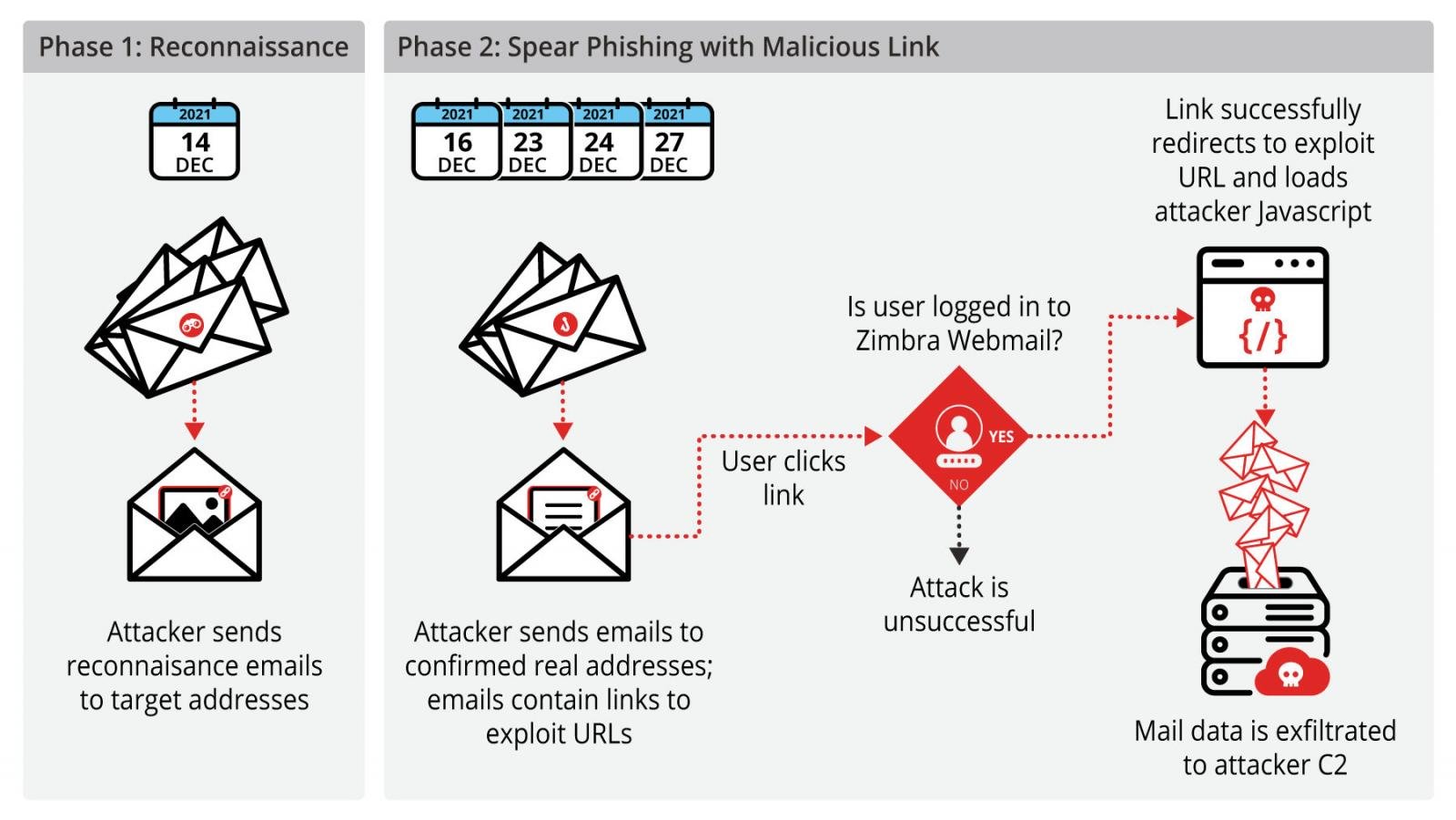

Depuis le début de l’exploitation en décembre, Volexity a vu TEMP_Heretic vérifier les adresses e-mail en direct à l’aide d’e-mails de reconnaissance avec des images distantes intégrées.

Lors de l’étape d’attaque suivante, les acteurs de la menace ont envoyé des e-mails de harponnage contenant des liens malveillants et divers thèmes (par exemple, des demandes d’interview, des invitations à des enchères caritatives et des vœux de vacances) en plusieurs vagues entre le 16 décembre et décembre 2021.

« En cliquant sur le lien malveillant, l’infrastructure de l’attaquant tenterait une redirection vers une page sur l’hôte de messagerie Web Zimbra de l’organisation ciblée, avec un format d’URI spécifique qui, si l’utilisateur est connecté, exploite une vulnérabilité permettant à un attaquant de charger du JavaScript arbitraire dans le contexte d’une session Zimbra connectée », ont ajouté les chercheurs.

Le code malveillant a permis aux attaquants de parcourir les e-mails dans les boîtes aux lettres des victimes et d’exfiltrer le contenu des e-mails et les pièces jointes vers des serveurs contrôlés par les attaquants.

« Au moment d’écrire ces lignes, il n’y a pas de correctif officiel ou de solution de contournement pour cette vulnérabilité. Volexity a informé Zimbra de l’exploit et espère qu’un correctif sera bientôt disponible », a déclaré la société.

« Sur la base des données de BinaryEdge, environ 33 000 serveurs exécutent le serveur de messagerie Zimbra, bien que le nombre réel soit probablement plus élevé. »

Volexity recommande de prendre les mesures suivantes pour bloquer les attaques exploitant ce zero-day :

- Tous les indicateurs ici doit être bloqué au niveau de la passerelle de messagerie et du réseau

- Les utilisateurs de Zimbra doivent analyser les données historiques des référents pour détecter les accès et les référents suspects. L’emplacement par défaut de ces journaux se trouve dans /opt/zimbra/log/access*.log

- Les utilisateurs de Zimbra doivent envisager de passer à la version 9.0.0, car il n’existe actuellement aucune version sécurisée de 8.8.15.

Un calendrier de divulgation et des indicateurs de compromission (IoC), y compris les domaines et les adresses IP liés à la campagne (appelés EmailThief), sont disponibles à la fin du rapport Volexity publié aujourd’hui.