Des chercheurs de la société de protection des micrologiciels Binarly ont découvert des vulnérabilités critiques dans le micrologiciel UEFI d’InsydeH2O utilisé par plusieurs fournisseurs d’ordinateurs tels que Fujitsu, Intel, AMD, Lenovo, Dell, ASUS, HP, Siemens, Microsoft et Acer.

Le logiciel UEFI (Unified Extensible Firmware Interface) est une interface entre le micrologiciel d’un périphérique et le système d’exploitation, qui gère le processus de démarrage, les diagnostics du système et les fonctions de réparation.

Au total, binaire a trouvé 23 défauts dans le micrologiciel InsydeH2O UEFI, la plupart d’entre eux dans le mode de gestion du système (SMM) du logiciel qui fournit des fonctions à l’échelle du système telles que la gestion de l’alimentation et le contrôle du matériel.

Les privilèges de SMM dépassent ceux du noyau du système d’exploitation, de sorte que tout problème de sécurité dans cet espace peut avoir de graves conséquences pour le système vulnérable.

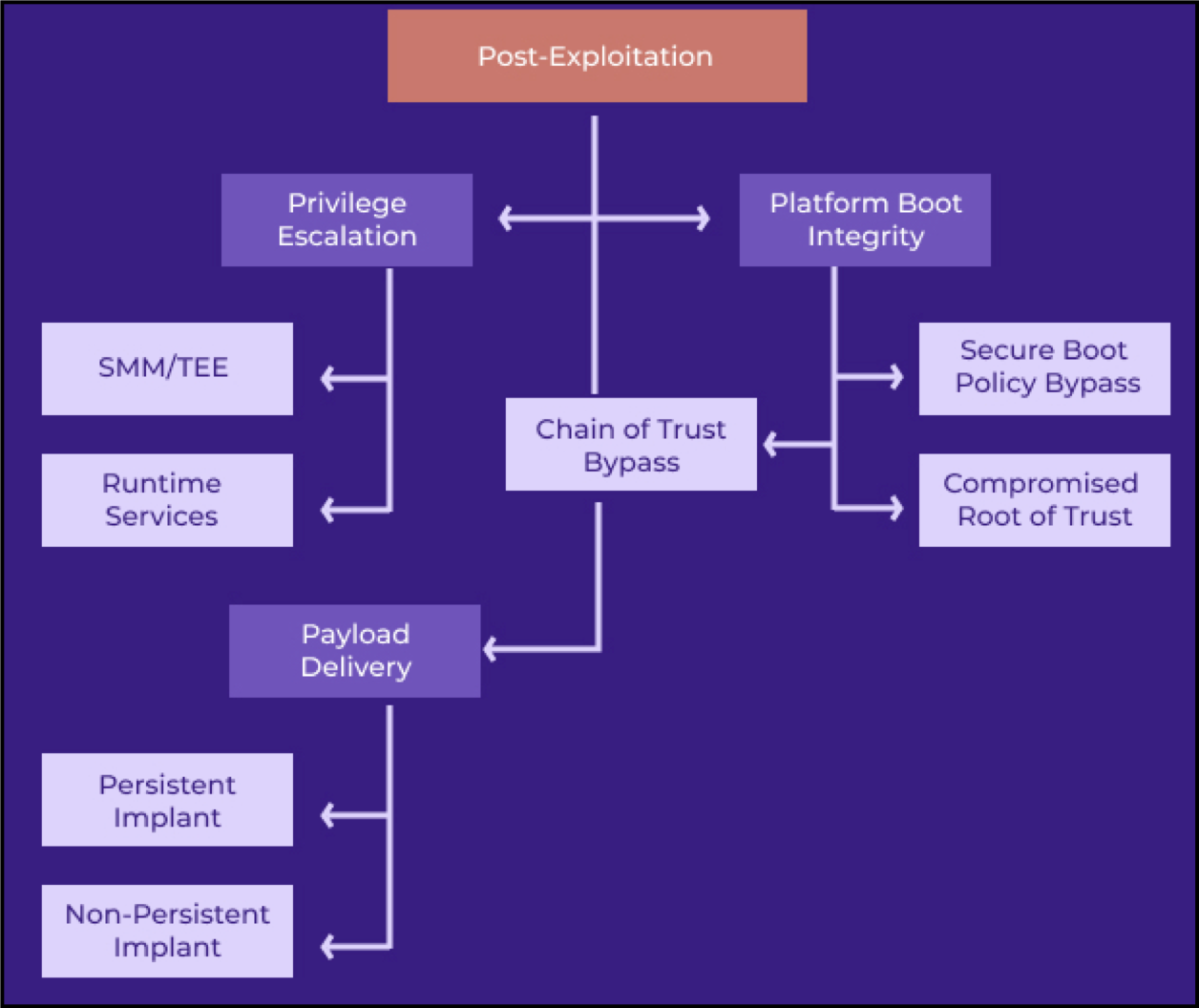

Plus précisément, un attaquant local ou distant disposant de privilèges administratifs exploitant les failles SMM pourrait effectuer les tâches suivantes :

- Invalider de nombreuses fonctionnalités de sécurité matérielles (SecureBoot, Intel BootGuard)

- Installez des logiciels persistants qui ne peuvent pas être facilement effacés

- Créez des portes dérobées et des canaux de communication arrière pour voler des données sensibles

La source: binaire

Les 23 failles sont suivies comme suit : CVE-2020-27339, CVE-2020-5953, CVE-2021-33625, CVE-2021-33626, CVE-2021-33627, CVE-2021-41837, CVE-2021-41838, CVE -2021-41839, CVE-2021-41840, CVE-2021-41841, CVE-2021-42059, CVE-2021-42060, CVE-2021-42113, CVE-2021-42554, CVE-2021-43323, CVE-2021 -43522, CVE-2021-43615, CVE-2021-45969, CVE-2021-45970, CVE-2021-45971, CVE-2022-24030, CVE-2022-24031, CVE-2022-24069.

De ce qui précède, CVE-2021-45969, CVE-2021-45970et CVE-2021-45971 dans le SMM sont évalués avec une gravité critique, recevant un score de 9,8 sur 10.

Dix des vulnérabilités découvertes pourraient être exploitées pour l’élévation des privilèges, douze failles de corruption de mémoire dans SMM et une est une vulnérabilité de corruption de mémoire dans l’environnement d’exécution de pilotes (DXE) d’InsydeH2O.

La source: binaire

« La cause première du problème a été trouvée dans le code de référence associé au code de la structure du micrologiciel InsydeH2O », explique Rapport de divulgation de Binarly.

« Tous les fournisseurs susmentionnés (plus de 25) utilisaient le SDK du micrologiciel basé sur Insyde pour développer leurs morceaux de micrologiciel (UEFI) », note la société. À l’heure actuelle, le centre de coordination US CERT confirmé trois fournisseurs avec des produits affectés par les problèmes de sécurité trouvés dans le micrologiciel InsydeH2O : Fujitsu, Insyde Software Corporation et Intel (uniquement CVE-2020-5953)

Aborder les problèmes

Insyde Software a mises à jour du firmware publiées pour corriger toutes les vulnérabilités de sécurité identifiées et publiées bulletins détaillés pour attribuer une gravité et une description à chaque défaut.

Cependant, ces mises à jour de sécurité doivent être adoptées par les fabricants d’équipement d’origine (OEM) et transmises aux produits concernés.

L’ensemble du processus prendra un temps considérable pour que les mises à jour de sécurité parviennent aux utilisateurs finaux. Cependant, il est peu probable que tous les problèmes soient résolus dans tous les produits concernés, car certains appareils ont atteint la fin de leur vie et ne sont plus pris en charge, tandis que d’autres peuvent devenir obsolètes avant qu’un correctif ne soit prêt pour eux.

Au moment de la rédaction de cet article, seuls Insyde, Fujitsu et Intel se sont confirmés comme étant affectés par les failles, tandis que Rockwell, Supermicro et Toshiba ont été confirmés comme n’étant pas concernés. Les autres enquêtent.

Binarly remercie l’équipe de réponse aux incidents de Fujitsu pour sa réaction rapide lors de la réception des rapports de vulnérabilité et son approche pratique pour aider à les définir correctement.

Si vous souhaitez analyser votre système pour détecter l’existence des défauts ci-dessus, Binarly a publié ces règles FwHunt sur GitHub pour aider à la détection.