Les acteurs de la menace distribuent des programmes d’installation KMSpico modifiés pour infecter les appareils Windows avec des logiciels malveillants qui volent les portefeuilles de crypto-monnaie.

Cette activité a été repérée par des chercheurs de Red Canary, qui avertissent que le piratage de logiciels pour économiser sur les coûts de licence ne vaut pas le risque.

KMSPico est un activateur de produits Microsoft Windows et Office populaire qui émule un serveur Windows Key Management Services (KMS) pour activer des licences de manière frauduleuse.

Selon Red Canary, de nombreux services informatiques utilisant KMSPico au lieu de licences logicielles Microsoft légitimes sont bien plus importants que prévu.

« Nous avons observé que plusieurs services informatiques utilisaient KMSPico au lieu de licences Microsoft légitimes pour activer des systèmes », a expliqué Tony Lambert, analyste du renseignement de Red Canary.

« En fait, nous avons même connu un engagement de réponse à un incident malheureux où notre partenaire IR n’a pas pu corriger un environnement car l’organisation n’avait pas une seule licence Windows valide dans l’environnement.

Activateurs de produits contaminés

KMSPico est généralement distribué via des logiciels piratés et des sites de crack qui enveloppent l’outil dans des programmes d’installation contenant des logiciels publicitaires et des logiciels malveillants.

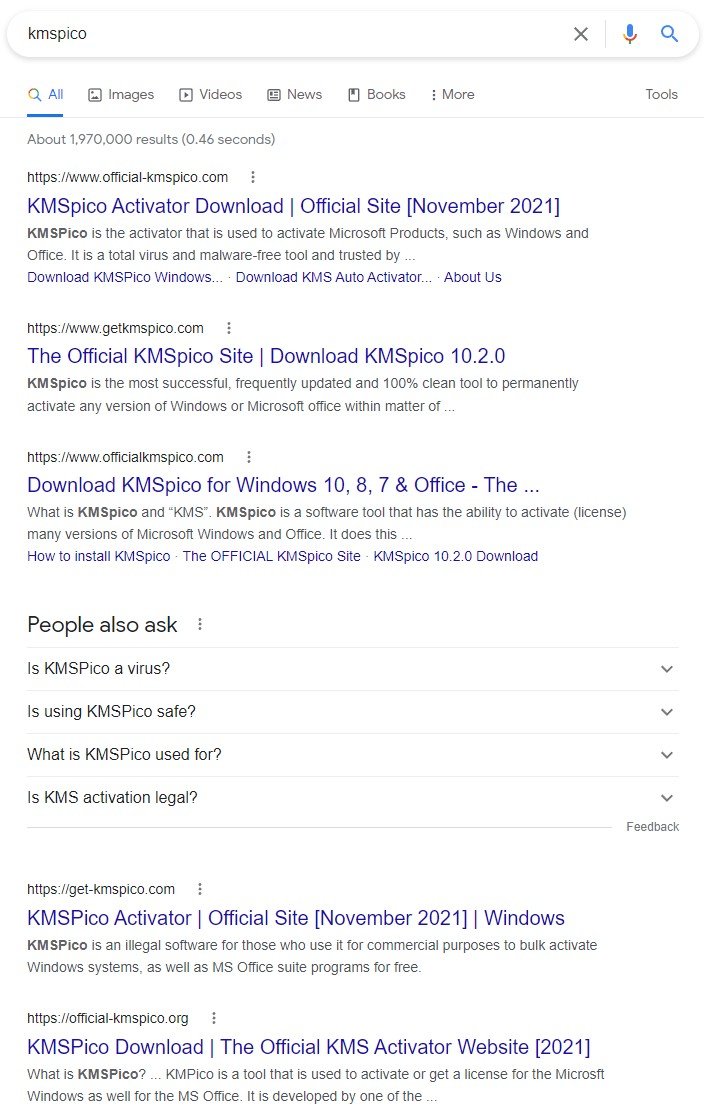

Comme vous pouvez le voir ci-dessous, il existe de nombreux sites créés pour distribuer KMSPico, prétendant tous être le site officiel.

Un programme d’installation malveillant de KMSPico analysé par RedCanary est livré dans un exécutable auto-extractible comme 7-Zip et contient à la fois un véritable émulateur de serveur KMS et Cryptbot.

« L’utilisateur est infecté en cliquant sur l’un des liens malveillants et télécharge KMSPico, Cryptbot ou un autre logiciel malveillant sans KMSPico », explique un analyse technique de la campagne,

« Les adversaires installent également KMSPico, car c’est ce que la victime s’attend à ce qu’il se produise, tout en déployant simultanément Cryptbot dans les coulisses. »

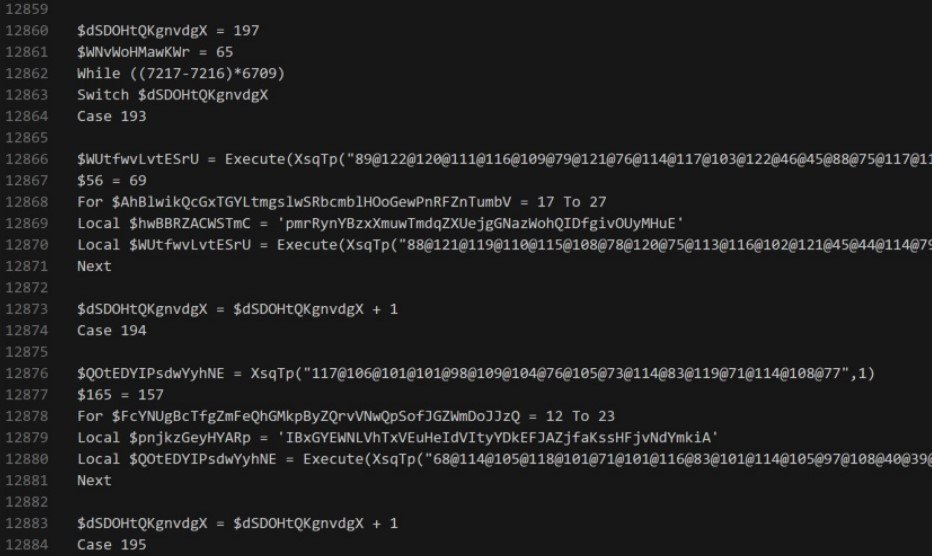

Le malware est enveloppé par le packer CypherIT qui masque le programme d’installation pour l’empêcher d’être détecté par un logiciel de sécurité. Ce programme d’installation lance ensuite un script qui est également fortement obscurci, qui est capable de détecter les bacs à sable et l’émulation AV, de sorte qu’il ne s’exécutera pas lorsqu’il sera exécuté sur les appareils du chercheur.

Source : Canari rouge

De plus, Cryptobot vérifie la présence de « %APPDATA%Ramson » et exécute sa routine d’auto-suppression si le dossier existe pour empêcher la réinfection.

L’injection des octets du Cryptbot dans la mémoire s’effectue par le biais de la méthode d’évidement du processus, tandis que les fonctionnalités opérationnelles du malware se chevauchent avec les résultats des recherches précédentes.

En résumé, Cryptbot est capable de collecter des données sensibles à partir des applications suivantes :

- Portefeuille de crypto-monnaie atomique

- Navigateur Web Avast Secure

- Navigateur courageux

- Portefeuille de crypto-monnaie Ledger Live

- Navigateur Web Opera

- Applications de crypto-monnaie Waves Client et Exchange

- Portefeuille de crypto-monnaie Coinomi

- Navigateur Web Google Chrome

- Portefeuille de crypto-monnaie Jaxx Liberty

- Portefeuille de crypto-monnaie Electron Cash

- Portefeuille de crypto-monnaie Electrum

- Portefeuille de crypto-monnaie Exodus

- Portefeuille de crypto-monnaie Monero

- Portefeuille de crypto-monnaie MultiBitHD

- Navigateur Web Mozilla Firefox

- Navigateur Web CCleaner

- Navigateur web Vivaldi

Étant donné que le fonctionnement de Cryptbot ne repose pas sur l’existence de binaires non chiffrés sur le disque, sa détection n’est possible qu’en surveillant les comportements malveillants tels que l’exécution de commandes PowerShell ou la communication réseau externe.

Red Canary partage les quatre points clés suivants pour la détection des menaces :

- binaires contenant des métadonnées AutoIT mais n’ayant pas « AutoIT » dans leurs noms de fichiers

- Processus AutoIT établissant des connexions réseau externes

- commandes findstr similaires à findstr /V /R « ^ … $

- Commandes PowerShell ou cmd.exe contenant rd /s /q, timeout et del /f /q ensemble

En résumé, si vous pensiez que KSMPico est un moyen intelligent d’économiser sur les coûts de licence inutiles, ce qui précède illustre pourquoi c’est une mauvaise idée.

La réalité est que la perte de revenus due à la réponse aux incidents, aux attaques de ransomware et au vol de crypto-monnaie résultant de l’installation de logiciels piratés pourrait être supérieure au coût des licences Windows et Office réelles.