Un nouveau voleur d’informations nommé FFDroider a émergé, volant les informations d’identification et les cookies stockés dans les navigateurs pour détourner les comptes de médias sociaux des victimes.

Les comptes de médias sociaux, en particulier ceux vérifiés, sont une cible attrayante pour les pirates car les acteurs de la menace peuvent les utiliser pour diverses activités malveillantes, notamment la conduite d’escroqueries à la crypto-monnaie et la distribution de logiciels malveillants.

Ces comptes sont encore plus attrayants lorsqu’ils ont accès aux plateformes publicitaires du site social, permettant aux pirates d’utiliser les informations d’identification volées pour diffuser des publicités malveillantes.

Distribué via des fissures logicielles

Les chercheurs de Zscaler ont suivi le nouveau voleur d’informations et sa propagation et ont publié aujourd’hui une analyse technique détaillée basée sur des échantillons récents.

Comme de nombreux logiciels malveillants, FFDroider se propage via des cracks logiciels, des logiciels gratuits, des jeux et d’autres fichiers téléchargés à partir de sites torrent.

Lors de l’installation de ces téléchargements, FFDroider sera également installé, mais déguisé en application de bureau Telegram pour échapper à la détection.

Une fois lancé, le malware créera une clé de registre Windows nommée « FFDroider », qui a conduit à nommer ce nouveau malware.

le Un chercheur de Zscaler a mis en place un organigramme d’attaque illustrant comment le logiciel malveillant est installé sur les appareils des victimes.

FFDroid cible les cookies et les identifiants de compte stockés dans Google Chrome (et les navigateurs basés sur Chrome), Mozilla Firefox, Internet Explorer et Microsoft Edge.

Par exemple, le logiciel malveillant lit et analyse le cookie Chromium SQLite et les magasins SQLite Credential et décrypte les entrées en abusant de l’API Windows Crypt, en particulier, le Fonction CryptUnProtectDataCryptUnProtectData function.

La procédure est similaire pour les autres navigateurs, avec des fonctions comme InternetGetCookieRxW et IEGet ProtectedMode Cookie abusé pour arracher tous les cookies stockés dans Explorer et Edge.

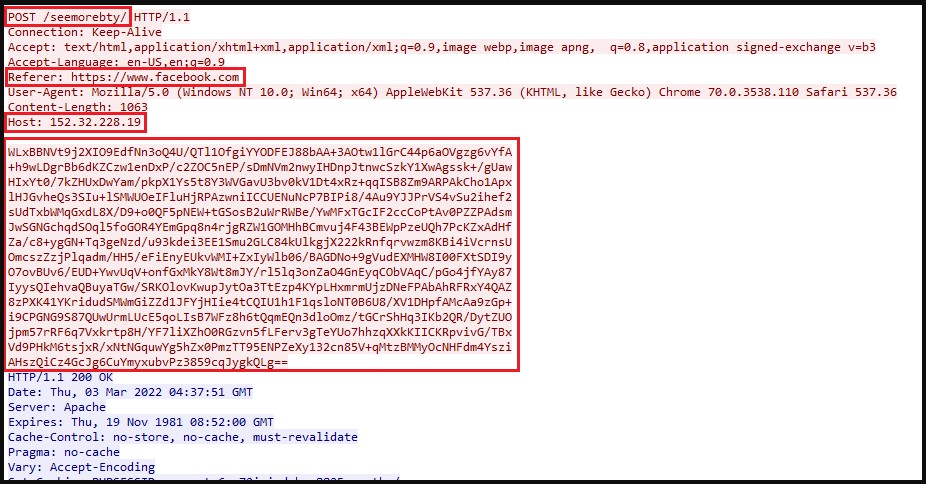

Le vol et le décryptage aboutissent à des noms d’utilisateur et des mots de passe en clair, qui sont ensuite exfiltrés via une requête HTTP POST au serveur C2 ; dans cette campagne, http[:]//152[.]32[.]228[.]19/seemorebty.

Ciblage des réseaux sociaux

Contrairement à de nombreux autres chevaux de Troie voleurs de mots de passe, les opérateurs de FFDroid ne sont pas intéressés par toutes les informations d’identification de compte stockées dans les navigateurs Web.

Au lieu de cela, les développeurs de logiciels malveillants se concentrent sur le vol d’informations d’identification pour les comptes de médias sociaux et les sites de commerce électronique, notamment Facebook, Instagram, Amazon, eBay, Etsy, Twitter et le portail du portefeuille WAX Cloud.

Le but est de voler des cookies valides qui peuvent être utilisés pour s’authentifier sur ces plateformes, et ceci est testé à la volée par le malware lors de la procédure.

Si l’authentification est réussie sur Facebook par exemple, FFDroider récupère toutes les pages et signets Facebook, le nombre d’amis de la victime et les informations de facturation et de paiement de leur compte auprès du gestionnaire de publicités Facebook.

Les acteurs de la menace peuvent utiliser ces informations pour lancer des campagnes publicitaires frauduleuses sur la plate-forme de médias sociaux et promouvoir leurs logiciels malveillants auprès d’un public plus large.

Si vous êtes connecté avec succès sur Instagram, FFDroider ouvrira la page Web de modification du compte pour saisir l’adresse e-mail, le numéro de téléphone portable, le nom d’utilisateur, le mot de passe et d’autres détails du compte.

Il s’agit d’un aspect intéressant de la fonctionnalité du voleur d’informations, car il n’essaie pas seulement d’obtenir des informations d’identification, mais de se connecter à la plate-forme et de voler encore plus d’informations.

Après avoir volé les informations et tout envoyé au C2, FFDroid se concentre sur le téléchargement de modules supplémentaires depuis ses serveurs à des intervalles de temps fixes.

Les analystes de Zscaler n’ont pas fourni beaucoup de détails sur ces modules, mais le fait d’avoir une fonctionnalité de téléchargement rend la menace encore plus puissante.

Pour éviter ce type de malware, les utilisateurs doivent rester à l’écart des téléchargements illégaux et des sources de logiciels inconnues. Par mesure de précaution supplémentaire, les téléchargements peuvent être téléchargés sur VirusTotal pour vérifier si les solutions antivirus le détectent comme un logiciel malveillant.