Le malware bancaire Anubis Android cible désormais les clients de près de 400 institutions financières dans une nouvelle campagne de malware.

Les acteurs de la menace ciblent les institutions financières, les portefeuilles de crypto-monnaie et les plateformes de paiement virtuelles en usurpant l’identité d’une application Android d’Orange SA qui tente de voler les identifiants de connexion.

Le rapport provient de chercheurs de Lookout, qui notent que la campagne malveillante est toujours en phase de test et d’optimisation.

Une menace ancienne mais puissante

Anubis est apparu pour la première fois sur les forums de piratage russes en 2016, partagé en tant que cheval de Troie bancaire open source avec des instructions sur la mise en œuvre de son client et de ses composants.

Dans les années qui ont suivi, Anubis a fait l’objet de travaux de développement supplémentaires et son nouveau code a continué à être partagé ouvertement entre les acteurs.

En 2019, le malware a ajouté ce qui semblait être un module de ransomware presque fonctionnel et s’est retrouvé dans le Play Store de Google via de fausses applications.

En 2020, Anubis est revenu via des campagnes de phishing à grande échelle, ciblant 250 applications commerciales et bancaires.

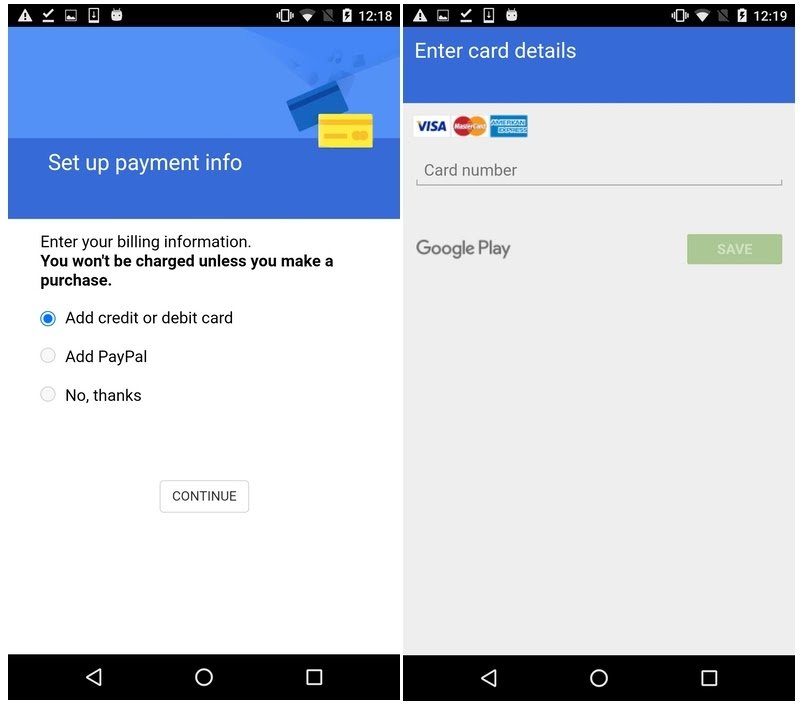

Anubis affichera de faux formulaires de connexion par hameçonnage lorsque les utilisateurs ouvrent des applications pour des plates-formes ciblées afin de voler des informations d’identification. Cet écran superposé sera affiché sur l’écran de connexion de l’application réelle pour faire croire aux victimes qu’il s’agit d’un formulaire de connexion légitime alors qu’en réalité, les informations d’identification saisies sont envoyées aux attaquants.

Source : Belvédère

Dans la nouvelle version repérée par Lookout, Anubis cible désormais 394 applications et dispose des fonctionnalités suivantes :

- Enregistrement de l’activité de l’écran et du son du microphone

- Implémentation d’un proxy SOCKS5 pour la communication secrète et la livraison de colis

- Capturer des captures d’écran

- Envoi de messages SMS en masse depuis l’appareil à des destinataires spécifiés

- Récupérer les contacts stockés sur l’appareil

- Envoi, lecture, suppression et blocage des notifications pour les messages SMS reçus par l’appareil

- Analyse de l’appareil pour les fichiers d’intérêt à exfiltrer

- Verrouillage de l’écran de l’appareil et affichage d’une demande de rançon persistante

- Soumission de demandes de code USSD pour interroger les soldes bancaires

- Capture de données GPS et statistiques de podomètre

- Implémentation d’un keylogger pour voler les identifiants

- Surveillance des applications actives pour imiter et effectuer des attaques par superposition

- Arrêt des fonctionnalités malveillantes et suppression du logiciel malveillant de l’appareil

Source : Belvédère

Comme les versions précédentes, la dernière version d’Anubis détecte si Google Play Protected est activé sur l’appareil compromis et envoie une fausse alerte système pour inciter l’utilisateur à le désactiver.

Cette désactivation donne au malware un accès complet à l’appareil et la liberté d’envoyer et de recevoir des données du C2 sans aucune interférence.

Source : Belvédère

Mécanismes de distribution

Les acteurs ont tenté de soumettre un package « fr.orange.serviceapp » au Google Play Store en juillet 2021, mais l’application a été rejetée.

Chercher pense qu’il ne s’agissait que d’une tentative de tester les détecteurs anti-malware de Google, car les acteurs de la menace n’ont que partiellement mis en œuvre le schéma d’obscurcissement.

L’optimisation et l’obscurcissement des applications sont en cours, concernant à la fois les communications C2 et le code de l’application.

La distribution de la fausse application Orange se fait actuellement via des sites Web malveillants, des messages directs sur les réseaux sociaux, des smishing et des messages de forum.

Source : Belvédère

La chercheuse en menaces de Lookout, Kristina Balaam, a déclaré à EZpublish-france.fr que cette campagne ne cible pas uniquement les clients français d’Orange SA, mais également les utilisateurs américains.

Bien que nous ne puissions pas être certains que l’application a été utilisée dans une attaque réussie, nous savons qu’elles ciblent des banques américaines, notamment Bank of America, US Bank, Capital One, Chase, SunTrust et Wells Fargo.

L’acteur derrière la récente campagne

Il n’y a pas d’informations concrètes sur les acteurs qui distribuent actuellement Anubis, car ils ont pris soin de cacher leur trace d’enregistrement de l’infrastructure C2.

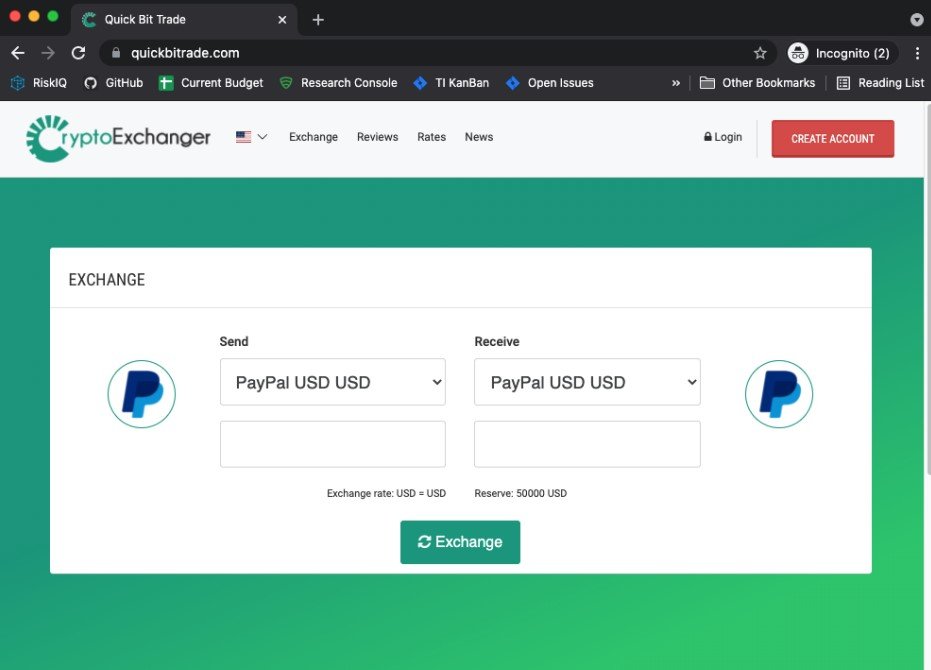

L’acteur utilise Cloudflare pour rediriger tout le trafic réseau via SSL, tandis que le C2 se fait passer pour un site Web de trading de crypto-monnaie utilisant le domaine « hhtps://quickbitrade[.]com ».

Source : Belvédère

Les communications entre Anubis et le C2 ne sont pas encore correctement sécurisées, mais la zone du panneau d’administration est hors de portée.

Étant donné que le code d’Anubis circule dans de nombreux forums de piratage clandestins, le nombre de pirates qui l’utilisent est important et il est compliqué d’établir des connexions avec des personnages en ligne d’acteurs malveillants.

Il est conseillé aux clients d’Orange SA de se procurer l’application uniquement sur le site officiel de la compagnie de téléphone ou sur le Google Play Store.

De plus, faites attention aux autorisations demandées avant d’accorder votre approbation chaque fois que vous téléchargez et installez une application.