En ce qui concerne les logiciels malveillants pour les appareils mobiles, Android est sans aucun doute la cible principale. Récemment, les chercheurs d’ESET ont identifié une campagne active ciblant les utilisateurs d’Android.

Menée par le groupe malveillant Bahamut, l’objectif principal de la campagne de logiciels espions pour Android est le vol de données sensibles des utilisateurs ainsi que les activités d’espionnage sur les applications de messagerie telles que WhatsApp, Facebook Messenger, Signal, Viber et Telegram.

À différents moments, l’application utilisée était une version « trojonisée » de l’une des deux applications VPN légitimes, SoftVPN et OpenVPN. Dans les deux cas, l’application a été personnalisée avec le code d’un logiciel espion du groupe Bahamut.

ESET a identifié au moins huit versions de ces applications malveillantes personnalisées avec des modifications de code et mises à jour via un site Web de distribution, deux caractéristiques qui révèlent une campagne bien organisée qui est active depuis début 2022. Cependant, aucune des applications malveillantes n’a jamais été disponible. à télécharger sur la boutique Google Play.

Android : la méthode de distribution des applications contenant des logiciels espions révèle une campagne organisée

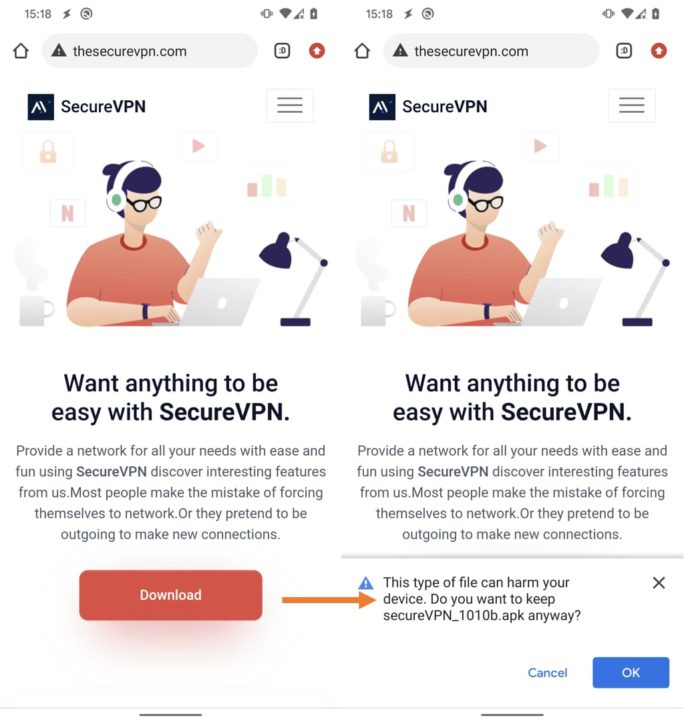

Le faux site Web SecureVPN a été créé sur la base d’un modèle Web gratuit (voir l’image ci-dessous), dont l’agent malveillant s’est inspiré, car il nécessite peu de personnalisation et semble légitime.

Les applications de logiciels espions du groupe sont distribuées via un faux site Web SecureVPN qui ne propose que des applications Android «trojanisées» à télécharger. Ce site Web n’a aucune association avec le logiciel et le service SecureVPN légitimes et multiplateformes.

L’objectif principal de la campagne est le vol de contacts, de messages SMS, d’appels téléphoniques enregistrés, ainsi que de messages de chat provenant d’applications de messagerie telles que WhatsApp, Facebook Messenger, Signal, Viber et Telegram.

Étant donné que la télémétrie d’ESET n’a pas détecté d’instances d’activité de cette campagne de logiciels malveillants, il est probable qu’il s’agisse de tentatives d’infiltration très ciblées. L’application malveillante demande une clé d’activation avant que la fonctionnalité VPN et logiciel espion ne devienne active. La clé d’accès et le lien de site Web falsifié sont probablement envoyés directement à des utilisateurs cibles spécifiques.

Cette couche de sécurité vise à empêcher que la charge utile malveillante ne devienne active juste après son envoi vers un terminal non intentionnel ou lorsqu’elle est en cours d’analyse. Les recherches d’ESET ont détecté une méthode de protection similaire dans une autre campagne du groupe Bahamut.

Toutes les données déviées sont stockées dans une base de données locale, puis transmises au serveur de commande et de contrôle (C&C). La fonctionnalité de logiciel espion du groupe inclut la possibilité de mettre à jour l’application malveillante lors de la réception d’un lien vers une nouvelle version du serveur C&C.

Le groupe malveillant Bahamutusa lance généralement des messages de phishing et de fausses applications comme vecteur d’attaque initial contre des entités et des individus au Moyen-Orient et en Asie du Sud. Dans le cas de cette campagne, le vecteur de diffusion initial n’est pas encore connu. Les Bahamut se spécialisent dans le cyberespionnage et sont considérés comme un groupe de mercenaires avec des services d’accès non autorisés payants pour divers clients.

Envie de vous détendre un peu ? Voici un reportage sur l’intelligence artificielle :