Un groupe de piratage a utilisé le code source du ransomware divulgué par Conti pour créer son propre ransomware à utiliser dans des cyberattaques contre des organisations russes.

Bien qu’il soit courant d’entendre parler d’attaques de ransomware ciblant des entreprises et cryptant des données, nous entendons rarement parler d’organisations russes attaquées de la même manière.

Cette absence d’attaques est due à la conviction générale des pirates informatiques russes que s’ils n’attaquent pas les intérêts russes, les forces de l’ordre du pays fermeraient les yeux sur les attaques contre d’autres pays.

Cependant, les rôles ont maintenant tourné, avec un groupe de piratage connu sous le nom de NB65 ciblant désormais les organisations russes avec des attaques de ransomware.

Un rançongiciel cible la Russie

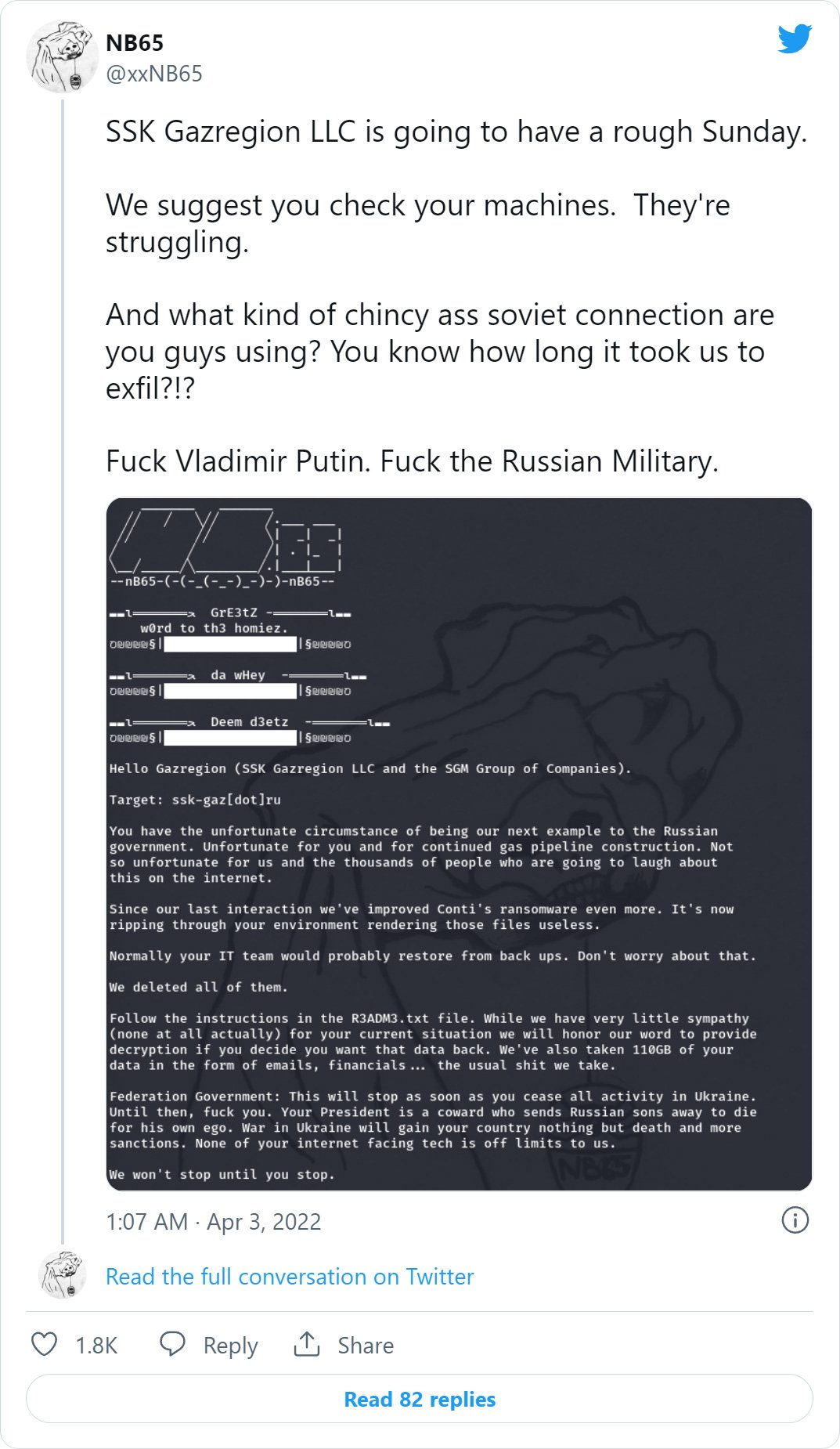

Au cours du mois dernier, un groupe de piratage connu sous le nom de NB65 a violé des entités russes, volé leurs données et les a divulguées en ligne, avertissant que les attaques sont dues à l’invasion de l’Ukraine par la Russie.

Les entités russes qui auraient été attaquées par le groupe de piratage comprennent opérateur de gestion de documents Tensor, Agence spatiale russe Roscosmoset VGTRK, le radiodiffuseur russe de télévision et de radio appartenant à l’État.

L’attaque contre VGTRK a été particulièrement importante car elle a conduit au vol présumé de 786,2 Go de données, dont 900 000 e-mails et 4 000 fichiers, qui ont été publiés sur le site DDoS Secrets.

Plus récemment, les pirates NB65 se sont tournés vers une nouvelle tactique : cibler les organisations russes avec des attaques de rançongiciels depuis fin mars.

Ce qui rend cela plus intéressant, c’est que le groupe de piratage a créé son ransomware en utilisant le code source divulgué pour l’opération Conti Ransomware, qui sont des acteurs de la menace russes qui interdisent à leurs membres d’attaquer des entités en Russie.

Le code source de Conti a été divulgué après avoir pris le parti de la Russie au sujet de l’attaque contre l’Ukraine, et un chercheur en sécurité a divulgué 170 000 messages de chat internes et le code source de leur opération.

EZpublish-france.fr a été informé pour la première fois des attaques de NB65 par un analyste des menaces Tom Malkamais nous n’avons pas pu trouver d’échantillon de rançongiciel et le groupe de piratage n’était pas disposé à le partager.

Cependant, cela a changé hier lorsqu’un échantillon de l’exécutable du rançongiciel Conti modifié du NB65 a été téléchargé sur VirusTotalce qui nous permet d’avoir un aperçu de son fonctionnement.

Presque tous les fournisseurs d’antivirus détectent cet échantillon sur VirusTotal comme Conti, et Analyse Intezer a également déterminé qu’il utilise 66 % du même code que les échantillons de ransomware Conti habituels.

EZpublish-france.fr a exécuté le rançongiciel de NB65, et lors du cryptage des fichiers, il ajoutera l’extension .NB65 aux noms des fichiers cryptés.

La source: EZpublish-france.fr

Le ransomware créera également des notes de rançon nommées R3ADM3.txt dans l’ensemble de l’appareil crypté, les acteurs de la menace accusant le président Vladimir Poutine d’avoir envahi l’Ukraine.

« Nous surveillons de très près. Votre président n’aurait pas dû commettre de crimes de guerre. Si vous cherchez quelqu’un à blâmer pour votre situation actuelle, ne cherchez pas plus loin que Vladimir Poutine », lit la note de rançongiciel NB65 affichée ci-dessous.

La source: EZpublish-france.fr

Un représentant du groupe de piratage NB65 a déclaré à EZpublish-france.fr qu’ils avaient basé leur crypteur sur la première fuite de code source Conti, mais l’avaient modifié pour chaque victime afin que les décrypteurs existants ne fonctionnent pas.

« Il a été modifié de manière à ce que toutes les versions du décrypteur de Conti ne fonctionnent pas. Chaque déploiement génère une clé aléatoire basée sur quelques variables que nous modifions pour chaque cible », a déclaré NB65 à EZpublish-france.fr.

« Il n’y a vraiment aucun moyen de décrypter sans nous contacter. »

Pour le moment, NB65 n’a reçu aucune communication de leurs victimes et nous a dit qu’ils n’en attendaient aucune.

Quant aux raisons pour lesquelles NB65 a attaqué les organisations russes, nous les laisserons parler d’eux-mêmes.

« Après Bucha, nous avons choisi de cibler certaines entreprises, qui peuvent appartenir à des civils, mais qui auraient néanmoins un impact sur la capacité de la Russie à fonctionner normalement. Le soutien populaire russe aux crimes de guerre de Poutine est écrasant. Dès le début, nous l’avons clairement indiqué. Nous « Nous soutenons l’Ukraine. Nous honorerons notre parole. Lorsque la Russie cessera toutes les hostilités en Ukraine et mettra fin à cette guerre ridicule, le NB65 cessera d’attaquer les actifs et les entreprises de l’Internet russe.

Jusque-là, baise-les.

Nous n’atteindrons aucune cible en dehors de la Russie. Des groupes comme Conti et Sandworm, ainsi que d’autres APT russes frappent l’Occident depuis des années avec des rançongiciels, des attaques de la chaîne d’approvisionnement (Solarwinds ou des sous-traitants de la défense)… Nous avons pensé qu’il était temps pour eux de s’en occuper eux-mêmes. »