Un groupe relativement inconnu de pirates informatiques vietnamiens se faisant appeler « XE Group » est lié à huit années de piratage à but lucratif et d’écrémage de cartes de crédit.

On pense que les acteurs de la menace sont responsables du vol de milliers de cartes de crédit par jour, principalement dans des restaurants, des plateformes à but non lucratif, artistiques et de voyage.

Les acteurs utilisent des exploits accessibles au public pour compromettre les services externes, notamment les failles de l’interface utilisateur Telerik, pour installer des informations d’identification et de paiement qui volent des logiciels malveillants.

Un rapport de 2020 de Malwarebytes a d’abord décrit les activités du groupe, mais une analyse plus approfondie des récents compromis qui lui sont attribués a été publiée hier par Volexity.

Plus de détails émergent

Volexity a pu cartographier l’infrastructure utilisée par le groupe XE au cours des trois dernières années et a partagé tous les détails techniques et les IOC sur GitHub.

Les chercheurs ont pu trouver de nombreux sites infectés portant le même skimmer grâce à une technique courante de chargement d’extraits JavaScript malveillants.

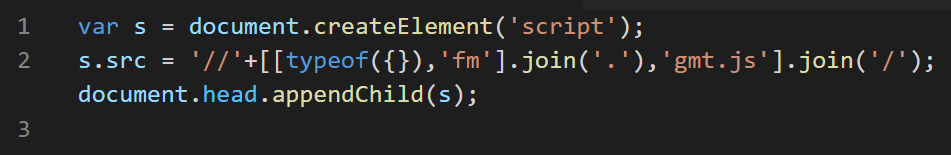

« Le code utilisé pour charger le JavaScript malveillant à partir de cette page révèle que l’attaquant utilise une technique intéressante : le mot-clé JavaScript « object » est utilisé pour renseigner la valeur du domaine », ont partagé les chercheurs dans le rapport Volexity.

Source : Volexity

Ces types de violations sont classés dans la catégorie des attaques « Magecart », c’est-à-dire lorsqu’un acteur malveillant pirate un site de commerce électronique pour ajouter du code JavaScript malveillant qui collecte les informations sur les clients et les paiements au fur et à mesure qu’elles sont soumises. Ces informations volées sont ensuite téléchargées sur un serveur distant pour être collectées par les attaquants.

Le succès à long terme de ces attaques dépend de la façon dont elles peuvent rester cachées sur un site Web sans être détectées par les produits de sécurité.

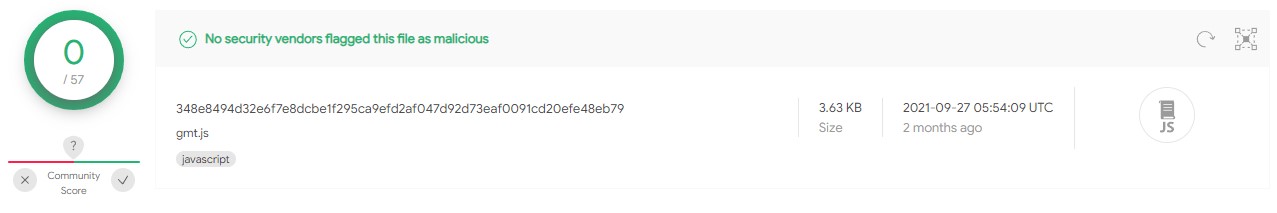

Le téléchargement de l’échantillon de ce skimmer sur VirusTotal renvoie un score de détection parfait de 0/57, ce qui signifie que le JavaScript de ce groupe est très furtif contre la détection AV.

Par rapport à la version 2020 analysée par Malwarebytes, le nouveau rapport a relevé les différences suivantes :

- Il y a l’utilisation supplémentaire de « .join() » et . » replace() » pour reconstruire les chaînes obscurcies.

- L’URI utilisé pour envoyer des données volées à des pseudo-randomisés à l’aide de tableaux de mots et d’entiers aléatoires.

- La fonctionnalité de recherche de mots de passe a été supprimée.

- Des vérifications supplémentaires sont effectuées dans le script pour s’assurer que la fenêtre a fini de se charger avant d’exécuter la fonctionnalité clé.

- L’URL d’exfiltration est maintenant codée.

Dans l’ensemble, le dernier skimmer présente des améliorations subtiles par rapport aux échantillons de l’année dernière et continue de récupérer efficacement toute forme de données que les victimes entrent sur des pages qui chargent le JavaScript malveillant.

Un exemple de données volées à partir de ces sites Web est :

{"rcgnAdultsCheckBoxon”:””,”firstNameTextBox”:”[name]”:,”lastNameTextBox”:”[surname]”:,”birthdateTextBox”:”[date]”,”genderCodeDropDown”:”[gender]”,”emailAddressTextBox”:”[email_address]”,”relationshipDropDown”:”[relation]”,”txtCardNumber”:”1111-2222-3333-4444:”,”ddlExpirationMonth”:”[month]”,”ddlExpirationYear:”[year],”txtSecurityCode”:”[code]"}

Regard sur le groupe XE

Volexity attribue l’activité du groupe XE aux acteurs vietnamiens de la menace, car plusieurs des noms de domaine utilisés pour les serveurs de commande et de contrôle sont enregistrés au nom d’une personne au Vietnam.

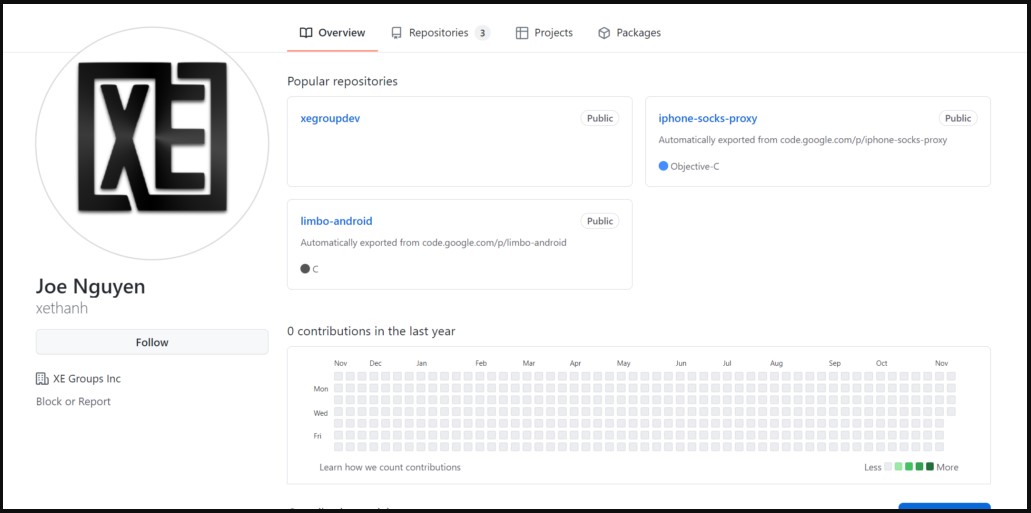

Alors que les informations d’enregistrement de domaine peuvent être falsifiées, les chercheurs ont lié le titulaire, Joe Nguyen, à un référentiel GitHub en utilisant l’avatar XE créé par quelqu’un du même nom.

Source : Volexity

De plus, le surnom « xethanh » associé au référentiel GitHub avait également un compte sur le crdclub[.]su forum où ils ont offert des informations de carte de crédit volées.

Les chercheurs ont trouvé des comptes similaires sur d’autres forums de carding tels que les cybercarders[.]su et cardingforum[.]co, donc l’acteur préfère vendre la carte au lieu de les utiliser.

« Le personnage utilisé pour le compte GitHub et le carding, et plusieurs des domaines, ont une histoire remontant à 2013, ce qui suggère que l’attaquant a peut-être tenté des attaques similaires pendant huit ans, avec une seule mention publique significative de leur activité , a expliqué Volexité

Enfin, certains des fichiers malveillants découverts dans VirusTotal semblent avoir été téléchargés par des utilisateurs vietnamiens. Les acteurs de la menace utilisent couramment VirusTotal avant de lancer des campagnes pour tester dans quelle mesure les logiciels antivirus peuvent détecter leurs logiciels malveillants.

Les défenseurs peuvent bloquer les attaques du groupe XE en utilisant les indicateurs de réseau ou détecter la menace en utilisant ces signatures.