Une étude de phishing à grande échelle impliquant 14 733 participants au cours d’une expérience de 15 mois a produit des résultats surprenants qui contredisent les résultats de recherches antérieures qui ont constitué la base des pratiques populaires de l’industrie.

L’étude a été menée par des chercheurs de l’ETH Zurich en collaboration avec une entreprise anonyme qui n’a pas informé les participants du programme de phishing simulé.

Pour effectuer le test, les chercheurs ont envoyé de faux e-mails de phishing aux e-mails professionnels habituels des participants et ont déployé un bouton de client de messagerie qui leur a permis de signaler facilement les e-mails suspects.

Source : Arxiv.org

Les quatre objectifs de l’étude étaient de déterminer :

- Quels employés tombent dans le hameçonnage

- Comment la vulnérabilité évolue au fil du temps

- Quelle est l’efficacité de la formation intégrée et des avertissements

- Si les employés peuvent faire quelque chose pour aider à la détection du phishing.

Le genre n’a pas d’importance

Les données démographiques étaient diverses et ont permis aux chercheurs de se pencher sur un élément présenté comme un facteur déterminant de susceptibilité crucial.

Un constat qui contredit études existantes est que le sexe n’est pas en corrélation avec la susceptibilité au phishing.

Au lieu de cela, l’étude a révélé que les personnes plus jeunes et plus âgées sont plus enclines à cliquer sur des liens de phishing, l’âge est donc un facteur clé.

De plus, ceux qui utilisent des logiciels spécialisés pour des tâches répétitives sont plus susceptibles de tomber dans les pièges du phishing que ceux qui n’ont pas besoin d’ordinateurs pour leurs tâches quotidiennes.

Source : Arxiv.org

Clickers répétés

Les soi-disant « clickers répétés » mis en évidence dans Recherche précédente apparaissent également ici avec 30,62 % de ceux qui ont ouvert un e-mail de phishing simulé, ont cliqué sur des e-mails supplémentaires. De plus, 23,91 % des personnes effectuant une action dangereuse (activation de macros, soumission d’informations d’identification) l’ont fait plus d’une fois.

Une découverte intéressante de l’étude ETH est que les employés qui sont continuellement exposés au phishing finissent par tomber dans le piège, puisque 32,1% des participants à l’étude ont cliqué sur au moins un lien ou une pièce jointe dangereux.

Cette découverte souligne l’importance d’avoir en place des filtres efficaces de sécurité des e-mails et anti-hameçonnage, car une exposition constante conduit à un engourdissement et à des actions risquées, même par des employés résilients.

La formation est surfaite

Les avertissements sur les e-mails suspects se sont avérés efficaces, mais cette efficacité n’a pas augmenté à mesure que les messages d’avertissement devenaient plus détaillés, ce qui est une nouvelle découverte.

Source : Arxiv.org

Une conclusion qui va à l’encontre des pratiques de sécurité couramment utilisées est que les chercheurs ont découvert que la formation intégrée volontaire dans les exercices de phishing simulés est inefficace.

« Il est intéressant de noter que, contredisant les résultats de recherches antérieures et une pratique courante dans l’industrie, nous avons constaté que la combinaison d’exercices de phishing simulés et d’une formation intégrée volontaire (c’est-à-dire que les employés n’étaient pas tenus de suivre la formation) non seulement n’a pas réussi à améliorer la résilience des employés au phishing, mais elle a en fait même les employés rendus plus sensibles au phishing » explique le document de recherche.

Le crowdsourcing est faisable

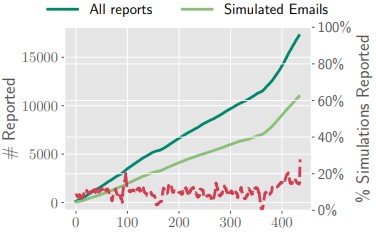

Les employés de l’entreprise testée ont reçu un bouton « Signaler l’hameçonnage » sur leur client de messagerie pour signaler les messages suspects.

L’étude a révélé que 90 % des employés ont signalé six e-mails suspects ou moins, mais certains sont restés très actifs tout au long de l’expérience.

En tant que tels, les chercheurs concluent qu’il n’y a pas de « fatigue à signaler », ce qui suggère que le crowdsourcing de données anti-hameçonnage est faisable.

Source : Arxiv.org

En termes d’efficacité d’un tel système, les analystes se sont penchés sur le temps de réaction et la précision des indicateurs.

Les rapports des utilisateurs étaient précis dans 68 % pour le phishing et dans 79 % si le spam était également pris en compte, tandis que les journalistes les plus prolifiques atteignaient une précision de plus de 80 %.

Le délai de remise de ces signalements après réception est de 5 minutes pour 10 % du volume total et d’une demi-heure pour 35 % du nombre total de signalements.

Source : Arxiv.org

« Pour appliquer ces chiffres à une entreprise hypothétique de 1 000 employés dont 100 d’entre eux sont ciblés par une campagne de phishing, nous aurions entre 8 et 25 rapports d’e-mails par des employés, dont un dans les 5 minutes avec une forte probabilité, et un plus grand numéro dans les 30 minutes », détaille le journal.

Ces résultats montrent que l’utilisation d’un service de détection de phishing à l’échelle de l’entreprise pourrait réduire considérablement la menace d’attaques de phishing.

Il est également important de noter qu’un tel système ne produirait pas une charge de travail opérationnelle importante, de sorte qu’une entreprise mettant en œuvre une protection contre le phishing par la foule n’encourrait pas beaucoup de charge supplémentaire.

Bien sûr, le phishing est un sujet compliqué impliquant de nombreux facteurs cruciaux au-delà de la portée d’études comme celle-ci, de sorte que ces résultats ne peuvent pas être considérés comme des preuves concrètes de bonnes ou de mauvaises pratiques ou de règles universellement applicables.

Cependant, compte tenu du rôle central que l’hameçonnage continue de jouer dans l’ensemble du spectre des cyberattaques modernes, il faut s’appuyer sur ces résultats en expérimentant davantage pour développer des mesures anti-hameçonnage plus efficaces.