La Cybersecurity and Infrastructure Security Agency (CISA) a averti aujourd’hui les organisations d’infrastructures critiques de renforcer leurs défenses de cybersécurité contre les menaces potentielles et permanentes.

L’agence fédérale a également publié des directives pour aider les cadres et les hauts dirigeants à renforcer de manière proactive la résilience de leurs organisations contre les menaces résultant d’activités malveillantes coordonnées par les acteurs de la menace parrainés par l’État-nation et leurs mandataires.

« A l’approche des vacances et à la lumière des cybermenaces persistantes et continues, la CISA exhorte les propriétaires et les opérateurs d’infrastructures critiques à prendre des mesures immédiates pour renforcer les défenses de leur réseau informatique contre les cyberattaques malveillantes potentielles », a déclaré l’agence de cybersécurité. [PDF].

« CISA encourage les dirigeants de toutes les organisations, et en particulier les propriétaires et exploitants d’infrastructures critiques, à revoir les CISA Insights et d’adopter un état de conscience accru. »

La CISA a « fortement » exhorté les organisations des secteurs des infrastructures critiques à accroître leur vigilance organisationnelle, à se préparer à une réponse rapide, à garantir que les défenseurs des réseaux mettent en œuvre les meilleures pratiques de cybersécurité, à rester informés des menaces de cybersécurité et des techniques malveillantes actuelles, et à signaler immédiatement les incidents et les activités anormales.

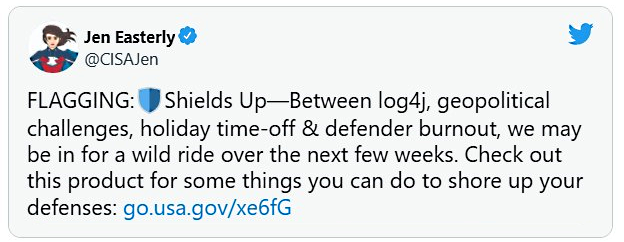

Bien que la CISA n’ait pas précisé quelles sont ces menaces en cours, elles font probablement référence à l’exploitation à grande échelle de Log4j ciblant les systèmes vulnérables dans le monde entier.

Comme Microsoft Threat Intelligence Center (MSTIC) et Mandiant l’ont signalé ce week-end, plusieurs pirates informatiques soutenus par l’État et liés à des gouvernements en Chine, en Iran, en Corée du Nord et en Turquie ont sauté sur l’occasion pour déployer des exploits Log4Shell dans leurs attaques.

Microsoft a également déclaré que les courtiers d’accès utilisés par les opérations de ransomware en tant que service (RaaS) ont également rejoint ces attaques en cours, ce qui signifie que les affiliés de ransomware commenceront bientôt à déployer leurs charges utiles sur les réseaux compromis par les violations de Log4Shell.

Bitdefender a déjà découvert un incident de ransomware orchestré par un nouvel acteur de menace nommé Khonsari, qui a utilisé un exploit Log4Shell pour attaquer sa victime.

À la lumière des risques graves que les organisations utilisant des produits regroupant le visage vulnérable de la bibliothèque Log4j, CISA a déjà ordonné aux agences fédérales de corriger leurs systèmes avant Noël.

« Les acteurs sophistiqués de la menace, y compris les États-nations et leurs mandataires, ont démontré leur capacité à compromettre les réseaux et à développer des mécanismes de persistance à long terme », CISA ajoutée.

« Ces acteurs ont également démontré leur capacité à tirer parti de cet accès pour des opérations ciblées contre des infrastructures critiques susceptibles de perturber les fonctions critiques nationales. »

Il y a deux semaines, le FBI a révélé dans une alerte flash émise en coordination avec la CISA que le gang de ransomware de Cuba à lui seul a compromis les réseaux d’au moins 49 organisations des secteurs d’infrastructure critiques depuis qu’il a commencé à attaquer des cibles américaines.