Une fausse application Android se fait passer pour un service d’entretien ménager pour voler les identifiants bancaires en ligne des clients de huit banques malaisiennes.

L’application est promue via plusieurs sites Web et comptes de médias sociaux faux ou clonés pour promouvoir l’APK malveillant « Cleaning Service Malaysia ».

Cette application a été repérée pour la première fois par MalwareHunterTeam la semaine dernière et a ensuite été analysée par des chercheurs de Cyble, qui fournissent des informations détaillées sur le comportement malveillant de l’application.

« cleaningservicemalaysia.apk »: 7845bb247dbfad94018047afbb2f5e1d9e54752b620d995033c695d9a2d104a0 pic.twitter.com/wx6nM2GFdX

– MalwareHunterTeam (@malwrhunterteam) 25 novembre 2021

Processus d’hameçonnage

Lors de l’installation de l’application, les utilisateurs sont invités à approuver pas moins de 24 autorisations, y compris le risqué « RECEIVE_SMS », qui permet à l’application de surveiller et de lire tous les SMS reçus sur le téléphone.

Cette autorisation est utilisée abusivement pour surveiller les SMS afin de voler des mots de passe à usage unique et des codes MFA utilisés dans les services bancaires en ligne, qui sont ensuite envoyés au serveur de l’attaquant.

Source : Cyble

Une fois lancée, l’application malveillante affichera un formulaire demandant à l’utilisateur de réserver un rendez-vous pour le ménage.

Source : Cyble

Une fois que l’utilisateur a saisi les détails de son service de nettoyage (nom, adresse, numéro de téléphone) sur la fausse application, il est invité à sélectionner un mode de paiement.

Source : Cyble

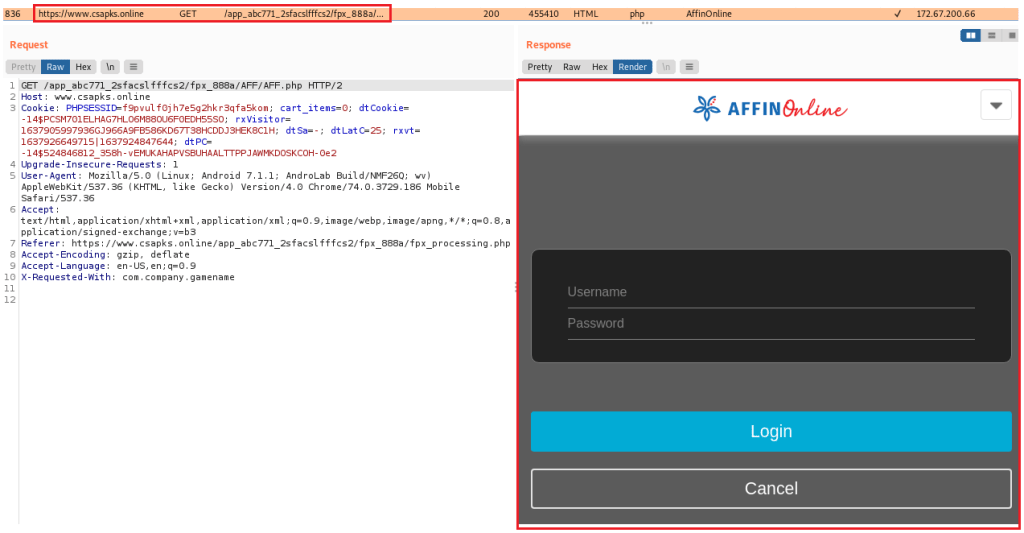

Cette étape propose une sélection de banques malaisiennes et d’options bancaires en ligne, et si la victime clique sur l’une d’elles, elle est redirigée vers une fausse page de connexion créée pour imiter l’apparence de la vraie.

Cette page de connexion est hébergée sur l’infrastructure de l’acteur, mais bien sûr, la victime n’a aucun moyen de s’en rendre compte depuis l’interface de l’application.

Source : Cyble

Les éventuels identifiants bancaires saisis à cette étape sont directement transmis aux acteurs, qui peuvent les utiliser avec un code SMS intercepté pour accéder au compte e-banking de la victime.

Signes de fraude

Certains signes clairs de fraude dans les comptes de médias sociaux qui font la promotion de ces APK sont leur faible nombre d’abonnés et le fait qu’ils ont été créés très récemment.

Un autre problème est une incohérence dans les coordonnées fournies. Parce que la plupart des sites leurres ont choisi de vrais services de nettoyage à imiter, les différences de numéros de téléphone ou d’e-mails sont un gros drapeau rouge.

Source : Cyble

Les autorisations demandées indiquent également que quelque chose ne va pas, car une application de service de nettoyage n’a pas de raison légitime de demander l’accès aux textes d’un appareil.

Pour minimiser les risques d’être victime d’attaques de phishing de ce type, téléchargez uniquement des applications Android depuis le Google Play Store officiel.

De plus, examinez toujours attentivement les autorisations demandées et n’installez pas une application qui demande des privilèges supérieurs à ceux requis pour ses fonctionnalités.

Enfin, maintenez votre appareil à jour en appliquant les dernières mises à jour de sécurité disponibles et en utilisant une solution de sécurité mobile d’un fournisseur réputé.