Un nouveau malware nommé « DarkWatchman » a émergé dans la cybercriminalité souterraine, et il s’agit d’un RAT JavaScript léger et hautement performant (Cheval de Troie d’accès à distance) associé à un enregistreur de frappe C#.

Selon un rapport technique rédigé par des chercheurs de Prevailion, le roman RAT est utilisé par des acteurs russophones qui ciblent principalement des organisations russes.

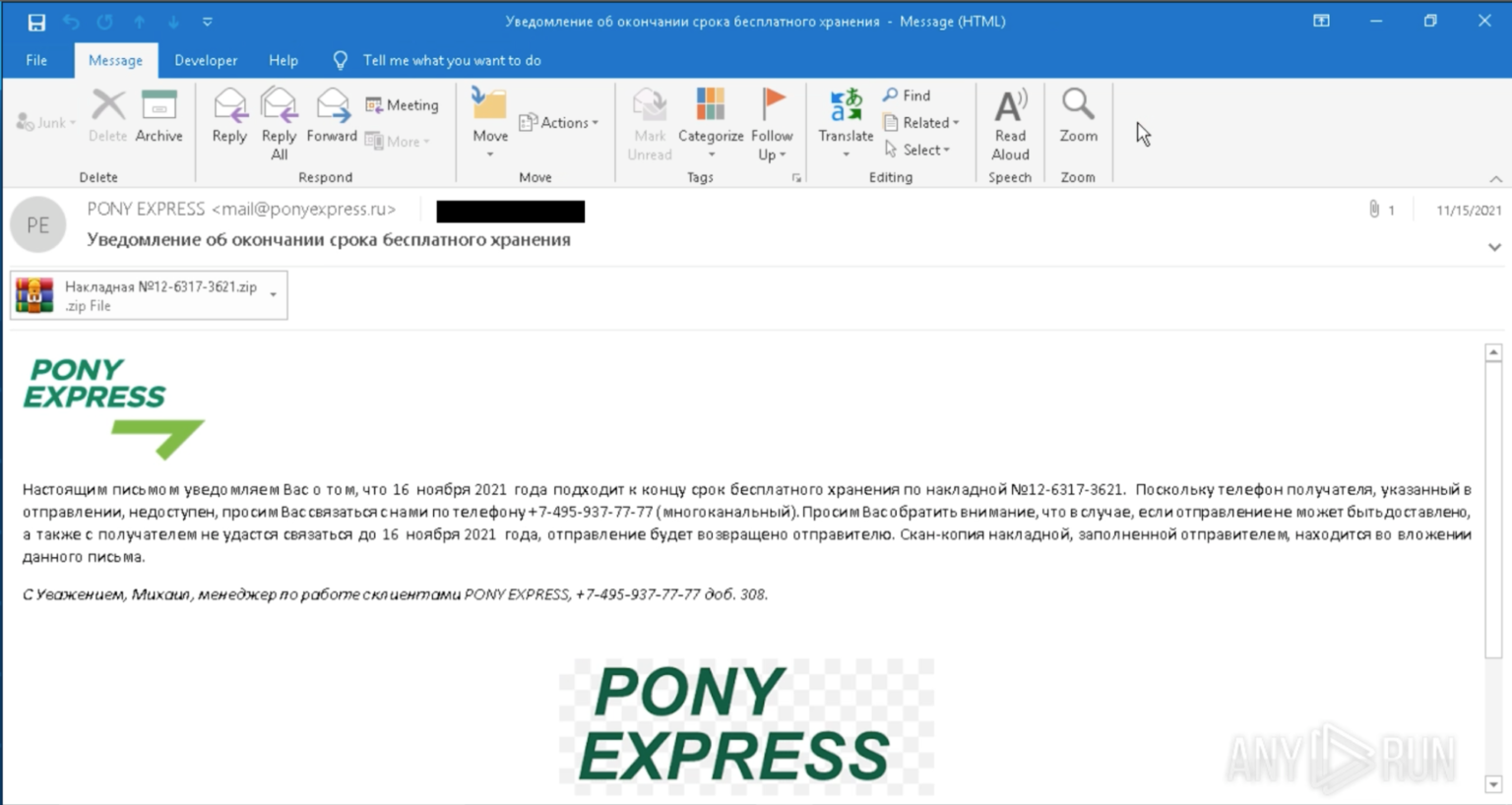

Les premiers signes de l’existence de DarkWatchman sont apparus début novembre, lorsque l’acteur menaçant a commencé à distribuer le malware via des e-mails de phishing avec des pièces jointes ZIP malveillantes.

Source : Prévalence

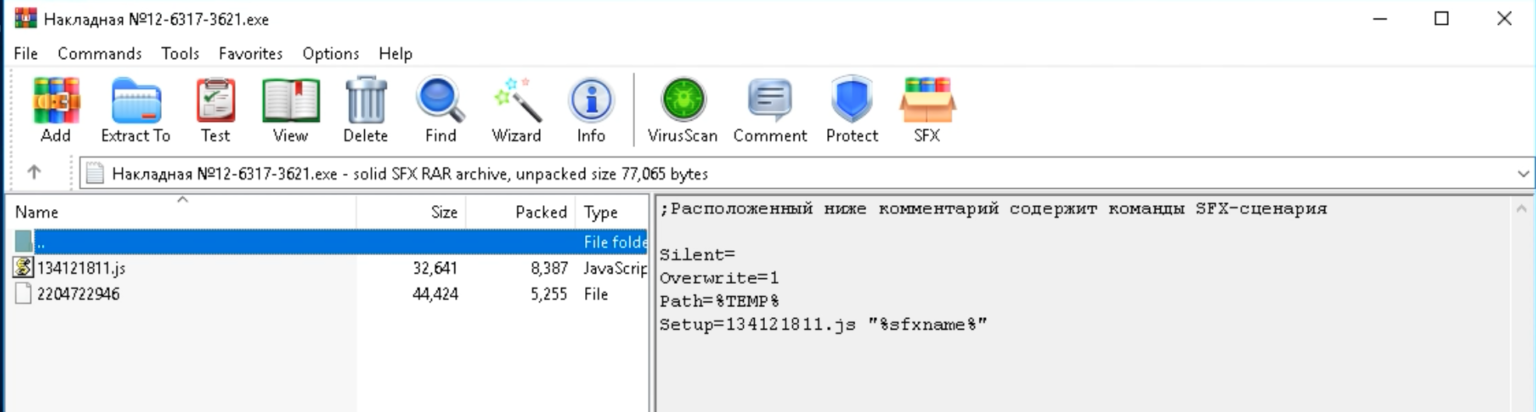

Ces pièces jointes de fichier ZIP contiennent un exécutable utilisant une icône pour usurper l’identité d’un document texte. Cet exécutable est une archive WinRAR auto-installable qui installera le RAT et l’enregistreur de frappe.

Source : Prévalence

S’il est ouvert, l’utilisateur voit apparaître un message contextuel leurre indiquant « Format inconnu », mais en réalité, les charges utiles ont été installées en arrière-plan.

Un RAT furtif « sans fichier »

DarkWatchman est un malware très léger, le RAT JavaScript ne mesurant que 32 Ko et le compilé n’occupant que 8,5 Ko d’espace.

Il utilise un large éventail de binaires, de scripts et de bibliothèques « vivre de la terre », et intègre des méthodes furtives pour transférer des données entre les modules.

L’aspect fascinant de DarkWatchman est son utilisation du mécanisme de stockage sans fichier du registre Windows pour l’enregistreur de frappe.

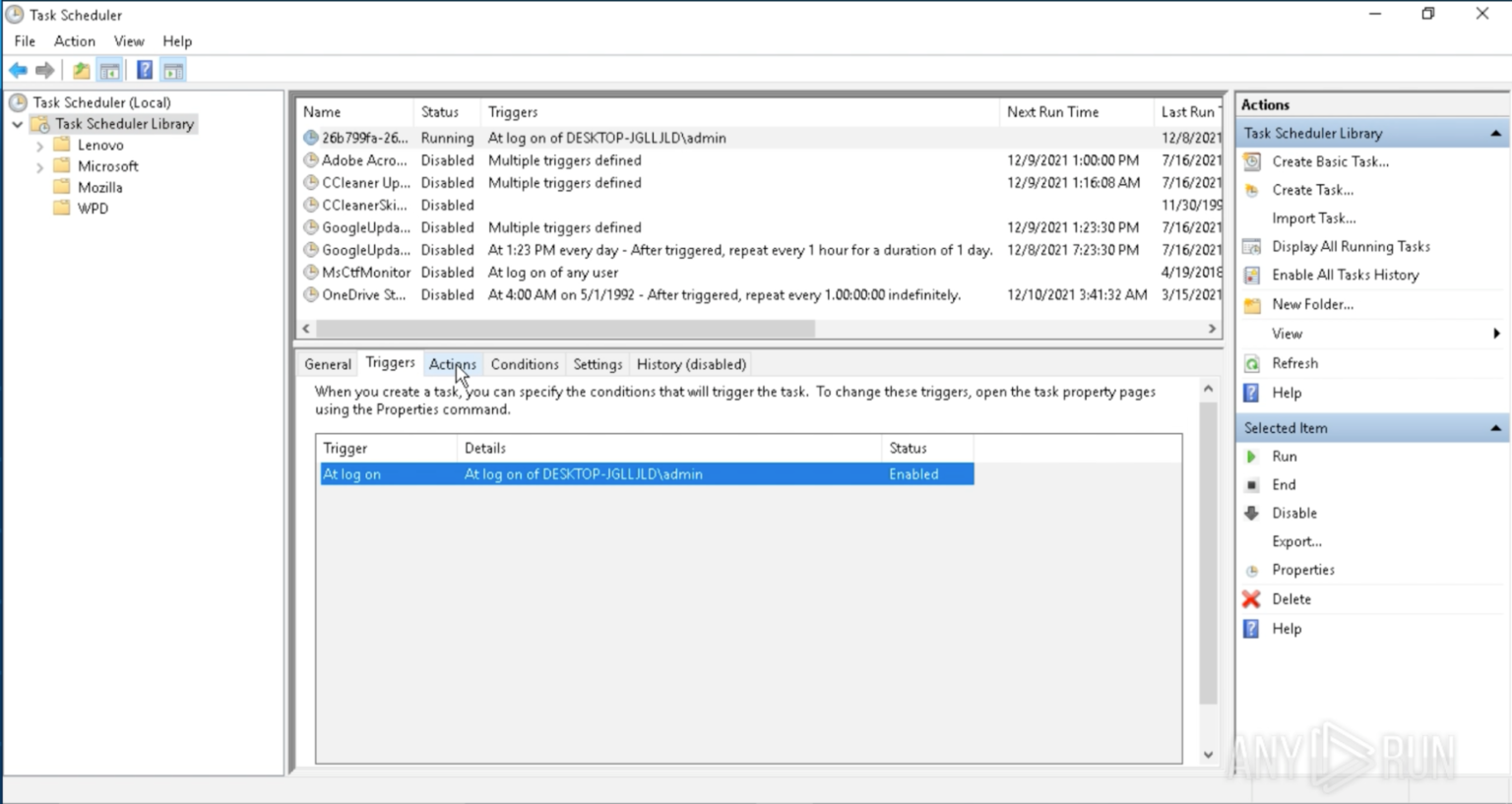

Au lieu de stocker l’enregistreur de frappe sur le disque, une tâche planifiée est créée pour lancer le RAT DarkWatchman chaque fois que l’utilisateur se connecte à Windows.

Source : Prévalence

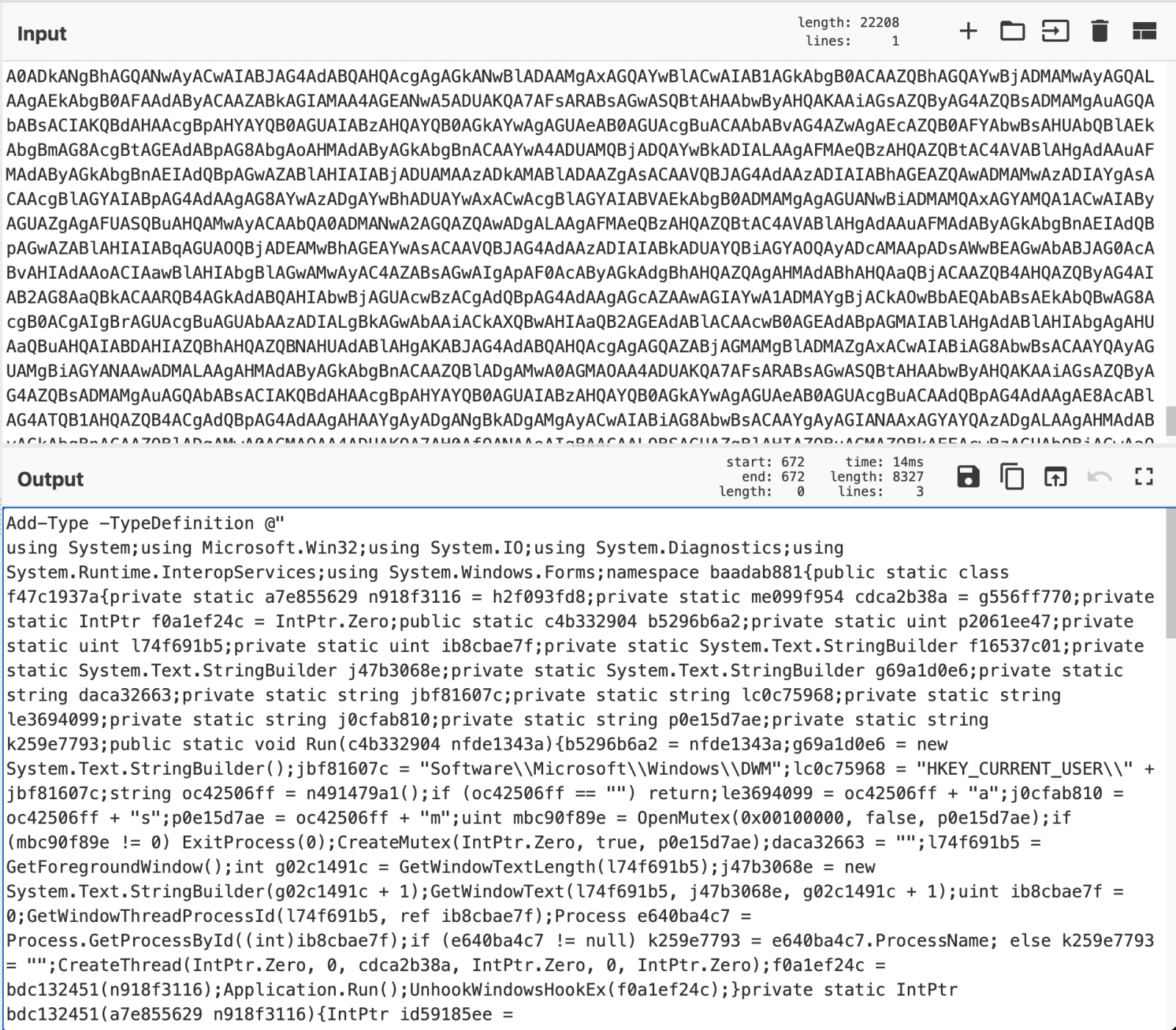

Une fois lancé, DarkWatchmen exécute un script PowerShell qui compile le keylogger à l’aide de la commande .NET CSC.exe et le lance en mémoire.

« Le keylogger est distribué sous forme de code source C# obscurci qui est traité et stocké dans le registre en tant que commande PowerShell codée en Base64. Lorsque le RAT est lancé, il exécute ce script PowerShell qui, à son tour, compile le keylogger (à l’aide de CSC) et l’exécute », ont expliqué les chercheurs de Prevailion Matt Stafford et Sherman Smith dans leur rapport.

« Le keylogger lui-même ne communique pas avec le C2 ou n’écrit pas sur le disque. Au lieu de cela, il écrit son keylog dans une clé de registre qu’il utilise comme tampon. Pendant son fonctionnement, le RAT gratte et efface ce tampon avant de transmettre les frappes enregistrées au serveur C2. »

Source : Prévalence

En tant que tel, le registre n’est pas seulement utilisé comme un endroit pour cacher le code exécutable encodé, mais aussi comme un emplacement temporaire pour conserver les données volées jusqu’à ce qu’elles soient exfiltrées vers le C2.

En termes de communication et d’infrastructure C2, les acteurs de DarkWatchman utilisent des DGA (algorithmes de génération de domaine) avec une liste prédéfinie de 10 éléments pour générer jusqu’à 500 domaines par jour.

Cela leur confère une excellente résilience opérationnelle et, en même temps, rend la surveillance et l’analyse de la communication très difficiles.

Les capacités fonctionnelles de DarkWatchman sont les suivantes :

- Exécuter des fichiers EXE (avec ou sans la sortie renvoyée)

- Charger les fichiers DLL

- Exécuter des commandes sur la ligne de commande

- Exécuter les commandes WSH

- Exécuter diverses commandes via WMI

- Exécuter des commandes PowerShell

- Évaluer JavaScript

- Télécharger des fichiers sur le serveur C2 à partir de la machine victime

- Arrêtez et désinstallez à distance le RAT et le Keylogger

- Mettre à jour à distance l’adresse du serveur C2 ou le délai d’attente de l’appel à domicile

- Mettre à jour le RAT et le Keylogger à distance

- Définir un JavaScript à démarrage automatique à exécuter au démarrage de RAT

- Un algorithme de génération de domaine (DGA) pour la résilience C2

- Si l’utilisateur dispose d’autorisations d’administrateur, il supprime les clichés instantanés à l’aide de vssadmin.exe

L’hypothèse du ransomware

Prevailion théorise que DarkWatchman peut être adapté par/pour les groupes de ransomware qui doivent donner à leurs affiliés les moins capables un outil puissant et furtif.

Le malware peut charger des charges utiles supplémentaires à distance, il pourrait donc être utilisé comme une infection furtive de première étape pour le déploiement ultérieur du ransomware.

Étant donné que DarkWatchman peut communiquer avec des domaines contrôlés par des acteurs après l’implantation initiale, l’opérateur de ransomware pourrait prendre le relais et déployer le ransomware ou gérer directement l’exfiltration de fichiers.

Cette approche dégraderait le rôle de l’affilié en celui d’infiltrateur de réseau et rendrait simultanément les opérations RaaS plus cliniques et efficaces.