Un malware Android jusqu’alors inconnu utilise la même infrastructure d’hébergement partagé que celle utilisée par le groupe russe APT connu sous le nom de Turla, bien que l’attribution au groupe de piratage ne soit pas possible.

Turla est un groupe de piratage soutenu par l’État russe connu pour utiliser des logiciels malveillants personnalisés pour cibler les systèmes européens et américains, principalement à des fins d’espionnage.

Les acteurs de la menace ont récemment été liés à la porte dérobée Sunburst utilisée dans l’attaque de la chaîne d’approvisionnement SolarWinds en décembre 2020.

Découverte d’un nouveau logiciel espion Android

Des chercheurs du Lab52 ont identifié un APK malveillant [VirusTotal] nommé « Process Manager » qui agit comme un logiciel espion Android, téléchargeant des informations aux acteurs de la menace.

Bien qu’il ne soit pas clair comment le logiciel espion est distribué, une fois installé, Process Manager tente de se cacher sur un appareil Android à l’aide d’une icône en forme d’engrenage, prétendant être un composant du système.

Lors de son premier lancement, l’application invite l’utilisateur à lui permettre d’utiliser les 18 autorisations suivantes :

- Accéder à l’emplacement grossier

- Accéder à un bel emplacement

- Accéder à l’état du réseau

- Accéder à l’état WiFi

- Appareil photo

- Service de premier plan

- l’Internet

- Modifier les paramètres audio

- Lire le journal des appels

- Lire les contacts

- Lire le stockage externe

- Écrire un stockage externe

- Lire l’état du téléphone

- Lire SMS

- Réception du démarrage terminé

- Enregistrement audio

- Envoyer un SMS

- Journal de réveil

Ces autorisations constituent un risque sérieux pour la confidentialité car elles permettent à l’application d’obtenir l’emplacement d’un appareil, d’envoyer et de lire des textes, d’accéder au stockage, de prendre des photos avec l’appareil photo et d’enregistrer de l’audio.

Il n’est pas clair si le logiciel malveillant abuse du service d’accessibilité Android pour s’accorder des autorisations ou s’il trompe l’utilisateur pour qu’il approuve une demande.

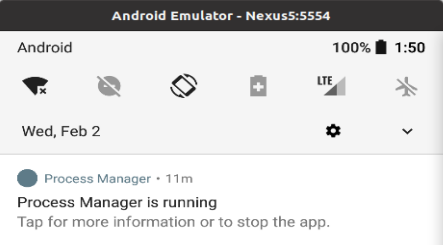

Après avoir reçu les autorisations, le logiciel espion supprime son icône et s’exécute en arrière-plan avec uniquement une notification permanente indiquant sa présence.

(Lab52)

Cet aspect est assez étrange pour les logiciels espions qui devraient généralement s’efforcer de rester cachés à la victime, surtout s’il s’agit du travail d’un groupe APT (menace persistante avancée) sophistiqué.

Les informations collectées par l’appareil, y compris les listes, les journaux, les SMS, les enregistrements et les notifications d’événements, sont envoyées au format JSON au serveur de commande et de contrôle au 82.146.35[.]240, qui est situé en Russie.

La méthode de distribution de l’APK est inconnue, mais s’il s’agit de Turla, ils utilisent couramment l’ingénierie sociale, le phishing, les attaques de point d’eau, etc., donc cela pourrait être n’importe quoi.

Étrange cas d’abus à des fins lucratives

Lors de la recherche de l’application, le L’équipe Lab52 a également trouvé qu’il télécharge des charges utiles supplémentaires sur l’appareil et a trouvé un cas d’application récupérée directement sur le Play Store.

L’application s’appelle « Roz Dhan : Gagnez de l’argent sur votre portefeuille », et c’est une application populaire (10 000 000 de téléchargements) dotée d’un système de parrainage générateur d’argent.

Le logiciel espion téléchargerait l’APK via le système de parrainage de l’application, susceptible de gagner une commission, ce qui est quelque peu étrange étant donné que l’acteur en question se concentre sur le cyberespionnage.

Ceci, en plus de l’implémentation apparemment peu sophistiquée du logiciel espion Android, nous amène à penser que le C2 analysé par Lab52 pourrait faire partie d’une infrastructure partagée.

Les acteurs étatiques sont connus pour suivre cette tactique, même si rarement, car cela les aide à masquer leur trace et à confondre les analystes.

Cependant, en raison de la faible sophistication des capacités de menace du malware et de l’utilisation de la monétisation basée sur les références, les chercheurs ne pensent pas que cela soit le travail d’un acteur de l’État-nation, comme Turla.

« Ainsi, dans ce rapport, nous souhaitons partager notre analyse sur les capacités de ce malware, bien que l’attribution à Turla ne semble pas possible compte tenu de ses capacités de menace », expliquent les chercheurs du Lab52.

Éloignez les logiciels malveillants

Il est conseillé aux utilisateurs d’appareils Android de revoir les autorisations d’application qu’ils ont accordées, ce qui devrait être assez facile sur les versions d’Android 10 et versions ultérieures, et de révoquer celles qui semblent trop risquées.

De plus, à partir d’Android 12, le système d’exploitation pousse les indications lorsque la caméra ou le microphone est actif, donc si ceux-ci apparaissent orphelins, les logiciels espions se cachent dans votre appareil.

Ces outils sont particulièrement dangereux lorsqu’ils s’imbriquent dans des IoT qui exécutent d’anciennes versions d’Android, générant de l’argent pour leurs opérateurs distants pendant de longues périodes sans que personne ne se rende compte du compromis.

Mise à jour 03/04/22 : Article et titre mis à jour pour montrer plus clairement que le lien avec Turla APT est basé sur des preuves faibles.