Microsoft permet désormais aux administrateurs d’entreprise de réactiver le gestionnaire de protocole MSIX ms-appinstaller désactivé après qu’Emotet en ait abusé pour fournir des packages Windows App Installer malveillants.

App Installer (également appelé AppX Installer) permet aux utilisateurs d’installer des applications Windows directement à partir d’un serveur Web à l’aide d’un package MSIX ou d’un fichier App Installer sans télécharger au préalable les programmes d’installation sur leur ordinateur.

Microsoft a désactivé le schéma ms-appinstaller en réponse aux rapports d’attaques Emotet en cours exploitation d’une vulnérabilité d’usurpation d’identité Windows AppX Installer de type zero-dayobligeant les utilisateurs à télécharger les packages d’application sur leur appareil avant de les installer à l’aide du programme d’installation de l’application.

« Nous reconnaissons que cette fonctionnalité est essentielle pour de nombreuses entreprises. Nous prenons le temps d’effectuer des tests approfondis pour nous assurer que la réactivation du protocole peut être effectuée de manière sécurisée », a déclaré Dian Hartono, responsable du programme Microsoft, lors de l’annonce de l’arrêt du protocole. .

« Nous envisageons d’introduire une stratégie de groupe qui permettrait aux administrateurs informatiques de réactiver le protocole et d’en contrôler l’utilisation au sein de leurs organisations. »

Comment réactiver le protocole ms-appinstaller

Selon une mise à jour de HartonoMicrosoft a finalement réussi à maîtriser le problème et permet désormais aux administrateurs de réactiver le gestionnaire de protocole en installant la dernière version d’App Installer (1.17.10751.0) et en activant une stratégie de groupe.

Sur les systèmes où la mise à jour App Installer ne peut pas être déployée à l’aide du programme d’installation basé sur Internet, Microsoft fournit également une version hors ligne sur le Centre de téléchargement Microsoft (lien de téléchargement).

La fonctionnalité App Installer sera réactivée après le téléchargement et le déploiement du Politique d’installation de l’application de bureau et en sélectionnant « Activer le protocole ms-appinstaller App Installer ».

Vous pouvez le faire via l’éditeur de stratégie de groupe en accédant à Configuration ordinateur > Modèles d’administration > Composants Windows > Programme d’installation d’application de bureau.

« Vous aurez besoin à la fois de la dernière application App Installer et de la politique Desktop App Installer pour pouvoir utiliser le protocole ms-appinstaller pour MSIX », a ajouté Hartono.

ms-appinstaller abusé pour pousser des logiciels malveillants

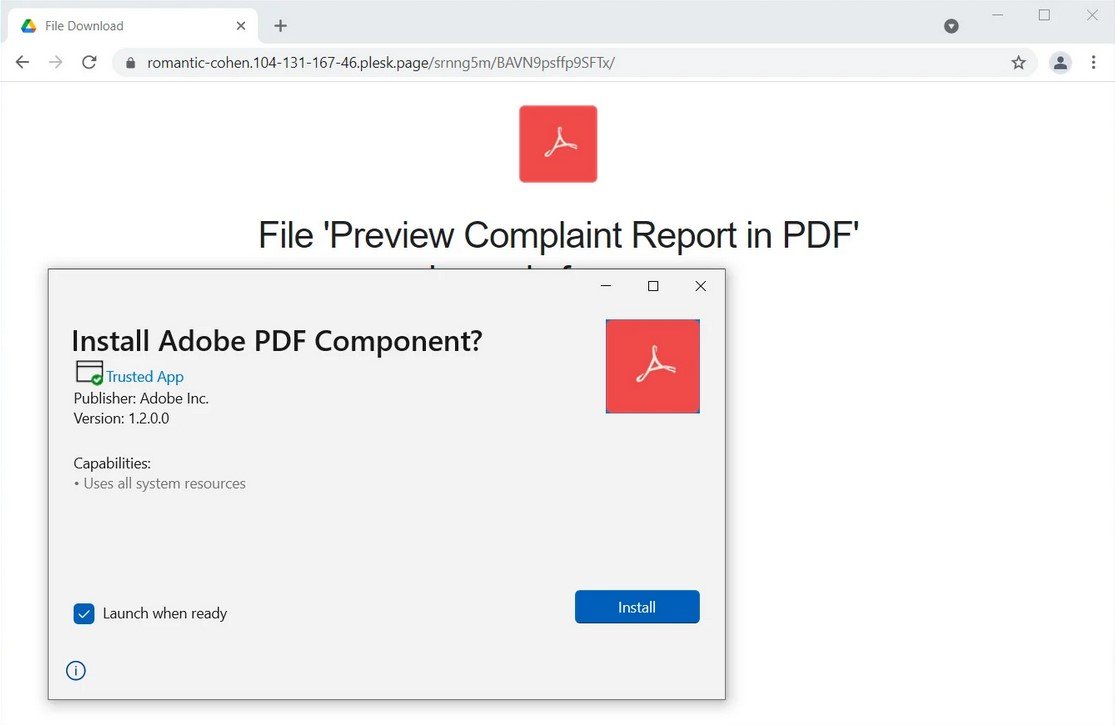

Emotet a commencé à utiliser des packages Windows AppX Installer malveillants camouflés en logiciel Adobe PDF pour infecter les appareils Windows dans des campagnes de phishing à partir de début décembre 2021.

Les e-mails de phishing du botnet utilisaient des e-mails de chaîne de réponse volés demandant aux destinataires d’ouvrir des PDF liés à des conversations précédentes.

Cependant, au lieu d’ouvrir le PDF, les liens intégrés redirigeaient les destinataires vers qui lanceraient le programme d’installation de l’application Windows et leur demanderaient d’installer un « composant Adobe PDF » malveillant.

Bien que ressemblant à une application Adobe légitime, App Installer a téléchargé et installé un appxbundle malveillant hébergé sur Microsoft Azure après que les cibles ont cliqué sur le bouton Installer.

Vous pouvez trouver plus de détails, y compris la façon dont Emotet a abusé de la vulnérabilité Windows App Installer, dans notre précédent rapport concernant la campagne de décembre.

La même faille d’usurpation a également été exploitée pour distribuer le logiciel malveillant BazarLoader à l’aide de packages malveillants hébergés sur Microsoft Azure via des URL *.web.core.windows.net.

« Nous avons enquêté sur des rapports faisant état d’une vulnérabilité d’usurpation dans le programme d’installation d’AppX qui affecte Microsoft Windows », Microsoft expliqué.

« Microsoft est au courant des attaques qui tentent d’exploiter cette vulnérabilité en utilisant des packages spécialement conçus qui incluent la famille de logiciels malveillants connue sous le nom d’Emotet/Trickbot/Bazaloader. »