Les distributeurs de logiciels malveillants se sont tournés vers une astuce plus ancienne connue sous le nom de Squiblydoo pour diffuser Qbot et Lokibot via un document Microsoft Office à l’aide de regsvr32.exe.

Un rapport de l’équipe de recherche sur les menaces de la plate-forme d’analyse de sécurité Uptycs montre que l’utilisation de regsvr32.exe a augmenté au cours des deux derniers mois, se produisant via divers formats de documents, mais principalement des fichiers Excel.

La focalisation soudaine de cet utilitaire de ligne de commande particulier s’explique par le fait qu’il permet aux acteurs de la menace de contourner la liste noire des applications qui pourrait mettre fin à la chaîne d’infection.

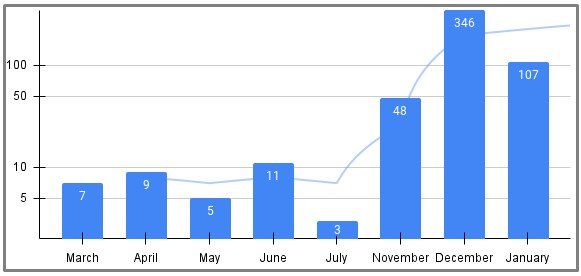

Données de télémétrie collectées auprès des clients d’Uptyck montre que décembre 2021 a été le moment où la plupart des incidents d’abus d’outils résidents Windows ont été enregistrés, mais les taux élevés se sont poursuivis en 2022.

Le retour du « Squiblydoo »

Le regsvr32 est un utilitaire de ligne de commande Windows utilisé pour enregistrer et désenregistrer les OLE (DLL et contrôles ActiveX) dans le registre.

Les acteurs de la menace abusent de l’utilitaire non pas pour apporter des modifications au registre, mais pour charger des scriptlets COM à partir d’une source distante à l’aide de DLL (scrobj.dll).

À cette fin, ils utilisent regsvr32 pour enregistrer les fichiers OCX, qui sont des modules logiciels spéciaux pouvant appeler des composants prêts à l’emploi, tels que des DLL.

Cette technique s’appelle « Squiblydoo », et elle est utilisée dans des opérations de suppression de logiciels malveillants depuis 2017. À l’époque, les chercheurs d’ESET l’ont remarquée pour la première fois dans une campagne ciblée sur des cibles au Brésil.

Dans la campagne en cours, les pirates utilisent Excel, Word, RTF et des fichiers de documents composites avec des macros malveillantes qui démarrent regsvr32 en tant que processus enfant.

Ces documents sont généralement distribués via des campagnes de phishing, bien qu’ils puissent également être supprimés par des attaques d’empoisonnement SEO « aveugles ».

Se fondre dans

La méthode ci-dessus offre une bonne évasion pour la charge utile des logiciels malveillants, car regsvr32 est un outil Windows utilisé pour plusieurs opérations de routine.

En tant que telles, les solutions de sécurité sont moins susceptibles d’attraper la menace et d’intervenir pour mettre fin à la chaîne d’infection.

De plus, l’utilisation de scriptlets COM distants permet aux attaquants de charger des logiciels malveillants sans fichier ; et parce que ces charges utiles exécuter à partir du documentles chances de les détecter sont plus faibles.

Pour aider les défenseurs, Uptyck a partagé une liste avec des indicateurs de compromis qui peuvent être utilisés pour la chasse ciblée aux menaces sur ce référentiel GitHub.