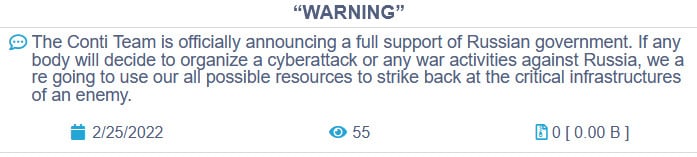

Un chercheur ukrainien en sécurité a divulgué un nouveau code source de malware de l’opération de rançongiciel Conti pour se venger des cybercriminels qui se sont rangés du côté de la Russie lors de l’invasion de l’Ukraine.

Conti est un gang d’élite de rançongiciels dirigé par des acteurs de la menace basés en Russie. Avec leur implication dans le développement de nombreuses familles de logiciels malveillants, il est considéré comme l’une des opérations de cybercriminalité les plus actives.

Cependant, après l’opération Conti Ransomware du côté de la Russie lors de l’invasion de l’Ukraine, un chercheur ukrainien nommé ‘Conti Fuites‘ a décidé de divulguer les données et le code source appartenant au gang des rançongiciels par vengeance.

La source: EZpublish-france.fr

Le mois dernier, le chercheur a publié près de 170 000 conversations de chat internes entre les membres du gang de rançongiciels Conti, du 21 janvier 2021 au 27 février 2022. Ces messages de chat fournissent un aperçu détaillé des activités de l’opération et de l’implication de ses membres.

Le chercheur a ensuite divulgué l’ancien code source du rançongiciel Conti daté du 15 septembre 2020. Bien que le code soit plutôt ancien, il a permis aux chercheurs et aux forces de l’ordre d’analyser le logiciel malveillant pour mieux comprendre son fonctionnement.

Publication du code source Conti plus récent

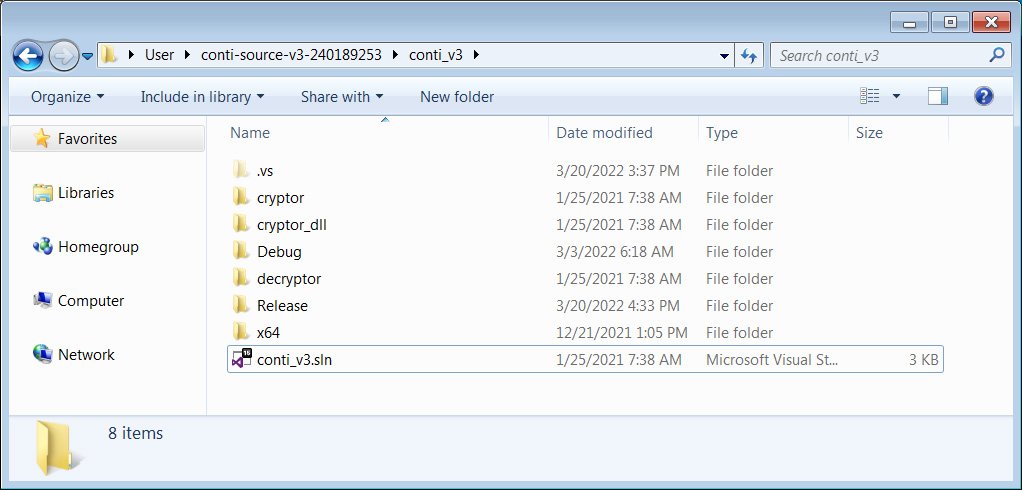

Aujourd’hui, Conti Leaks a téléchargé le code source de la version 3 de Conti sur VirusTotal et a publié un lien sur Twitter. Bien que l’archive soit protégée par un mot de passe, le mot de passe doit être facilement déterminé à partir des tweets suivants.

source conti v3. https://t.co/1dcvWYpsp7

– Conti fuites (@ContiLeaks) 20 mars 2022

Ce code source est beaucoup plus récent que la version précédemment publiée, les dernières dates de modification étant le 25 janvier 2021, ce qui en fait plus d’un an plus récent que le code précédemment publié.

La source: EZpublish-france.fr

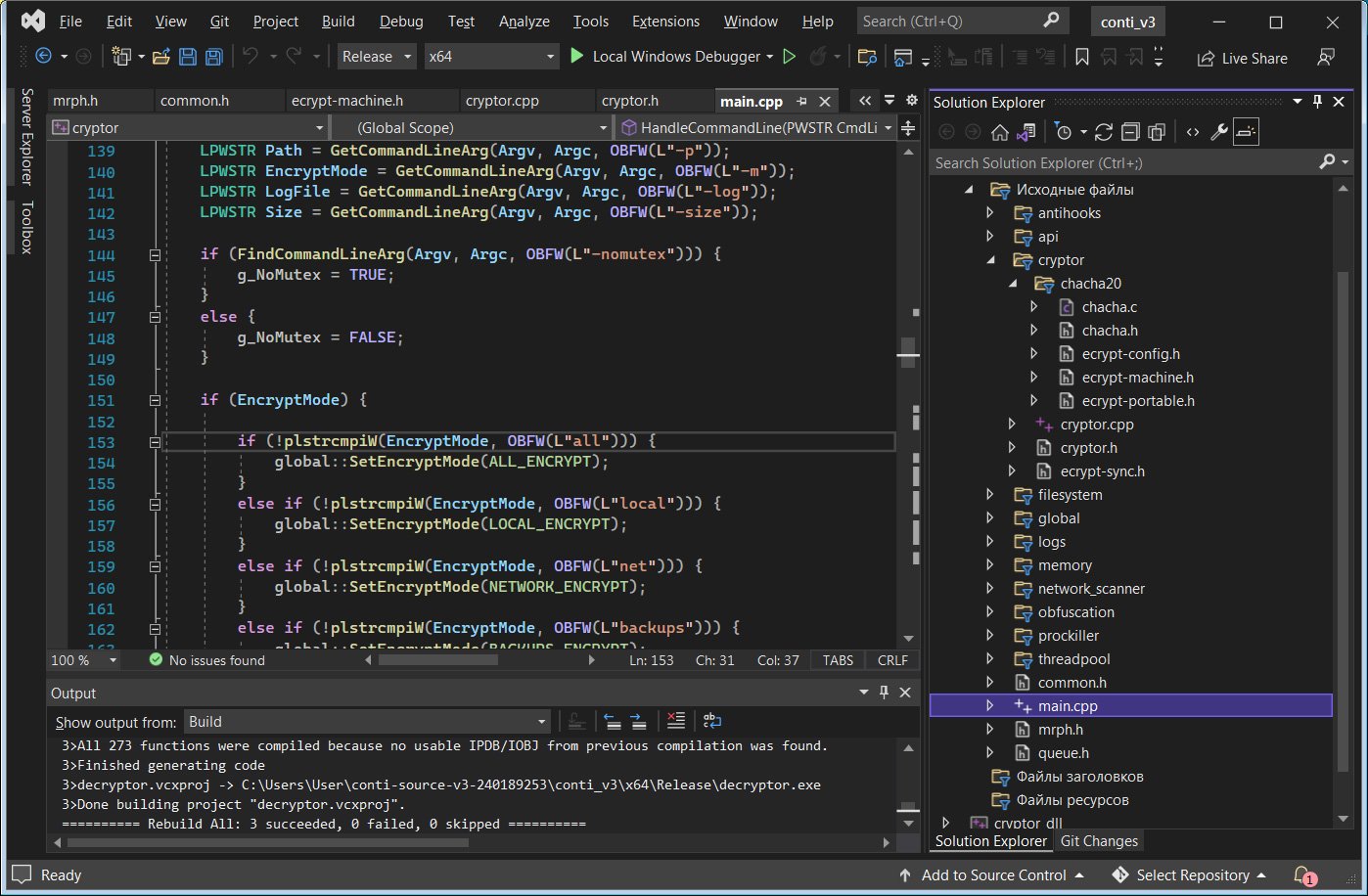

Comme la version précédente, la fuite de code source est une solution Visual Studio qui permet à toute personne ayant accès de compiler le casier et le décrypteur de ransomware.

La source: EZpublish-france.fr

Le code source se compile sans erreur et peut être facilement modifié par d’autres acteurs de la menace pour utiliser leurs propres clés publiques ou ajouter de nouvelles fonctionnalités.

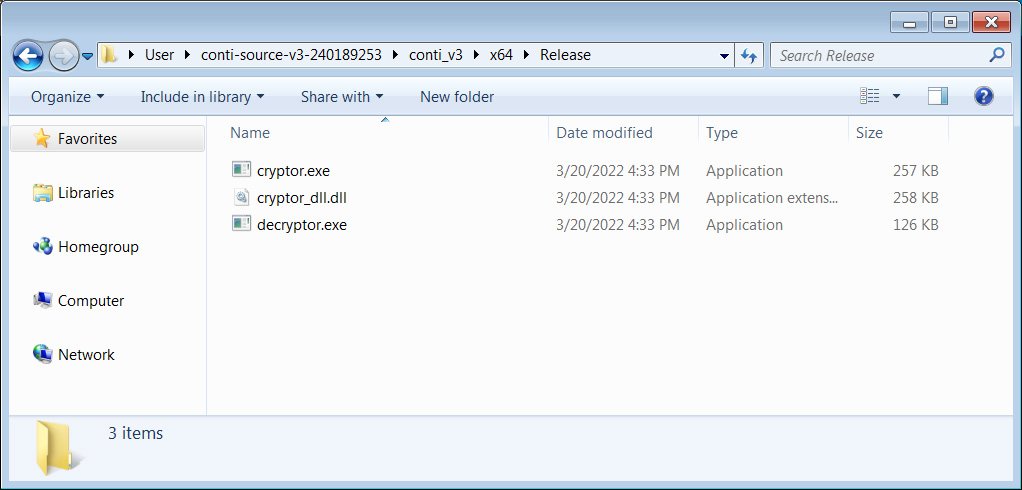

Comme vous pouvez le voir ci-dessous, EZpublish-france.fr a compilé le code source sans aucun problème, créant les exécutables cryptor.exe, cryptor_dll.dll et decryptor.exe.

La source: EZpublish-france.fr

La diffusion du code source du ransomware, en particulier pour les opérations avancées comme Conti, peut avoir des effets désastreux sur les réseaux d’entreprise et les consommateurs. En effet, il est très courant que d’autres acteurs de la menace utilisent le code source publié pour créer leurs propres opérations de ransomware.

Dans le passé, un chercheur a publié le code source d’un logiciel de rançon nommé « Hidden Tear » que de nombreux acteurs de la menace ont rapidement adopté pour lancer différentes opérations.

Bien que Hidden Tear puisse être déchiffré, il a conduit à un fléau de nouvelles infections de ransomwares qui ont terrorisé les consommateurs et les entreprises pendant des années.

Plus récemment, un acteur menaçant a divulgué le code source du rançongiciel Babuk sur un forum de piratage russophone.

En quelques jours, d’autres acteurs de la menace ont utilisé le code source pour leur utilisation, et de nouvelles opérations de ransomware ont été lancées, telles que Rook et Pandora.

Avec les fuites continues du code source du gang de rançongiciels Conti, ce n’est qu’une question de temps avant que d’autres acteurs de la menace l’utilisent pour lancer leurs propres opérations.