Microsoft dit qu’ils enquêtent sur les allégations selon lesquelles le groupe de piratage d’extorsion de données Lapsus $ a violé leurs référentiels de code source Azure DevOps internes et volé des données.

Contrairement à de nombreux groupes d’extorsion dont nous avons entendu parler aujourd’hui, Lapsus$ ne déploie pas de ransomware sur les appareils de leurs victimes.

Au lieu de cela, ils ciblent les référentiels de code source des grandes entreprises, volent leurs données propriétaires, puis tentent de rançonner ces données à l’entreprise pour des millions de dollars.

Bien que l’on ne sache pas si le groupe d’extorsion a réussi à racheter des données volées, Lapsus a acquis une notoriété au cours des derniers mois pour ses attaques confirmées contre NVIDIA, Samsung, Vodafone, Ubisoft et Mercado Libre.

Lapsus$ prétend avoir violé Microsoft

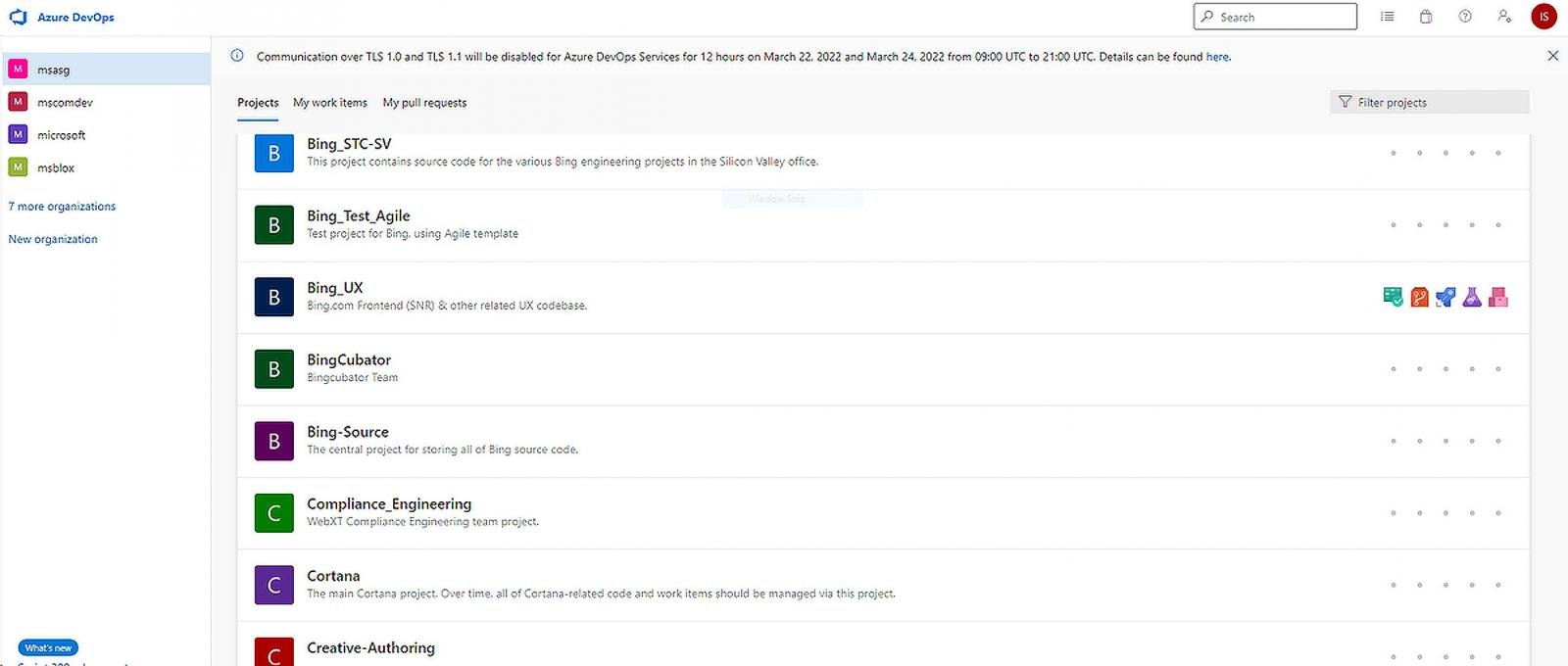

Tôt dimanche matin, le gang Lapsus$ a indiqué avoir piraté le serveur Azure DevOps de Microsoft en publiant une capture d’écran sur Telegram de prétendus référentiels de code source interne.

Cette capture d’écran, illustrée ci-dessous, concerne un référentiel Azure DevOps contenant le code source de Cortana et de divers projets Bing, nommés « Bing_STC-SV », « Bing_Test_Agile » et « Bing_UX ».

La source: Tom Malka

La capture d’écran montre également d’autres référentiels de code source, mais on ne sait pas ce qu’ils contiennent.

Étrangement, le gang d’extorsion a laissé les initiales de l’utilisateur connecté, « IS », dans la capture d’écran, permettant potentiellement à Microsoft d’identifier et de sécuriser le compte compromis.

Inclure les initiales peut également signifier qu’ils n’ont plus accès au référentiel ou qu’ils se moquent simplement de Microsoft, ce que le gang d’extorsion est connu pour faire avec d’anciennes victimes.

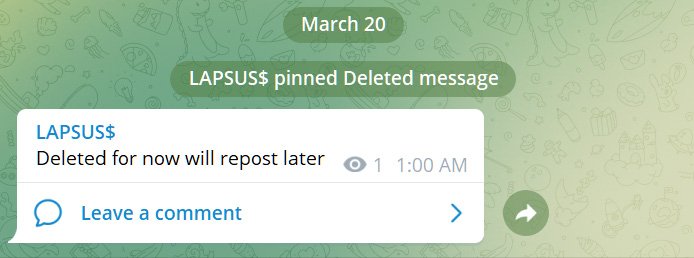

La source: EZpublish-france.fr

Peu de temps après avoir publié la capture d’écran, le gang Lapsus $ a supprimé son message et l’a remplacé par un message indiquant : « Supprimé pour l’instant, republié plus tard ». Cependant, chercheurs en sécurité avait déjà saisi la capture d’écran et l’avait partagée sur Twitter à ce moment-là.

La source: EZpublish-france.fr

Bien que Microsoft n’ait pas confirmé si leur compte Azure DevOps avait été piraté, ils ont déclaré à EZpublish-france.fr qu’ils étaient au courant des réclamations et qu’ils enquêtaient sur celles-ci.

Malheureusement, Lapsus$ a de bons antécédents, ses affirmations d’attaques contre d’autres sociétés ayant été confirmées par la suite.

Les fuites de code source sont-elles mauvaises ?

Bien que la fuite de code source facilite la recherche de vulnérabilités dans les logiciels d’une entreprise, Microsoft a précédemment déclaré que la fuite de code source ne crée pas une élévation du risque.

Microsoft affirme que son modèle de menace suppose que les acteurs de la menace comprennent déjà le fonctionnement de leur logiciel, que ce soit par ingénierie inverse ou par des fuites de code source antérieures.

« Chez Microsoft, nous avons une source intérieure approche – l’utilisation des meilleures pratiques de développement de logiciels open source et une culture de type open source – pour rendre le code source visible au sein de Microsoft. Cela signifie que nous ne comptons pas sur le secret du code source pour la sécurité des produits, et nos modèles de menace supposent que les attaquants connaissent le code source », a expliqué Microsoft dans un article de blog sur les attaquants de SolarWinds. accéder à leur code source.

« Ainsi, la visualisation du code source n’est pas liée à l’élévation du risque. »

Cependant, les référentiels de code source contiennent également généralement des jetons d’accès, des informations d’identification, des clés API et même des certificats de signature de code.

Lorsque Lapsus$ a piraté NVIDIA et publié ses données, il a également inclus des certificats de signature de code que d’autres acteurs de la menace ont rapidement utilisés pour signer leurs logiciels malveillants. L’utilisation du certificat de signature de code de NVIDIA pourrait amener les moteurs antivirus à faire confiance à l’exécutable et à ne pas le détecter comme malveillant.

La source: EZpublish-france.fr

Microsoft a dit précédemment qu’ils ont une politique de développement qui interdit aux « secrets », tels que les clés d’API, les informations d’identification ou les jetons d’accès, d’inclure leurs référentiels de code source.

Même si tel est le cas, cela ne signifie pas qu’il n’y a pas d’autres données précieuses incluses dans le code source, telles qu’une clé de cryptage privée ou d’autres outils propriétaires.

On ne sait pas ce que contiennent ces référentiels, mais comme cela a été fait avec les victimes précédentes, ce n’est qu’une question de temps avant que Lapsus$ ne divulgue les données volées qu’ils prétendent avoir obtenues.