Les chercheurs ont découvert plus de 20 000 instances de logiciels de gestion d’infrastructure de centre de données (DCIM) exposés au public qui surveillent les appareils, les systèmes de contrôle HVAC et les unités de distribution d’alimentation, qui pourraient être utilisés pour une gamme d’attaques catastrophiques.

Les centres de données abritent des systèmes coûteux qui prennent en charge les solutions de stockage d’entreprise, les systèmes opérationnels, l’hébergement de sites Web, le traitement des données, etc.

Les bâtiments qui hébergent des centres de données doivent respecter des règles de sécurité strictes concernant la protection contre les incendies, la circulation de l’air, l’alimentation électrique et la sécurité physique.

Des années de recherche d’efficacité opérationnelle ont introduit des centres de données « sans lumière », qui sont des installations entièrement automatisées gérées à distance et fonctionnent généralement sans personnel.

Cependant, la configuration de ces systèmes n’est pas toujours correcte. Par conséquent, alors que les serveurs eux-mêmes peuvent être correctement protégés contre l’accès physique, les systèmes qui assurent une protection physique et des performances optimales ne le sont parfois pas.

Plusieurs cas de systèmes non protégés

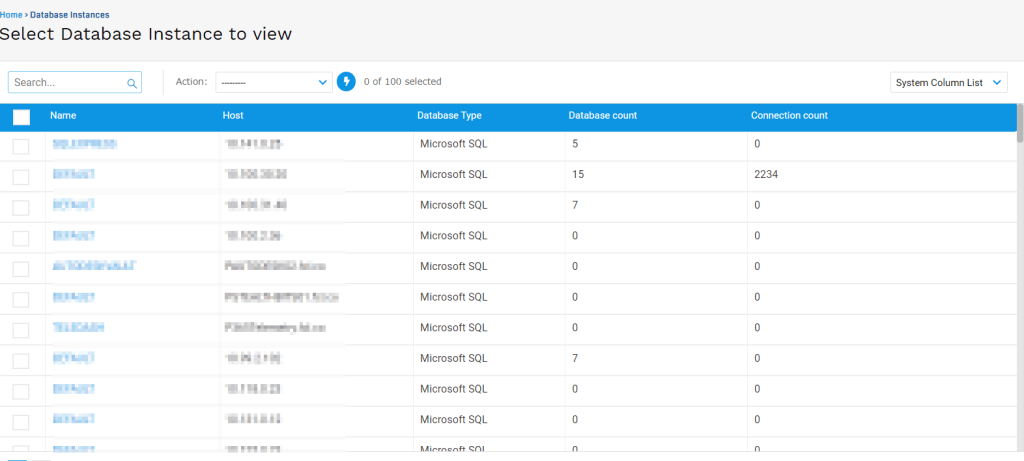

Les enquêteurs de Cyble ont trouvé plus de 20 000 instances de systèmes DCIM exposés publiquement, y compris des tableaux de bord de gestion thermique et de refroidissement, des contrôleurs d’humidité, des contrôleurs UPS, des moniteurs de rack et des commutateurs de transfert.

Source : Cyble

De plus, les analystes ont pu extraire les mots de passe des tableaux de bord qu’ils ont ensuite utilisés pour accéder aux instances de base de données réelles stockées sur le centre de données.

Source : Cyble

Les applications trouvées par Cyble donnent un accès à distance complet aux actifs du centre de données, fournissent des rapports d’état et offrent aux utilisateurs la possibilité de configurer divers paramètres système.

Source : Cyble

Dans la plupart des cas, les applications utilisaient des mots de passe par défaut ou étaient gravement obsolètes, permettant aux pirates de les compromettre ou de contourner assez facilement les couches de sécurité.

Source : Cyble

Impact potentiel

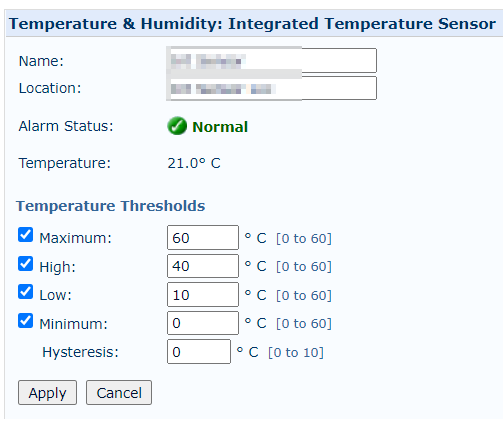

L’exposition de ces systèmes sans protection adéquate signifie que n’importe qui pourrait modifier les seuils de température et d’humidité, configurer les paramètres de tension à des niveaux dangereux, désactiver les unités de refroidissement, éteindre les consoles, mettre les onduleurs en veille, créer de fausses alarmes ou modifier les intervalles de temps de sauvegarde.

Source : Cyble

Ce sont tous des actes potentiellement dangereux qui peuvent entraîner des dommages physiques, la perte de données, la destruction du système et un impact économique important sur les organisations ciblées et leurs clients.

Un exemple en est un incendie dans le data center d’OVH à Strasbourg en mars 2021, provoqué par une panne de l’un des UPS (alimentation sans interruption) du bâtiment.

Bien que cet événement ne soit pas le résultat d’un piratage, il illustre l’ampleur des dommages que de telles attaques peuvent causer aux fournisseurs de services et à leurs clients.

L’incendie a consommé des milliers de serveurs, effacé de manière irréversible des données et provoqué une interruption de service pour les serveurs de jeux, les échanges de crypto-monnaie, les entreprises de télécommunications, les organes de presse, etc.

Même si aucun dommage physique n’est causé, les adversaires peuvent utiliser leur accès aux systèmes DCIM pour exfiltrer des données ou verrouiller les vrais administrateurs et éventuellement extorquer le propriétaire du centre de données.

Les implications, dans tous les cas, sont désastreuses, et la suppression de ces lacunes devrait être une priorité. Sur ce front, Cyble a informé les CERT de chaque pays où se trouvaient les systèmes exposés.

Plus de 20 000 interfaces ILO exposées également

En plus des instances DCIM exposées, le chercheur en sécurité et le gestionnaire ISC Jan Kopriva trouvé plus de 20 000 serveurs avec des interfaces de gestion ILO exposées.

Les interfaces de gestion HPE Integrated Lights-Out (iLO) sont utilisées pour fournir un accès à distance de bas niveau à un serveur, permettant aux administrateurs d’éteindre, d’allumer, de redémarrer et de gérer à distance les serveurs comme s’ils étaient physiquement devant eux.

Cependant, s’ils ne sont pas correctement sécurisés, les acteurs de la menace auront désormais un accès complet aux serveurs à un niveau de pré-démarrage, leur permettant de modifier le système d’exploitation ou même les paramètres matériels.

Comme les interfaces DCIM, il est essentiel de sécuriser correctement les interfaces ILO et de ne pas les exposer directement à Internet pour les protéger contre l’exploitation à distance des vulnérabilités et les attaques par force brute de mot de passe.