Un chercheur en sécurité a divulgué publiquement un exploit pour une vulnérabilité d’élévation des privilèges locaux de Windows qui permet à quiconque d’obtenir des privilèges d’administrateur dans Windows 10.

En utilisant cette vulnérabilité, les acteurs de la menace ayant un accès limité à un appareil compromis peuvent facilement élever leurs privilèges pour aider à se propager latéralement au sein du réseau, créer de nouveaux utilisateurs administratifs ou exécuter des commandes privilégiées.

La vulnérabilité affecte toutes les versions de support prises en charge de Windows 10 avant les mises à jour de janvier 2022 Patch Tuesday.

Un chercheur publie un contournement de la vulnérabilité corrigée

Dans le cadre du Patch Tuesday de janvier 2022, Microsoft a corrigé une vulnérabilité « Win32k Elevation of Privilege Vulnerability » suivie comme CVE-2022-21882, qui est un contournement du bug CVE-2021-1732 précédemment corrigé et activement exploité.

Microsoft attribue la découverte de cette vulnérabilité à SeigleNv, qui partagé une analyse technique de la vulnérabilité après que Microsoft a publié le correctif.

Concernant le CVE-2022-21882 qui vient d’être corrigé :

vulnérabilité d’escalade de privilèges win32k,

Contournement du correctif CVE-2021-1732, facile à exploiter, qui a été utilisé par les attaques apt— b2ahex (@b2ahex) 12 janvier 2022

Cette semaine, plusieurs exploits ont été rendus publics pour CVE-2022-21882 qui permettent à quiconque d’obtenir des privilèges SYSTEM sur des appareils Windows 10 vulnérables. Bip

Après la publication de l’exploit, Will Dormann, analyste des vulnérabilités pour le CERT/CC et testeur d’exploit résident sur Twitter, confirmé que les exploits fonctionnent et fournit des privilèges élevés.

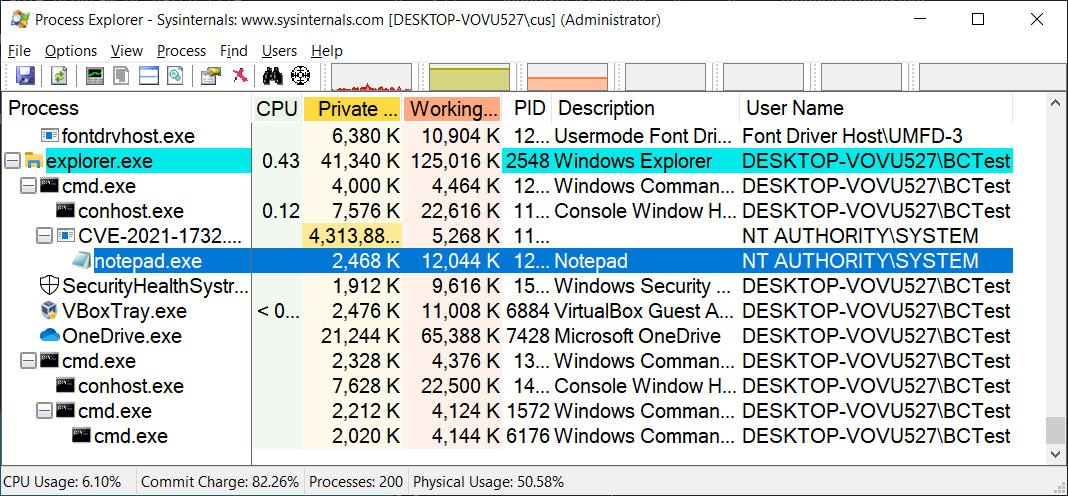

EZpublish-france.fr a également testé la vulnérabilité et n’a eu aucun problème à compiler l’exploit et à l’utiliser pour ouvrir le Bloc-notes avec les privilèges SYSTEM sur Windows 10, comme indiqué ci-dessous. EZpublish-france.fr n’a pas pu faire fonctionner l’exploit sur Windows 11.

La source: EZpublish-france.fr

Bien que nous n’ayons ouvert le Bloc-notes qu’à l’aide de cet exploit, les pirates peuvent également l’utiliser pour ajouter de nouveaux utilisateurs avec des privilèges d’administrateur ou exécuter d’autres commandes privilégiées.

Bien que nous ne signalions normalement pas une vulnérabilité corrigée, de nombreux administrateurs ont choisi d’ignorer les mises à jour de janvier 2022 en raison du nombre important de bugs critiques introduits par les mises à jour de janvier 2022, notamment les redémarrages, les problèmes de VPN L2TP, les volumes ReFS inaccessibles et les problèmes Hyper-V. l’installation de ces mises à jour.

Cela signifie que leurs appareils restent non protégés et vulnérables à un exploit qui a toujours été utilisé dans des cyberattaques par des groupes de piratage APT.

Avec la publication de ces exploits et comme Microsoft a publié des mises à jour OOB qui résolvent les problèmes introduits dans les mises à jour de janvier 2022, il est désormais fortement conseillé aux administrateurs d’installer les mises à jour plutôt que d’attendre le mardi 8 février.

Bug trouvé deux ans plus tôt

Cette même vulnérabilité a été découvert il y a deux ans par le chercheur israélien en sécurité et PDG de Piiano Gil Dabah, qui a décidé de ne pas divulguer le bug en raison de la réduction des primes de bug par Microsoft.

Dabah n’est pas le seul à être frustré par la diminution des primes de bugs de Microsoft.

En novembre, le chercheur en sécurité Abdelhamid Nacer a publié un exploit d’élévation de privilèges zero-day en raison de la baisse des paiements de Microsoft dans son programme de primes de bugs.

« Les primes Microsoft ont été supprimées depuis avril 2020, je ne ferais vraiment pas ça si MSFT n’avait pas pris la décision de rétrograder ces primes », a déclaré Naceri à EZpublish-france.fr à l’époque.

RyeLv a noté dans sa rédaction technique pour la vulnérabilité CVE-2022-21882 que la meilleure façon d’éliminer cette classe de bug est d’améliorer les primes de bug du noyau Windows de Microsoft.

« Améliorez la prime 0day du noyau, laissez davantage de chercheurs en sécurité participer au programme de primes et aidez le système à être plus parfait », a conseillé RyeLv.