Microsoft a saisi aujourd’hui des dizaines de sites malveillants utilisés par le groupe de piratage Nickel China pour cibler des organisations aux États-Unis et dans 28 autres pays du monde.

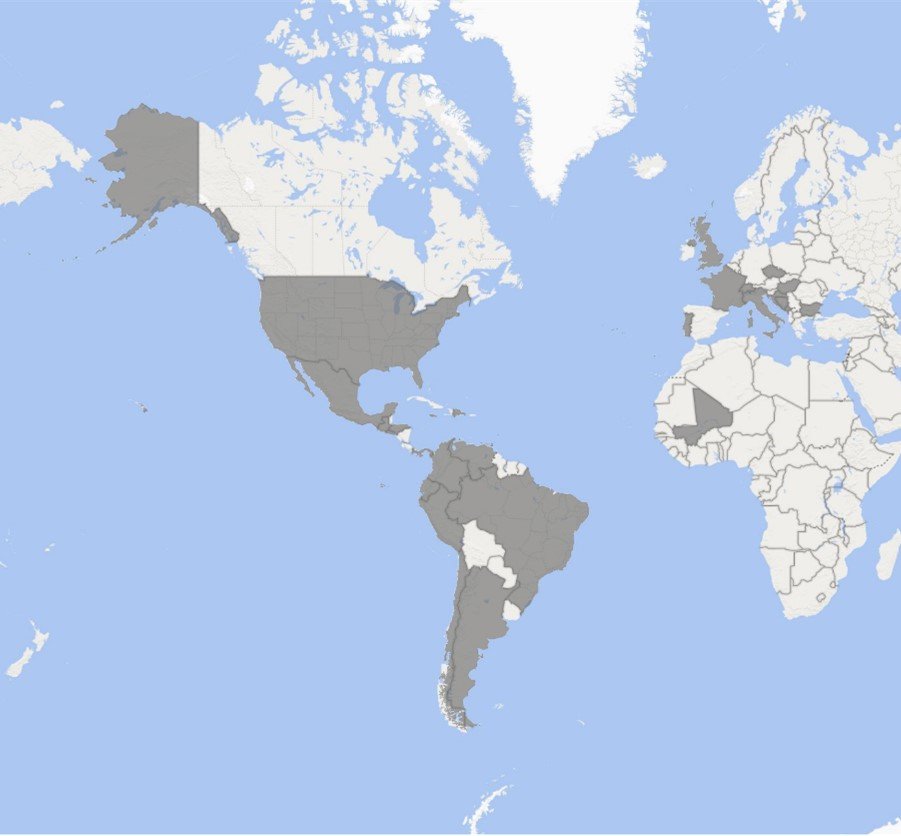

Dans leurs attaques, l’acteur de la menace Nickel (également suivi sous les noms de KE3CHANG, APT15, Vixen Panda, Royal APT et Playful Dragon) a compromis les serveurs d’organisations gouvernementales, d’entités diplomatiques et d’organisations non gouvernementales (ONG) dans 29 pays, principalement de Europe et Amérique latine.

« Nickel a ciblé des organisations des secteurs privé et public, notamment des organisations diplomatiques et des ministères des Affaires étrangères d’Amérique du Nord, d’Amérique centrale, d’Amérique du Sud, des Caraïbes, d’Europe et d’Afrique. mentionné Tom Burt, vice-président d’entreprise pour la sécurité et la confiance des clients chez Microsoft.

« Nous pensons que ces attaques ont été largement utilisées pour la collecte de renseignements auprès d’agences gouvernementales, de groupes de réflexion et d’organisations de défense des droits humains. »

Microsoft a pu démonter l’infrastructure de Nickel après que le tribunal de district américain du district oriental de Virginie a rendu une ordonnance suite à une plainte déposée le 2 décembre (la liste des domaines saisis est disponible ici).

Selon l’ordonnance du tribunal (qui contient également la liste des sites saisis), les domaines ont été redirigés « vers des serveurs sécurisés en changeant les serveurs de noms faisant autorité en NS104a.microsoftintemetsafety.net et NS104b.microsoftintemetsafety.net ».

La Digital Crimes Unit (DCU) de Microsoft a repéré pour la première fois le groupe de menaces derrière ces domaines malveillants en 2016. Mandiant les piste comme Ke3chang et dit qu’ils sont actifs depuis au moins 2010.

Depuis 2019, il a été observé ciblant les entités gouvernementales en Amérique latine et en Europe par le Threat Intelligence Center (MSTIC) et l’Unité de sécurité numérique (DSU) de Microsoft.

L’objectif final de Nickel est de déployer des logiciels malveillants sur des serveurs compromis, ce qui permet à ses opérateurs de surveiller l’activité de leurs victimes, ainsi que de collecter des données et de les exfiltrer vers des serveurs sous leur contrôle.

Ces pirates informatiques soutenus par la Chine utilisent des fournisseurs VPN (réseau privé virtuel) tiers compromis, des informations d’identification volées dans des campagnes de phishing et des exploits ciblant des serveurs Exchange Server et SharePoint sur site non corrigés pour pirater les réseaux de leurs cibles.

Vous trouverez plus d’informations sur l’activité malveillante du groupe de piratage et les indicateurs de compromission, y compris les domaines utilisés dans leurs attaques. ici.

« À ce jour, dans 24 poursuites – cinq contre des acteurs étatiques – nous avons supprimé plus de 10 000 sites Web malveillants utilisés par des cybercriminels et près de 600 sites utilisés par des acteurs étatiques », a ajouté Burt.

« Nous avons également réussi à bloquer l’enregistrement de 600 000 sites pour devancer les acteurs criminels qui prévoyaient de les utiliser de manière malveillante à l’avenir. »

En mars 2020, la société a pris le contrôle de l’infrastructure basée aux États-Unis que le botnet de spam Necurs utilisait pour distribuer des charges utiles de logiciels malveillants et infecter des millions d’ordinateurs.

Selon Microsoft, avant d’être démantelé, Necurs a envoyé environ 3,8 millions de messages de spam à plus de 40,6 millions de cibles en seulement 58 jours.

Redmond a également poursuivi le groupe de cyberespionnage Thallium lié à la Corée du Nord en décembre 2019 et a saisi 50 domaines faisant partie de l’infrastructure de domaine malveillante du groupe de piratage.

La Digital Crimes Unit de Microsoft a également perturbé l’acteur de la menace APT35 (alias Charming Kitten, Phosphorus ou Ajax Security Team) soutenu par l’Iran en décembre 2019 après avoir repris les serveurs utilisés dans ses cyberattaques.

Auparavant, Microsoft déposé 15 cas similaires contre le groupe soutenu par la Russie Strontium (alias Fancy Bear ou APT28) en août 2018, qui a conduit à la saisie de 91 domaines malveillants.