Microsoft a découvert et corrigé une vulnérabilité critique dans Microsoft Outlook pour Windows qui permet aux pirates de voler à distance des mots de passe simplement en envoyant un e-mail à l’utilisateur. Votre ordinateur est-il à jour ?

Microsoft a publié hier un correctif pour la faille de sécurité, mais cette faille a été exploitée comme une vulnérabilité zero-day dans les attaques de relais NTLM depuis au moins la mi-avril 2022.

Selon ce qui est signalé, il s’agit d’une vulnérabilité très grave, avec une note de 9,8, qui affecte toutes les versions de Microsoft Outlook sur Windows.

Fondamentalement, cette faille permet aux attaquants de voler des informations d’identification via NTLM (protocole d’authentification), simplement en envoyant un e-mail malveillant à la cible. Attention, aucune interaction de l’utilisateur n’est requise, car l’exploit a lieu lorsque Outlook est ouvert et que le rappel est déclenché dans le système.

Attaque facile et utilisateurs sans aucune chance

Comme indiqué ci-dessus, Windows New technology LAN Manager (NTLM) est une méthode d’authentification utilisée pour se connecter aux domaines Windows à l’aide d’informations d’identification de connexion hachées. Bien que l’authentification NTLM comporte des risques connus, elle est toujours utilisée dans les nouveaux systèmes pour assurer la compatibilité avec les systèmes plus anciens.

Il fonctionne avec les hachages de mot de passe que le serveur reçoit d’un client lorsqu’il tente d’accéder à une ressource partagée. S’ils sont volés, ces hachages servent à authentifier les systèmes sur le réseau.

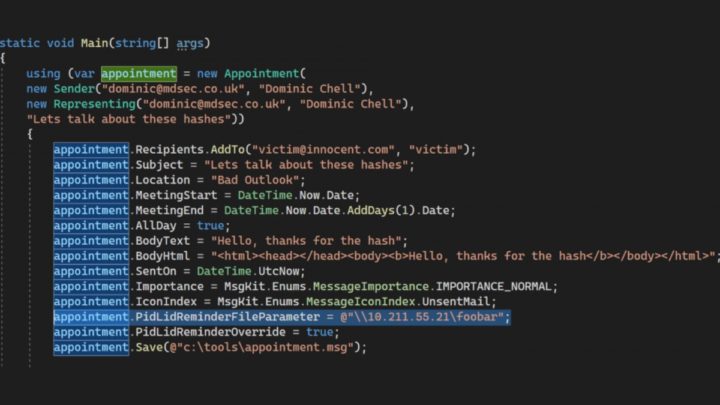

Microsoft a expliqué qu’un attaquant pourrait utiliser la vulnérabilité CVE-2023-23397 pour obtenir des hachages NTLM en envoyant « un message avec une propriété MAPI étendue avec un chemin UNC vers un partage SMB (TCP 445) sur un serveur contrôlé par un acteur menaçant ».

Échange pour langage simple, la faille, exploitée par des hackers depuis avril 2022, permet à l’expéditeur d’un email de changer et de paramétrer le son d’alerte de l’arrivée d’un message mail au destinataire (en plus du son pour les événements et tâches de l’agenda) . Mais le nouveau son provient d’un service externe, non sécurisé !

Ce changement, grosso modo, peut être utilisé pour déclencher l’authentification à une adresse IP (de l’attaquant) qui se trouve en dehors de la zone intranet de confiance ou des sites de confiance. De cette façon, Outlook envoie les données d’accès au compte directement aux pirates.

Ces hachages NTLM volés peuvent ensuite être utilisés pour effectuer des attaques de relais NTLM pour un accès plus approfondi aux réseaux d’entreprise.

Pour atténuer ce problème, Microsoft a déjà mis à disposition un script qui vérifie s’il existe des machines dans les entreprises compromises par ce type d’attaque. Concrètement, ce script vérifie que les emails, les événements d’agenda et les tâches n’ont pas le son qui a été défini par l’intervention d’un serveur externe.

Envie de vous détendre un peu ? Voici un reportage très intéressant sur l’intelligence artificielle :