Microsoft a vu une augmentation des campagnes de malware utilisant la contrebande HTML pour distribuer des logiciels malveillants bancaires et des chevaux de Troie d’accès à distance (RAT).

Bien que la contrebande HTML ne soit pas une nouvelle technique, Microsoft la voit de plus en plus utilisée par les acteurs de la menace pour échapper à la détection, y compris le groupe de piratage Nobelium derrière les attaques SolarWinds.

Comment fonctionne la contrebande HTML

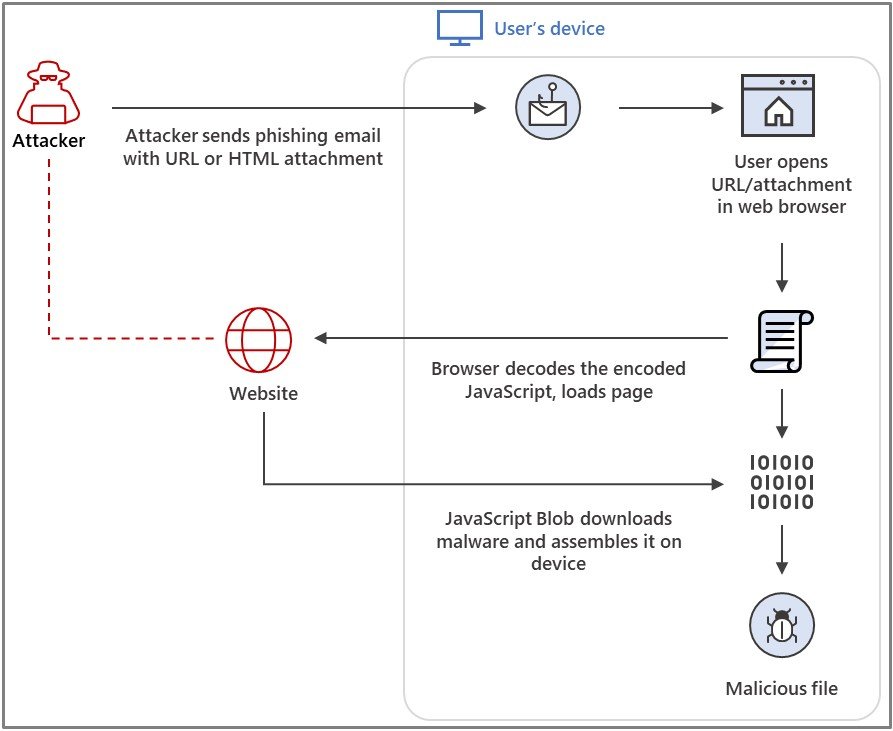

La contrebande HTML est une technique utilisée dans les campagnes de phishing qui utilisent HTML5 et JavaScript pour masquer les charges utiles malveillantes dans des chaînes encodées dans une pièce jointe HTML ou une page Web. Ces chaînes sont ensuite décodées par un navigateur lorsqu’un utilisateur ouvre la pièce jointe ou clique sur un lien.

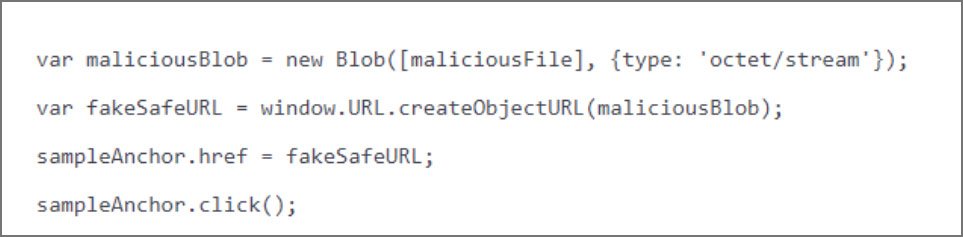

Par exemple, une pièce jointe HTML d’hameçonnage pourrait inclure un lien inoffensif vers un site Web connu, et ne serait donc pas considérée comme malveillante. Cependant, lorsqu’un utilisateur clique sur le lien, JavaScript décode une chaîne cryptée ou encodée incluse et la convertit en une pièce jointe malveillante qui est téléchargée à la place, comme indiqué dans le code ci-dessous.

Source : Microsoft

Étant donné que la charge utile malveillante est initialement codée, elle semble inoffensive pour les logiciels de sécurité et n’est pas détectée comme malveillante. De plus, comme JavaScript assemble la charge utile sur le système cible, il contourne les pare-feu et les défenses de sécurité qui intercepteraient généralement le fichier malveillant au niveau du périmètre.

Source : Microsoft

Cas de déploiement

Chercheurs Microsoft ont vu cette technique utilisée dans les campagnes Mekotio qui délivrent des chevaux de Troie bancaires et également dans des attaques NOBELIUM très ciblées.

Les campagnes de contrebande HTML sont également utilisées pour supprimer les chevaux de Troie d’accès à distance AsyncRAT ou NJRAT, ou le cheval de Troie TrickBot utilisé pour violer les réseaux et déployer des ransomwares.

Les attaques commencent généralement par un e-mail de phishing contenant un lien HTML dans le corps du message ou un fichier HTML malveillant en pièce jointe.

Si vous cliquez sur l’un ou l’autre, un fichier ZIP est supprimé à l’aide de la contrebande HTML. Cette archive contient un téléchargeur de fichiers JavaScript qui récupère des fichiers supplémentaires à partir d’un serveur de commande et de contrôle (C2) pour les installer sur l’appareil de la victime.

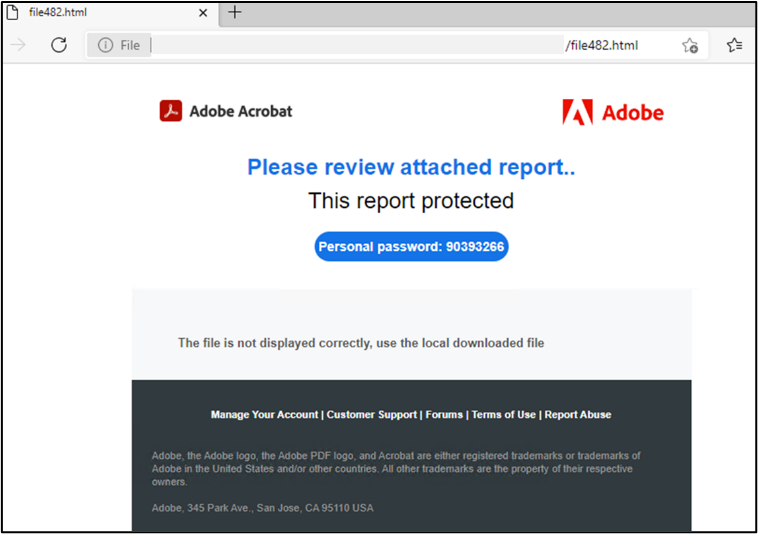

Dans certains cas, les archives créées sont protégées par mot de passe pour une évasion de détection supplémentaire contre les contrôles de sécurité des terminaux. Cependant, le mot de passe pour l’ouvrir est fourni dans la pièce jointe HTML d’origine, la victime doit donc le saisir manuellement.

Source : Microsoft

Une fois le script lancé, une commande PowerShell codée en base64 est exécutée qui télécharge et installe le cheval de Troie TrickBot ou d’autres logiciels malveillants.

Un rapport 2020 de Sécurité Menlo mentionne également le groupe de logiciels malveillants Duri comme l’un des acteurs qui utilisent activement la contrebande HTML pour la distribution de la charge utile, mais la technique a été vue pour la première fois dans la nature depuis au moins 2018.

Microsoft a d’abord mis en garde contre une hausse soudaine de cette activité en juillet 2021, exhortant les administrateurs à se défendre contre cela.

Comment se défendre contre la contrebande HTML

Microsoft suggère aux administrateurs d’utiliser des règles de comportement pour vérifier les caractéristiques courantes de la contrebande HTML, notamment :

- Un fichier ZIP joint contient du JavaScript

- One Piece jointe est protégée par mot de passe

- Un fichier HTML contient un code de script suspect

- Un fichier HTML décode un code Base64 ou obscurcit un JavaScript

Pour les points de terminaison, les administrateurs doivent bloquer ou auditer les activités associées à la contrebande HTML, notamment :

- Empêcher JavaScript ou VBScript de lancer le contenu exécutable téléchargé

- Bloquer l’exécution de scripts potentiellement obscurcis

- Bloquer l’exécution des fichiers exécutables à moins qu’ils ne répondent à un critère de prévalence, d’âge ou de liste de confiance

En plus de ce qui précède, les utilisateurs peuvent empêcher l’exécution automatique du code JavaScript en associant les fichiers .js et .jse à un éditeur de texte comme le Bloc-notes.

En fin de compte, la meilleure défense consiste à former les utilisateurs à ne pas ouvrir les fichiers téléchargés via des liens dans les e-mails et les pièces jointes. Tous les fichiers téléchargés à partir d’un e-mail doivent être traités avec prudence et soigneusement vérifiés avant d’être ouverts.

De plus, si une pièce jointe ou un lien de courrier électronique télécharge une pièce jointe se terminant par une extension .js (JavaScript), elle ne doit jamais être ouverte et automatiquement supprimée.

Malheureusement, Windows désactive l’affichage des extensions de fichiers par défaut, ce qui fait que les extensions ne sont pas vues dans de nombreux cas. C’est pourquoi il est toujours suggéré aux utilisateurs d’activer la visualisation des extensions de fichiers pour empêcher l’ouverture de fichiers malveillants.