Sur plus d’un millier de choix de domaines de premier niveau, les cybercriminels et les acteurs de la menace préfèrent un petit ensemble de 25, ce qui représente 90 % de tous les sites malveillants.

Six des 10 premiers de ces 25 domaines de premier niveau (TLD) sont gérés par les autorités des pays en développement, hébergeant un nombre disproportionné de sites à risque par rapport à leurs populations.

Source : Unité42

Ces statistiques sont révélées dans une analyse approfondie des chercheurs de Palo Alto Networks, qui se sont penchés sur les TLD couramment utilisés par les acteurs de la menace et pourquoi ils sont choisis.

Les catégories sélectionnées pour l’analyse sont les logiciels malveillants, l’hameçonnage, la commande et le contrôle (C2) et les graywares (adware, « blague malware », spyware).

Les pires cas

À l’aide des données collectées le 7 octobre 2020, Palo Alto Networks a analysé les domaines classés par leur service de filtrage d’URL avancé et qui répondaient à des critères spécifiques.

« Premièrement, nous étudions uniquement les domaines catégorisés par le service Advanced URL Filtering, et nous ne considérons que les domaines enregistrés (également appelés domaines racines). requêtes DNS actives. Nous ne considérons pas les domaines que nous classons comme garé, contenu insuffisant ou inconnu pour nos calculs », explique la recherche de Palo Alto Networks Unit42.

« En outre, lors du calcul des scores de réputation, nous ne considérons pas les domaines gouffre pour des mesures préventives comme malveillantes. Enfin, nous ne considérons que les TLD avec au moins une centaine de domaines, car les TLD plus petits ont probablement des politiques en place restreignant les entités autorisées à enregistrer des noms de domaine. Cet article de blog est basé sur des données collectées le 7 octobre 2021.

À l’aide de ces données, Palo Alto Networks a créé le tableau récapitulatif suivant pour donner un aperçu de l’utilisation malveillante des principaux TLD pour chaque catégorie et de leur distribution cumulative (CD). Plus le CD est élevé, plus ce TLD particulier est utilisé pour la catégorie.

Source : Unité42

Le domaine de premier niveau le plus populaire est .com, qui a un ratio moyen de domaines malveillants. Les escrocs ont tendance à l’utiliser car cela ajoute de la légitimité et améliore généralement leurs taux de réussite.

Ceux qui sont les moins bons dans la catégorie « distribution cumulative » sont .xyz, .icu, .ru, .cn, .uk et tk. Cela signifie que la plupart des mauvaises choses circulant sur le Web en termes de volume proviennent de ces domaines.

Les TLD qui distribuent le plus de logiciels malveillants sont .ga, .xyz, .cf, ,tk, .org et .ml.

Les acteurs du phishing préfèrent utiliser les domaines .net, avec .pw, .top, .ga et .icu, suivis de volumes notables. Cependant, les chercheurs ont découvert que le phishing était l’une des catégories les plus uniformément réparties, avec 99% des domaines répartis sur 92 TLD différents.

Les graywares sont distribués via les domaines .org, .info, .co, .ru, .work, .net et .club, révélateurs de la supercherie qui sous-tend cette catégorie de logiciels.

Enfin, l’infrastructure C2 repose généralement sur .top, .gq, .ga, .ml, .cf, .info, .cn et .tk.

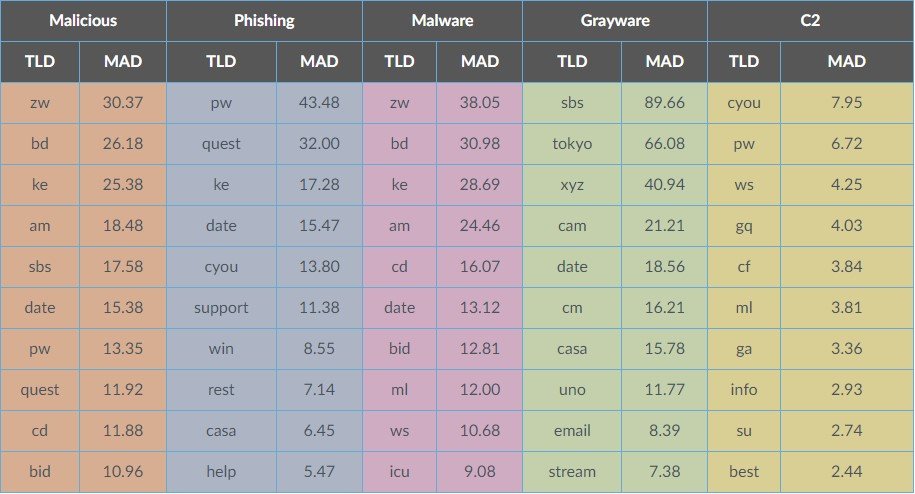

Palo Alto a compilé le tableau suivant en termes de taux de domaines malveillants par rapport au total des enregistrements pour un TLD.

Dans le tableau ci-dessous, le score MAD est la « médiane de l’écart absolu », ce qui signifie qu’un score plus élevé représente un nombre inhabituellement élevé d’enregistrements de domaine malveillants pour ce TLD.

Source : Unité42

Pourquoi tout cela est-il important ?

Le fait que les domaines TLD pour Tokelau, une petite île du Pacifique, figurent dans le top dix de toutes les catégories malveillantes signifie que l’autorité d’enregistrement compétente ne suit probablement pas des pratiques d’examen strictes.

« L’une des histoires les plus fascinantes dans le monde des noms de domaine est de savoir comment .tk, le ccTLD d’une petite île du Pacifique appelée Tokelau, est devenu l’un des TLD les plus peuplés au monde. Les enregistrements de domaine ont contribué à un moment donné. un sixième des revenus des Tokélaou, explique le rapport de Palo Alto Networks.

« Leur TLD est devenu populaire en fournissant des enregistrements de domaine gratuits, où la source de revenus pour l’opérateur de TLD provient de la publicité plutôt que des frais d’enregistrement de domaine. Malheureusement, leur politique d’enregistrement de domaine invite également les abus, le spam et une grande quantité de contenu sensible, car nous peut observer dans le tableau 1. »

Il en va de même pour les domaines .pw et .ws, contrôlés par la République des Palaos et les Samoa occidentales.

Ces pays proposent des enregistrements de domaine bon marché ou même gratuits pour générer des revenus grâce aux publicités diffusées sur les sites.

Ce modèle publicitaire génère des revenus importants grâce aux enregistrements de domaine, mais ouvre également la porte à des abus à grande échelle.

Ceci, bien sûr, ne signifie pas que les grands TLD tels que .net, .org et .xyz, peuvent se permettre de se détendre contre les enregistrements abusifs. Au contraire, les statistiques montrent que les TLD populaires sont plus responsables de la suppression des enregistrements malveillants.

Dans de nombreux cas, les domaines légitimes de ces plus grands TLD sont compromis par des acteurs malveillants, ils n’ont donc pas été enregistrés avec une intention malveillante.

Une autre raison pour laquelle ces rapports sont utiles est qu’ils peuvent aider les solutions de sécurité Internet à renforcer leurs algorithmes de détection de domaines malveillants.

Ces taux peuvent être utilisés comme facteurs évalués conjointement avec d’autres éléments pour générer un score de risque total lors de la détermination si un logiciel de sécurité ou des passerelles doivent bloquer une URL.