La distribution du logiciel malveillant IcedID a récemment connu un pic en raison d’une nouvelle campagne qui détourne les fils de conversation par e-mail existants et injecte des charges utiles malveillantes difficiles à repérer.

IcedID est un cheval de Troie bancaire modulaire repéré pour la première fois en 2017, utilisé principalement pour déployer des logiciels malveillants de deuxième étape tels que d’autres chargeurs ou rançongiciels.

On pense que ses opérateurs sont des courtiers d’accès initiaux qui compromettent les réseaux, puis vendent l’accès à d’autres cybercriminels.

La campagne IcedID en cours a été découverte ce mois-ci par des chercheurs d’Intezer, qui ont partagé leurs découvertes avec EZpublish-france.fr avant la publication.

Comment fonctionne l’attaque

La principale méthode d’attaque de détournement de conversation consiste à prendre le contrôle d’un compte de messagerie clé participant à une discussion avec la cible, puis à envoyer un message de phishing conçu pour apparaître comme une continuation du fil de discussion.

Ainsi, lorsque la cible reçoit un message de réponse avec une pièce jointe nommée et présentée comme quelque chose de pertinent par rapport à la discussion précédente, les chances de soupçonner une fraude sont réduites au minimum.

Intezer explique qu’il existe des indices pointant vers des acteurs de la menace ciblant des serveurs Microsoft Exchange vulnérables pour voler les informations d’identification, car de nombreux points de terminaison compromis qu’ils ont trouvés sont accessibles au public et non corrigés.

De plus, dans cette campagne, les analystes ont vu des e-mails malveillants envoyés à partir de serveurs Exchange internes, utilisant des adresses IP locales dans un domaine plus fiable, et donc peu susceptibles d’être marqués comme suspects.

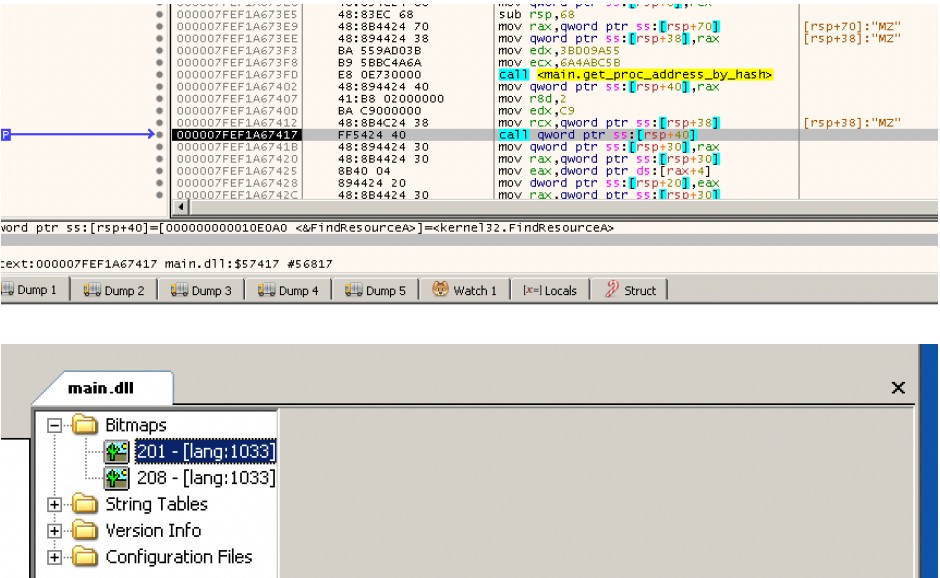

La pièce jointe envoyée aux cibles est une archive ZIP contenant un fichier ISO, qui, à son tour, contient un fichier LNK et un fichier DLL. Si la victime double-clique sur le « document.lnk », la DLL se lance pour configurer le chargeur IcedID.

Le IcedID GZiploader est stocké sous une forme cryptée dans la section des ressources du binaire, et après décodage, il est placé en mémoire et exécuté.

L’hôte reçoit alors une empreinte digitale et les informations système de base sont envoyées au C2 (votre épicerie[.]top) via une requête HTTP GET.

Enfin, le C2 répond en envoyant une charge utile à la machine infectée, bien que cette étape n’ait pas été effectuée lors de l’analyse d’Intezer.

Liens avec la campagne de novembre 2021

Tandis que Le rapport d’Intezer se concentre sur l’activité actuelle et en cours, on ne sait pas quand cette campagne a commencé. Il est possible que cela ait commencé il y a cinq mois.

En novembre 2021, un rapport de Trend Micro décrivait une vague d’attaques utilisant les vulnérabilités ProxyShell et ProxyLogon dans les serveurs Microsoft Exchange exposés pour détourner les chaînes de réponse par e-mail internes et diffuser des documents contenant des logiciels malveillants.

Les acteurs à l’origine de cette campagne étaient censés être « TR », connus pour fonctionner avec une pléthore de logiciels malveillants, notamment Qbot, IcedID et SquirrelWaffle.

Nous avons vu l’acteur TR Distro (nous les appelons ChaserLdr) utiliser des serveurs Exchange compromis vulnérables à Proxylogon/ProxyShell pour envoyer du spam pendant environ 1 semaine avec des artefacts indiquant un accès remontant à earlyOCT. 1 fois https://t.co/paoo2VM4sU

— Cryptolaemus (@Cryptolaemus1) 1 novembre 2021

Les trois éléments malveillants ont déjà été impliqués dans le piratage de fils de messagerie pour fournir des charges utiles malveillantes [1, 2, 3, 4].

Intezer met le groupe de menaces TA551 sous les projecteurs cette fois en raison de l’utilisation de regsvr32.exe pour l’exécution du proxy binaire du DDL et des fichiers ZIP protégés par mot de passe.

Le lien entre ces deux groupes de menaces n’est cependant pas clair, mais il n’est pas improbable qu’il y ait un chevauchement ou même une connexion sous-jacente.

Mettez à jour vos serveurs Exchange

Nous approchons du cap d’un an depuis que Microsoft a publié des correctifs pour les vulnérabilités ProxyLogon et ProxyShell, donc l’application des dernières mises à jour de sécurité est bien en retard.

Ne pas le faire laisse vos serveurs Exchange, votre entreprise et vos employés en proie aux acteurs de phishing, au cyber-espionnage et aux infections par ransomware.