Pendant une décennie, un acteur de la menace persistante avancée (APT) suivi sous le nom de ModifiedElephant a utilisé des tactiques qui lui ont permis d’opérer dans le plus grand secret, sans que les sociétés de cybersécurité ne relient les points entre les attaques.

Ce groupe particulier de pirates informatiques utilise des chevaux de Troie facilement disponibles par le biais du harponnage et cible les militants des droits de l’homme, les défenseurs de la liberté d’expression, les universitaires et les avocats en Inde depuis 2012.

Les e-mails malveillants poussent les enregistreurs de frappe et les chevaux de Troie d’accès à distance comme NetWire et DarkComet, et même les logiciels malveillants Android.

Les chercheurs de SentinelLabs dans un rapport détaillent aujourd’hui les tactiques de ModifiedElephant expliquant comment des preuves récemment publiées les ont aidés à attribuer des attaques auparavant « orphelines ».

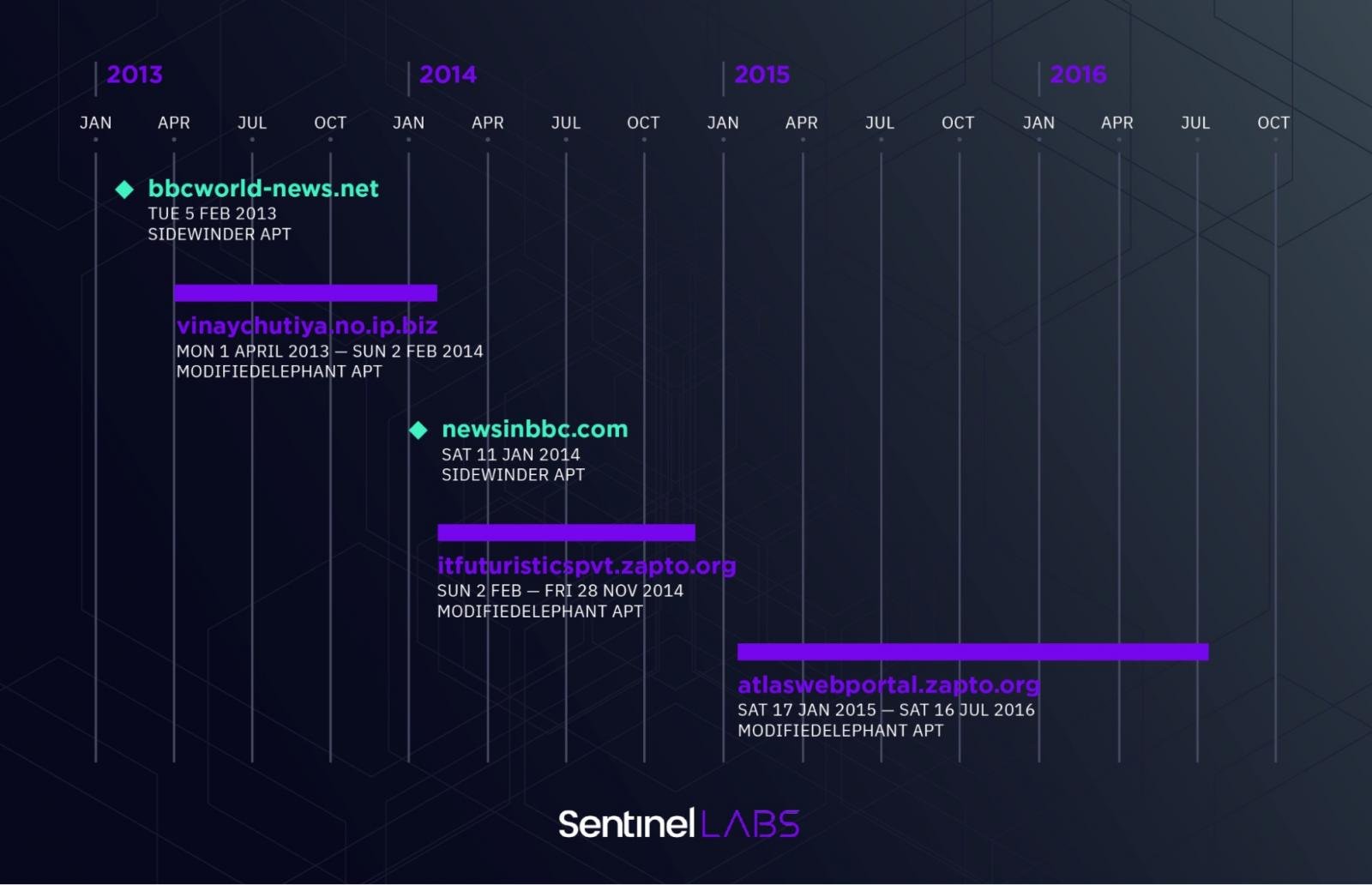

La preuve la plus fiable est le chevauchement des infrastructures observé dans plusieurs campagnes entre 2013 et 2019, ainsi que la cohérence des logiciels malveillants déployés.

Campagnes passées

ModifiedElephant s’appuie sur des e-mails de harponnage contenant des pièces jointes malveillantes depuis plus d’une décennie maintenant, mais leurs techniques ont évolué au cours de cette période.

Vous trouverez ci-dessous un aperçu de leurs opérations passées mettant en évidence certains jalons de l’évolution :

- 2013 – l’acteur utilise des pièces jointes aux e-mails avec fausses extensions doubles (file.pdf.exe) pour supprimer les logiciels malveillants

- 2015 – le groupe passe aux pièces jointes RAR protégées par mot de passe contenant des documents de leurre légitimes qui recouvrent les signes d’exécution de logiciels malveillants

- 2019 – ModifiedElephant commence à héberger des sites de dépôt de logiciels malveillants et abuse des services d’hébergement cloudpassant de faux documents à des liens malveillants

- 2020 – les attaquants utilisent des fichiers RAR de grande taille (300 Mo) pour échapper à la détection en sautant les analyses

À plusieurs reprises, les documents joints ont exploité des exploits connus pour l’exécution de logiciels malveillants, notamment CVE-2012-0158, CVE-2013-3906, CVE-2014-1761 et CVE-2015-1641.

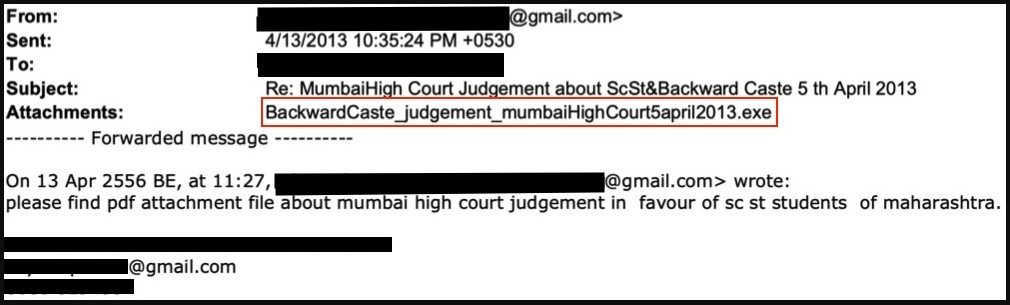

Quant aux leurres utilisés dans ces campagnes, ils étaient tous politiquement liés et souvent très adaptés à la cible.

« Les e-mails de phishing adoptent de nombreuses approches pour gagner l’apparence de la légitimité, » explique SentinelLabs dans le rapport

« Cela inclut le faux contenu corporel avec un historique de transfert contenant de longues listes de destinataires, des listes de destinataires d’e-mails d’origine avec de nombreux comptes apparemment faux, ou simplement le renvoi de leurs logiciels malveillants plusieurs fois à l’aide de nouveaux e-mails ou de documents leurres. »

Boîte à outils de l’attaquant

ModifiedElephant n’a pas été observé en train d’utiliser des portes dérobées personnalisées tout au long de son dossier opérationnel, de sorte que le groupe particulier ne semble pas très sophistiqué.

Les principaux logiciels malveillants déployés sur les campagnes sont NetWire et DarkComet, deux chevaux de Troie d’accès à distance accessibles au public et largement utilisés par les cybercriminels de niveau inférieur.

Le keylogger Visual Basic utilisé par ModifiedElephant est resté le même depuis 2012, et il est disponible gratuitement sur les forums de piratage depuis toutes ces années. SentinelLabs commente l’ancienneté de l’outil, soulignant qu’il ne fonctionne même plus sur les versions d’OS modernes.

Le malware Android est également un cheval de Troie de base, livré aux victimes sous la forme d’un APK, les incitant à l’installer elles-mêmes en se faisant passer pour une application d’actualités ou un outil de messagerie sécurisé.

Un acteur étatique ?

Le rapport SentinelLabs établit plusieurs corrélations entre le moment des attaques spécifiques de ModifiedElephant et l’arrestation des cibles qui ont suivi peu de temps après.

Cette coïncidence, combinée à la portée du ciblage, qui s’aligne sur les intérêts de l’État indien, construit une hypothèse très probable selon laquelle les pirates sont parrainés par des cercles de l’administration officielle indienne.

Les militants de la liberté d’expression et les universitaires ne sont pas ciblés à des fins financières, de sorte que ces attaques ont toujours une nuance politique sous-jacente.