IKEA se bat contre une cyberattaque en cours où des acteurs malveillants ciblent des employés dans des attaques de phishing internes en utilisant des e-mails de chaîne de réponse volés.

Une attaque par e-mail en chaîne de réponse se produit lorsque des acteurs malveillants volent des e-mails d’entreprise légitimes, puis leur répondent avec des liens vers des documents malveillants qui installent des logiciels malveillants sur les appareils des destinataires.

Comme les e-mails de la chaîne de réponse sont des e-mails légitimes d’une entreprise et sont généralement envoyés à partir de comptes de messagerie et de serveurs internes compromis, les destinataires feront confiance à l’e-mail et seront plus susceptibles d’ouvrir les documents malveillants.

IKEA face à une attaque en cours

Dans les e-mails internes vus par EZpublish-france.fr, IKEA avertit les employés d’une cyber-attaque de phishing par chaîne de réponse en cours ciblant les boîtes aux lettres internes. Ces e-mails sont également envoyés par d’autres organisations IKEA et partenaires commerciaux compromis.

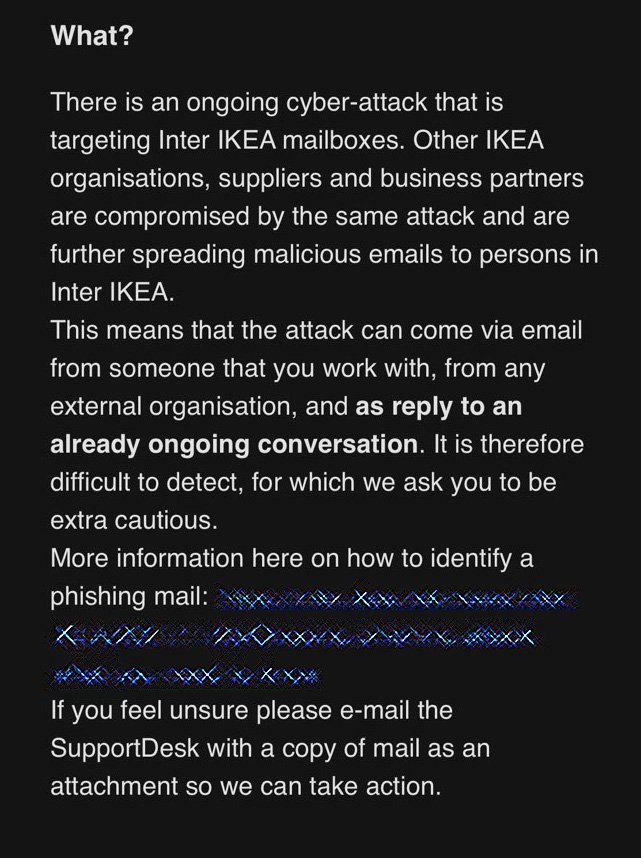

« Il y a une cyberattaque en cours qui cible les boîtes aux lettres d’Inter IKEA. D’autres organisations, fournisseurs et partenaires commerciaux d’IKEA sont compromis par la même attaque et diffusent davantage d’e-mails malveillants aux personnes d’Inter IKEA », a expliqué un e-mail interne envoyé à IKEA. employés et vu par EZpublish-france.fr.

« Cela signifie que l’attaque peut provenir d’un e-mail d’une personne avec qui vous travaillez, de n’importe quelle organisation externe, et en réponse à des conversations déjà en cours. Elle est donc difficile à détecter, pour laquelle nous vous demandons d’être très prudent. »

E-mail interne envoyé aux employés IKEA

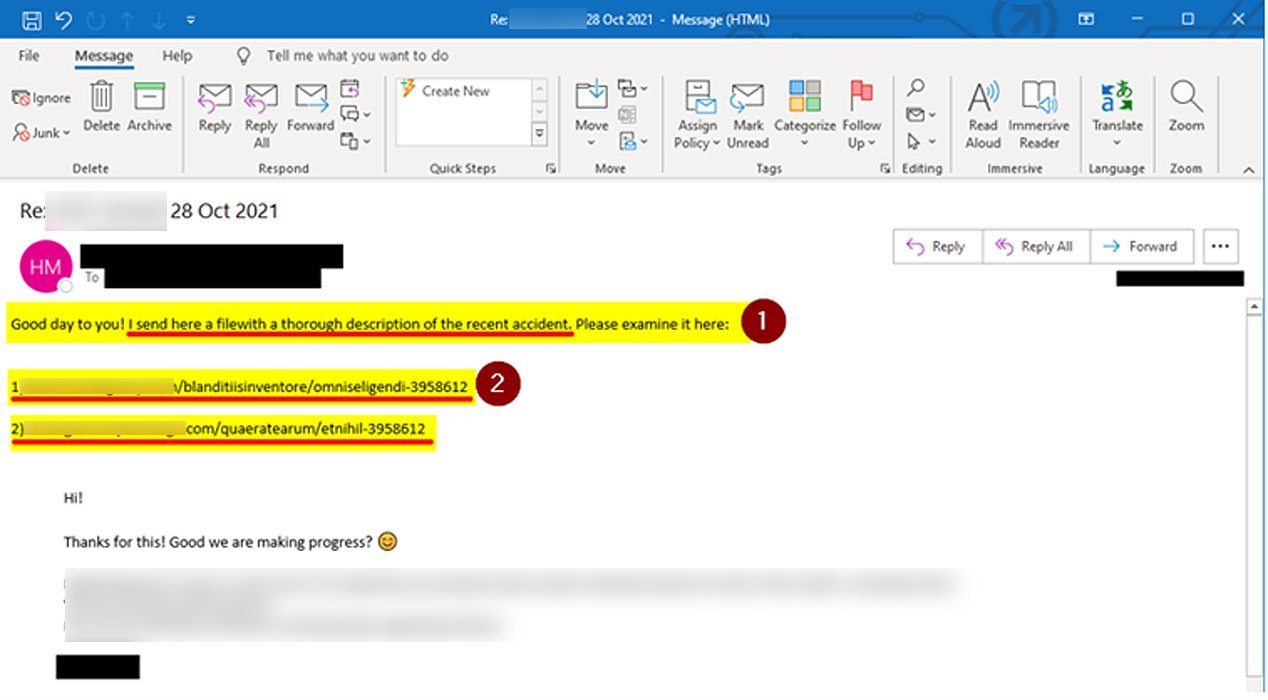

Les équipes informatiques d’IKEA avertissent les employés que les e-mails de la chaîne de réponse contiennent des liens avec sept chiffres à la fin et ont partagé un exemple d’e-mail, comme indiqué ci-dessous. De plus, les employés sont priés de ne pas ouvrir les e-mails, quelle que soit la personne qui les a envoyés, et de les signaler immédiatement au service informatique.

Les destinataires sont également invités à dire à l’expéditeur des e-mails via le chat Microsoft Teams de signaler les e-mails.

Les acteurs de la menace ont récemment commencé à compromettre les serveurs Microsoft Exchange internes en utilisant les vulnérabilités ProxyShell et ProxyLogin pour effectuer des attaques de phishing.

Une fois qu’ils ont accès à un serveur, ils utilisent les serveurs internes de Microsoft Exchange pour effectuer des attaques de chaîne de réponse contre les employés en utilisant des e-mails d’entreprise volés.

Comme les e-mails sont envoyés à partir de serveurs internes compromis et de chaînes de messagerie existantes, il existe un niveau de confiance plus élevé que les e-mails ne sont pas malveillants.

On craint également que les destinataires ne libèrent les e-mails de phishing malveillants de la quarantaine, pensant qu’ils ont été capturés par erreur dans les filtres. Pour cette raison, ils désactivent la possibilité pour les employés de publier des e-mails jusqu’à ce que l’attaque soit résolue.

« Nos filtres de messagerie peuvent identifier certains des e-mails malveillants et les mettre en quarantaine. Étant donné que l’e-mail peut être une réponse à une conversation en cours, il est facile de penser que le filtre de messagerie a fait une erreur et libère l’e-mail de la quarantaine. Nous sommes donc jusqu’à nouvel ordre, désactivant la possibilité pour tout le monde de libérer les e-mails de la quarantaine », a communiqué IKEA aux employés.

Bien qu’IKEA n’ait pas répondu à nos e-mails concernant l’attaque et n’ait pas révélé aux employés si les serveurs internes étaient compromis, il semble qu’ils souffrent d’une attaque similaire.

Attaque utilisée pour diffuser le cheval de Troie Emotet ou Qbot

À partir des URL partagées dans l’e-mail de phishing rédigé ci-dessus, EZpublish-france.fr a pu identifier l’attaque ciblant IKEA.

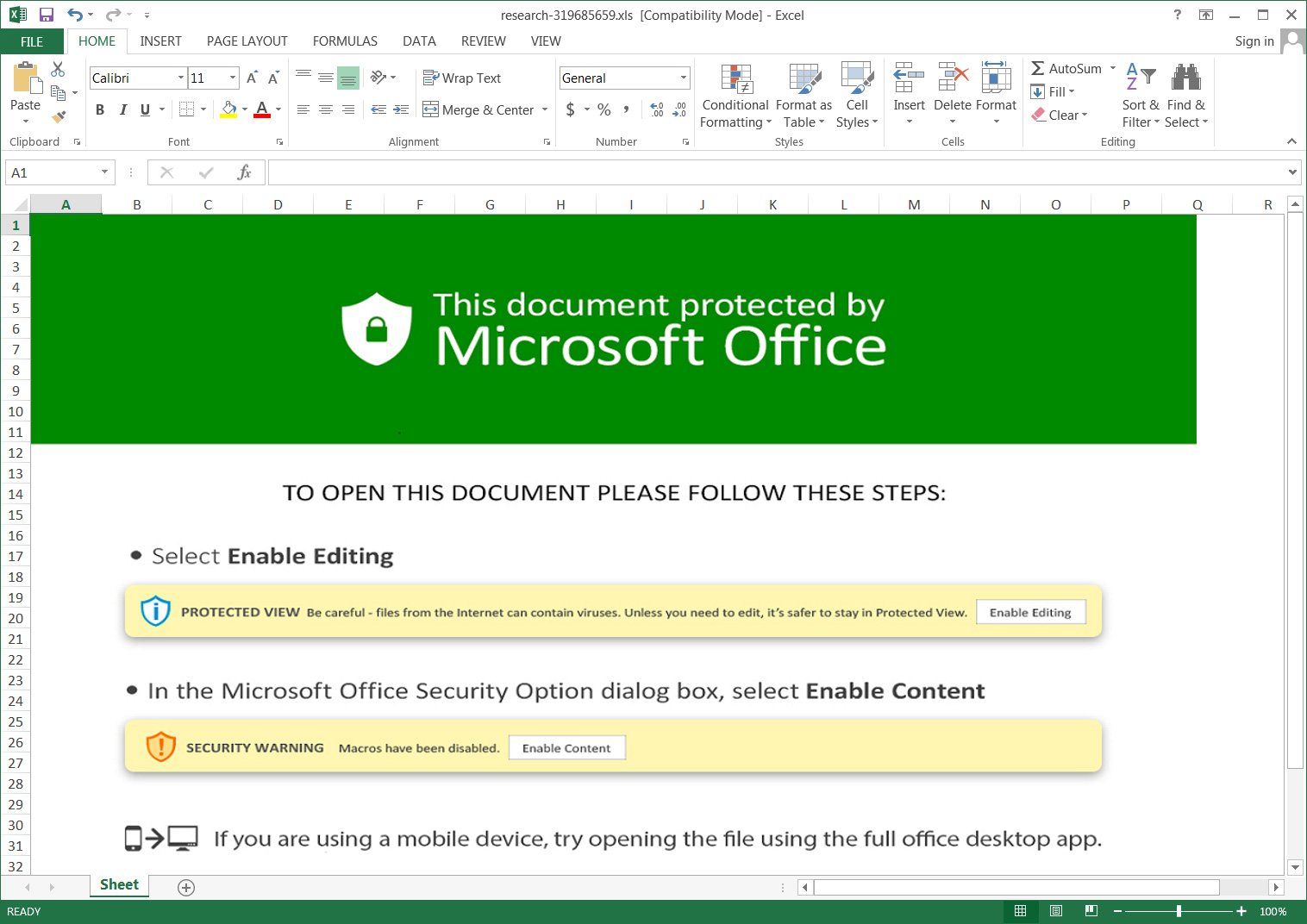

Lors de la visite de ces URL, un navigateur sera redirigé vers un téléchargement appelé « charts.zip » qui contient un document Excel malveillant. Cette pièce jointe indique aux destinataires de cliquer sur les boutons « Activer le contenu » ou « Activer la modification » pour l’afficher correctement, comme indiqué ci-dessous.

Une fois ces boutons cliqués, des macros malveillantes seront exécutées pour télécharger les fichiers nommés « besta.ocx », « bestb.ocx » et « bestc.ocx » à partir d’un site distant et les enregistrer dans le dossier C:Datop.

Ces fichiers OCX sont renommés DLL et sont exécutés à l’aide de la commande regsvr32.exe pour installer la charge utile du malware.

Campagnes utilisant cette méthode a été vu installer le cheval de Troie Qbot (aka QakBot et Quakbot) et éventuellement Emotet basé sur un Soumission VirusTotal trouvé par EZpublish-france.fr.

Les chevaux de Troie Qbot et Emotet conduisent tous deux à une nouvelle compromission du réseau et, finalement, au déploiement de ransomware sur un réseau violé.

En raison de la gravité de ces infections et de la compromission probable de leurs serveurs Microsoft Exchange, IKEA traite cet incident de sécurité comme une cyberattaque importante qui pourrait potentiellement conduire à une attaque beaucoup plus perturbatrice.