Un groupe de piratage avancé connu sous le nom de « Tardigrade » cible les installations de bioproduction et les centres de recherche travaillant sur des vaccins et des médicaments essentiels.

L’acteur utilise des logiciels malveillants personnalisés sophistiqués pour se propager dans les réseaux compromis et exfiltre des données pendant de longues périodes sans se faire remarquer.

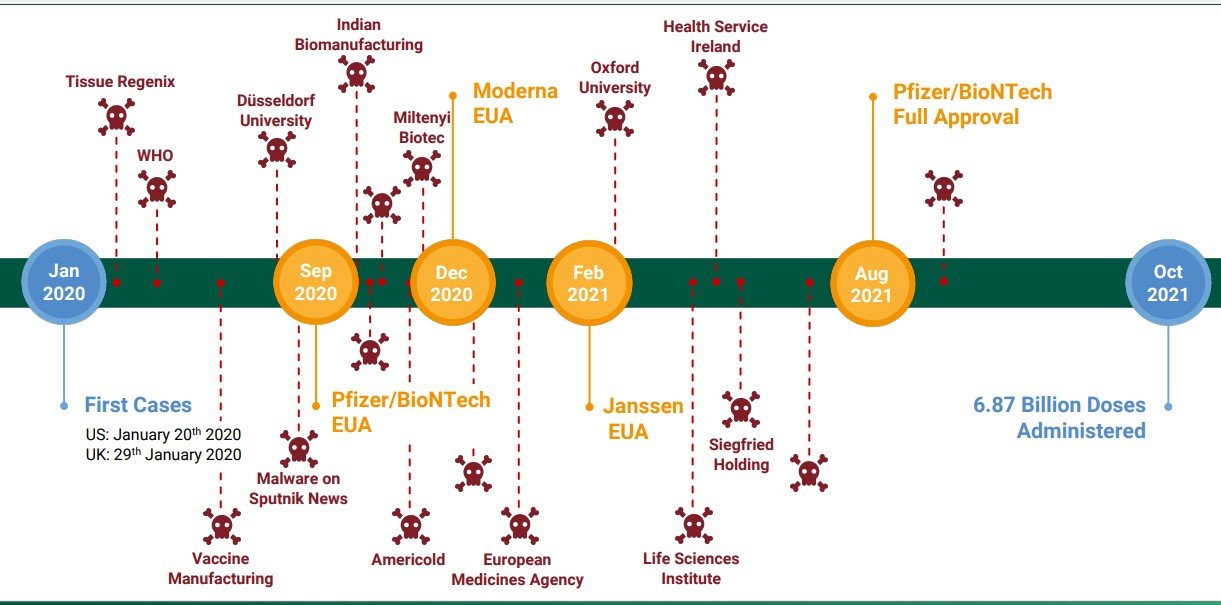

Selon un avis publié aujourd’hui par BIO-ISAC, l’acteur cible activement les entités sur le terrain depuis au moins janvier 2020.

Tardigrade a ciblé plusieurs universités, centres de recherche, installations de production et entités « big pharma » impliquées dans le développement ou la production de vaccins COVID-19.

Source : BIO-ISAC

Les premiers signes visibles de ces attaques se sont manifestés sous la forme d’infections particulières par ransomware au printemps 2020, où les acteurs ont laissé des notes de rançon qui n’indiquaient pas un intérêt sincère à recevoir des paiements.

Le but de ces déploiements de ransomwares était susceptible de dissimuler la baisse de la charge utile réelle, un malware métamorphique qui s’immiscerait dans les systèmes compromis, se propagerait comme un ver et exfiltrerait des fichiers.

‘SmokeLoader’ métamorphique

BIO-ISAC explique que Tardigrade utilise une version métamorphique personnalisée de « SmokeLoader », délivrée via du phishing ou des clés USB qui ont en quelque sorte trouvé leur chemin dans les locaux des organisations cibles.

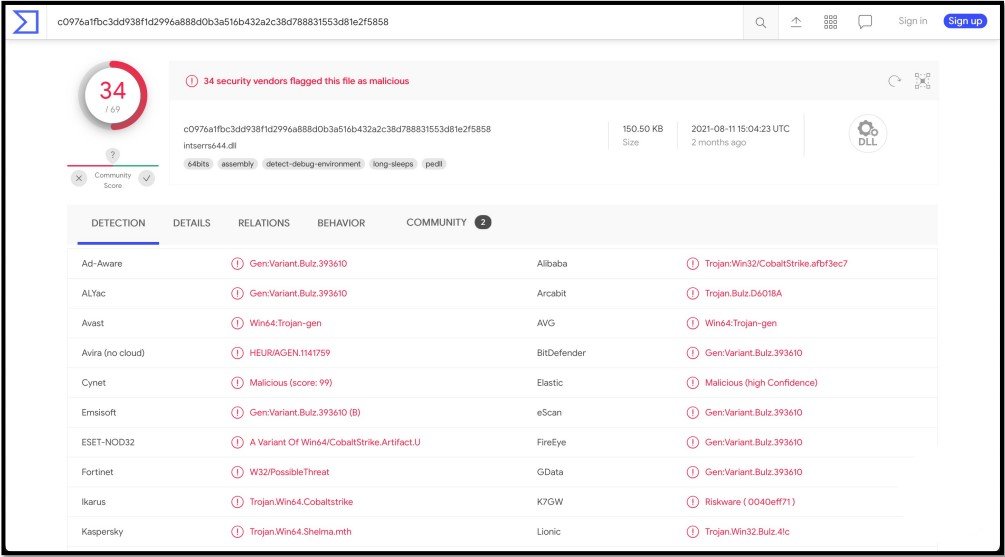

Le malware est particulièrement intéressant dans le sens où il peut recompiler le chargeur à partir de la mémoire sans laisser de signature cohérente, il est donc beaucoup plus difficile à identifier, tracer et supprimer.

Le SmokeLoader agit comme un point d’entrée furtif pour les acteurs, téléchargeant plus de charges utiles, manipulant des fichiers et déployant des modules supplémentaires.

Les versions précédentes de SmokeLoader reposaient fortement sur la direction externe, mais cette variante peut fonctionner de manière autonome et même sans connexion C2.

Même si le C2 est en panne, le malware continue de se déplacer latéralement en fonction de la logique interne et des capacités de prise de décision avancées, ayant même la possibilité d’identifier de manière sélective les fichiers à modifier.

Au 25 octobre 2021, BIO-ISAC rapporte que SmokeLoader peut rester caché à environ la moitié des moteurs AV utilisés dans Virus Total.

Source : BIO-ISAC

Partenariat avec des gangs de ransomware

BioBright, membre de BIO-ISAC, a déclaré Filaire que les premières tentatives de ransomware du groupe APT ont probablement été effectuées pour couvrir d’autres activités malveillantes sur le réseau de la cible.

Cependant, la chronologie des attaques du rapport montre également que Tardigrade a été impliqué dans de nombreuses attaques de ransomware traditionnelles bien connues qui étaient très perturbatrices et, dans la plupart des cas, des appareils cryptés.

Ces attaques comprenaient l’Université de Düsseldorf, Americold, Miltenyi Biotec, l’Agence européenne des médicaments (EMA) et le HSE irlandais.

Cependant, les attaques impliquaient de nombreuses familles de ransomwares, telles que DoppelPaymer dans l’attaque de l’hôpital universitaire de Düsseldorf, Mount Locker dans l’attaque Miltenyi Biotec et Conti dans l’attaque HSE en Irlande.

La variété des ransomwares et des charges utiles déployés indique que le groupe Tardigrade s’est probablement associé à différentes opérations pour fournir un accès initial au réseau.

Il n’est pas clair s’il s’agissait de monétiser davantage le réseau compromis après que Tardigrade ait fini de récolter des données ou simplement comme couverture supplémentaire pour leur activité malveillante précédente.

Quant à l’attaque menée contre l’EMA, on ne pense pas qu’il s’agisse d’une attaque de ransomware. Cependant, les acteurs de la menace ont divulgué des documents volés lors de l’attaque qui ont été « manipulés » pour affaiblir la confiance dans le vaccin COVID-19 de Pfizer.

Source : BleepingOrdinateur

Se défendre contre les attaques

L’objectif des acteurs du Tardigrade est le cyber-espionnage et peut-être aussi la perturbation opérationnelle, mais leur malware peut être un problème persistant pour les systèmes infectés même s’il ne peut plus communiquer avec les serveurs de commande et de contrôle.

Les Rapport BIO-ISAC recommande les pratiques suivantes pour suivre les pratiques de segmentation de réseau standard, conserver des sauvegardes hors ligne des infrastructures biologiques clés et se renseigner sur les délais de livraison des composants critiques de la bio-infrastructure.

- Revoir la segmentation de votre réseau de biofabrication

- Travaillez avec des biologistes et des spécialistes de l’automatisation pour créer une analyse des « joyaux de la couronne » pour votre entreprise

- Tester et effectuer des sauvegardes hors ligne de l’infrastructure biologique clé

- Renseignez-vous sur les délais de livraison des composants clés de la bio-infrastructure

- Utilisez un antivirus avec des capacités d’analyse comportementale

- Participer à la formation sur la détection du phishing

- Restez vigilant

L’utilisation d’un logiciel de sécurité doté de puissantes capacités d’analyse comportementale est recommandée. Ainsi, même si SmokeLoader modifie les méthodes de signature et d’exfiltration, le comportement suspect peut être détecté et déclencher des alarmes.

À l’heure actuelle, l’attribution reste floue, de sorte que l’origine de ces attaques est inconnue.