Trois groupes de piratage APT d’Inde, de Russie et de Chine ont été observés en utilisant une nouvelle technique d’injection de modèle RTF (format texte riche) dans leurs récentes campagnes de phishing.

Cette technique est une méthode simple mais efficace pour récupérer du contenu malveillant à partir d’une URL distante, et les analystes des menaces s’attendent à ce qu’elle atteigne bientôt un public plus large d’acteurs de la menace.

Les chercheurs de Proofpoint ont repéré les premiers cas d’injection de modèles RTF militarisés en mars 2021, et depuis lors, les acteurs n’ont cessé d’optimiser la technique.

Une méthode simple pour récupérer des charges utiles

Les fichiers RTF (Rich Text Format) sont un format de document créé par Microsoft qui peut être ouvert à l’aide de Microsoft Word, WordPad et d’autres applications présentes sur presque tous les systèmes d’exploitation.

Lors de la création de fichiers RTF, vous pouvez inclure un modèle RTF qui spécifie comment le texte du document doit être formaté. Ces modèles sont des fichiers locaux importés dans une visionneuse RTF avant d’afficher le contenu du fichier pour le formater correctement.

Alors que les modèles RTF sont censés être hébergés localement, les acteurs malveillants abusent désormais de cette fonctionnalité légitime pour récupérer une ressource URL au lieu d’une ressource de fichier local.

Cette substitution permet aux acteurs malveillants de charger des charges utiles malveillantes dans une application telle que Microsoft Word ou d’effectuer une authentification NTLM sur une URL distante pour voler les informations d’identification Windows. De plus, comme ces fichiers sont transférés en tant que modèles RTF, ils sont plus susceptibles de contourner les leurres de détection de phishing car ils ne sont pas initialement présents dans les fichiers RTF.

La création de modèles RTF distants est très simple car tout ce qu’un acteur menaçant a à faire est d’ajouter la commande {*template URL} dans un fichier RTF à l’aide d’un éditeur hexadécimal, comme indiqué ci-dessous.

Source : preuve

La méthode est également viable sur les fichiers doc.rtf ouverts dans Microsoft Word, forçant l’application à récupérer la ressource à partir de l’URL spécifiée avant de servir le contenu à la victime, comme indiqué ci-dessous.

Source : preuve

Cas d’abus dans la nature

Proofpoint a observé cette méthode de récupération de la charge utile sur les campagnes de phishing par le groupe de piratage pro-indien DoNot Team, le groupe de piratage Gamaredon lié à la Russie et les acteurs de la menace TA423.

Une chronologie des activités observées est présentée ci-dessous.

Source : preuve

Les fichiers RTF peuvent analyser les caractères Unicode 16 bits, de sorte que les acteurs malveillants ont utilisé Unicode au lieu de chaînes de texte en clair pour la ressource URL injectée afin d’échapper à la détection.

Source : preuve

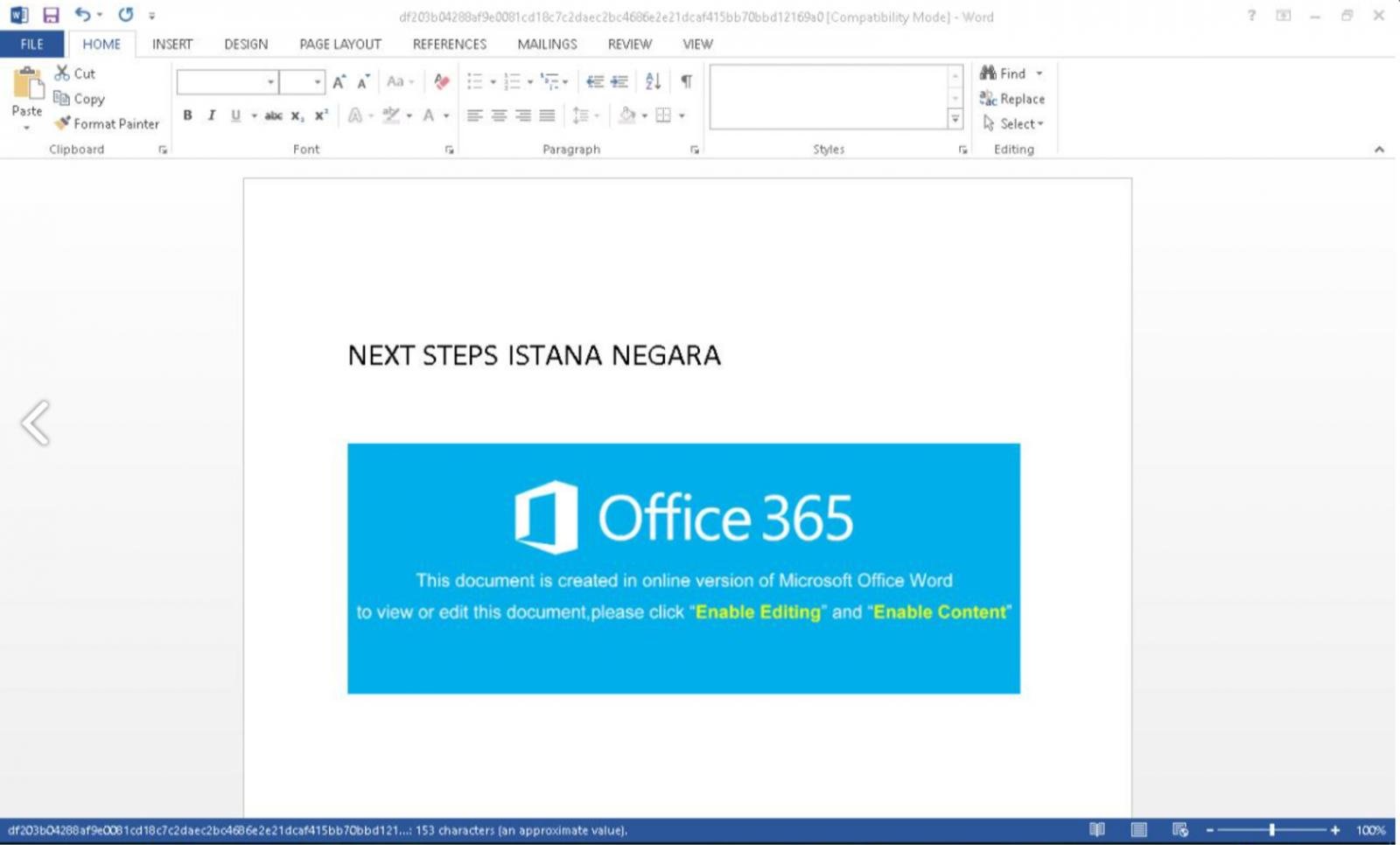

Cependant, dans certains échantillons récupérés par les campagnes DoNot Team, Proofpoint a remarqué un échec aux vérifications de Microsoft Word, entraînant un message d’erreur indiquant que la source distante n’était pas valide.

Étant donné que ces erreurs sont générées avant que le contenu leurre ne soit diffusé à la cible, les chances de succès des tentatives de phishing de DoNot diminuent considérablement.

TA423, d’autre part, n’a pas masqué les URL injectées, échangeant un risque plus élevé de détection et d’analyse pour un chargement sans erreur sur Microsoft Word.

Source : preuve

Enfin, dans le cas de Gamaredon, les chercheurs ont échantillonné des documents RTF qui usurpaient l’identité d’organisations gouvernementales ukrainiennes pour fournir un fichier MP3 en tant que ressource distante.

Source : preuve

Étant donné que les injections de modèles RTF sont facilement réalisées à l’aide d’un outil d’édition hexadécimale et ne sont pas aussi fortement détectées par les scanners antivirus, elles sont susceptibles de devenir plus largement utilisées par les acteurs de la menace.

« La viabilité des modèles de documents distants basés sur XML Office a prouvé que ce type de mécanisme de livraison est une méthode durable et efficace lorsqu’il est associé à l’hameçonnage comme vecteur de livraison initial », a expliqué Proofpoint dans son rapport.

« Bien que cette méthode soit actuellement utilisée par un nombre limité d’acteurs APT avec une gamme de sophistication, l’efficacité de la technique combinée à sa facilité d’utilisation est susceptible de favoriser son adoption dans le paysage des menaces. »

De plus, comme le contenu malveillant est récupéré à partir d’une URL distante, cela permet aux acteurs de la menace de modifier dynamiquement leurs campagnes en temps réel pour utiliser de nouvelles charges utiles ou différents comportements malveillants.

Pour vous défendre contre cette menace, vous devez éviter de télécharger et d’ouvrir des fichiers RTF arrivant via des e-mails non sollicités, les analyser avec un scanner AV et maintenir votre Microsoft Office à jour en appliquant les dernières mises à jour de sécurité disponibles.

Proofpoint a également partagé des signatures YARA que les administrateurs peuvent utiliser pour détecter les fichiers RTF modifiés pour inclure des modèles RTF distants.