Alors que les campagnes QBot augmentent en taille et en fréquence, les chercheurs cherchent des moyens de briser la chaîne de distribution du cheval de Troie et de lutter contre la menace.

Au cours des dernières années, Qbot (Qakbot ou QuakBot) est devenu un malware Windows largement répandu qui permet aux acteurs malveillants de voler des informations d’identification bancaires et de domaine Windows, de se propager à d’autres ordinateurs et de fournir un accès à distance aux gangs de ransomware.

Les victimes sont généralement infectées par Qbot via une autre infection malveillante ou via des campagnes de phishing utilisant divers leurres, notamment de fausses factures, des informations de paiement et bancaires, des documents numérisés ou des factures.

Les gangs de ransomware connus pour avoir utilisé Qbot pour violer les réseaux d’entreprise incluent les souches REvil, Egregor, ProLock, PwndLocker et MegaCortex.

Pour cette raison, comprendre comment les acteurs de la menace s’infiltrent et se déplacent dans un environnement compromis par Qbot est essentiel pour aider les défenseurs à arrêter les intrus avant qu’ils ne puissent déclencher des attaques dévastatrices.

Blocs de construction

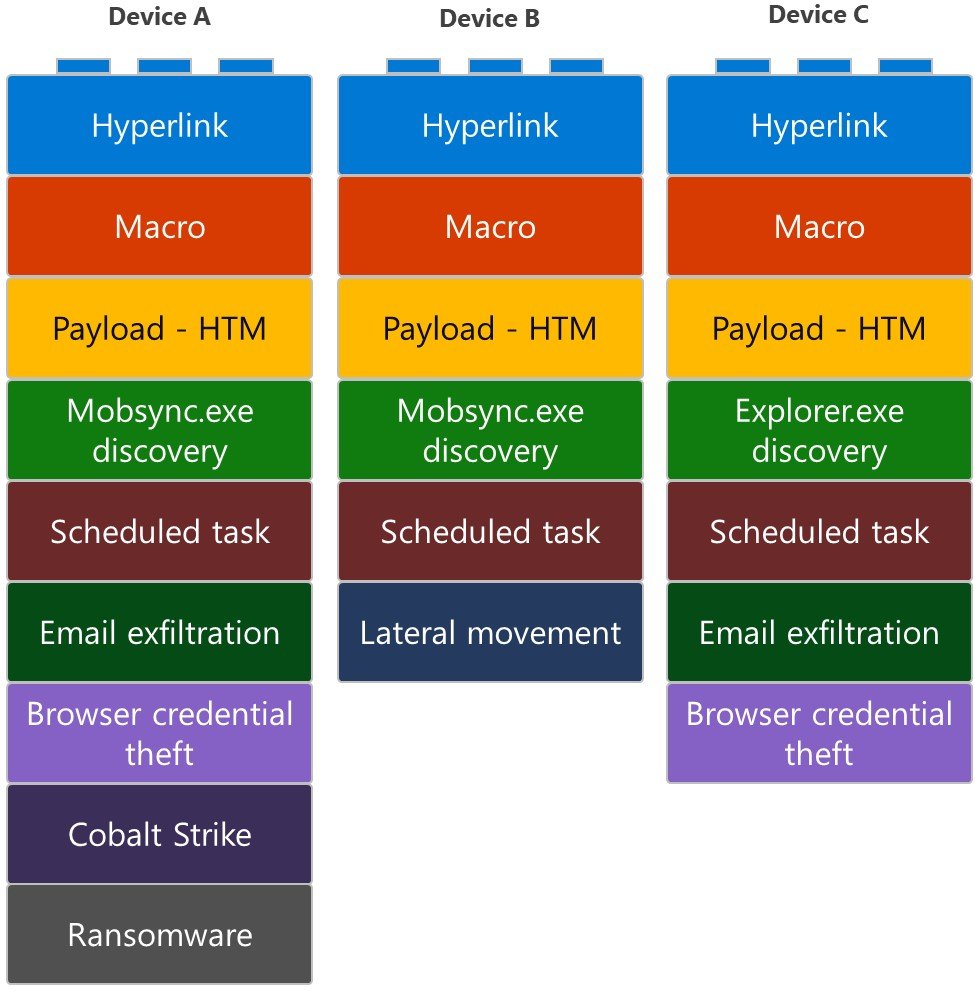

Dans un nouveau rapport, Microsoft décompose la chaîne d’attaque QBot en « blocs de construction » distincts, qui peuvent être différents selon l’opérateur utilisant le logiciel malveillant et le type d’attaque qu’il mène.

Pour illustrer une chaîne d’attaque, Microsoft a utilisé des pièces Lego de différentes couleurs, chacune représentant une étape d’une attaque.

« Cependant, sur la base de notre analyse, on peut décomposer un incident lié à Qakbot en un ensemble de « blocs de construction » distincts qui peuvent aider les analystes de sécurité à identifier et à répondre aux campagnes Qakbot », explique le rechercher par Microsoft.

« La figure 1 ci-dessous représente ces blocs de construction. D’après notre observation, chaque chaîne d’attaque Qakbot ne peut avoir qu’un bloc de chaque couleur. La première ligne et le bloc macro représentent le mécanisme de courrier électronique utilisé pour livrer Qakbot. »

Source : Microsoft

Ces différentes chaînes d’attaque sont soit le résultat d’une approche très ciblée, soit une tentative de réussir un point d’infiltration unique en essayant plusieurs canaux d’attaque simultanément.

Même en examinant trois appareils ciblés dans la même campagne, les attaquants peuvent utiliser trois chaînes d’attaque différentes.

Par exemple, l’appareil A subit finalement une attaque de ransomware, tandis que l’appareil B est utilisé pour le mouvement latéral et l’appareil C est utilisé pour voler les informations d’identification.

Source : Microsoft

L’utilisation de différentes chaînes d’attachement dans la même attaque souligne l’importance d’analyser toutes les preuves dans les enquêtes post-attaque, car aucune conclusion sûre ne peut être tirée en examinant les journaux d’échantillons ou ce qui s’est passé sur un appareil.

Les attaques Qbot commencent par un e-mail

Quoi qu’il arrive dans les étapes ultérieures, il est essentiel de souligner que la menace QBot commence avec l’arrivée d’un e-mail contenant des liens malveillants, des pièces jointes ou des images intégrées.

Les messages sont généralement courts, contenant un appel à l’action que les solutions de sécurité de messagerie ignorent.

L’utilisation de liens intégrés est l’approche la plus faible, car beaucoup manquent le protocole HTTP ou HTTPS dans les URL, ce qui les rend non cliquables dans la plupart des clients de messagerie. De plus, l’utilisation d’URL non cliquables est susceptible de contourner les solutions de sécurité de messagerie en n’étant pas un lien HTML.

Cependant, il est peu probable que les destinataires copient et collent ces URL dans un nouvel onglet, de sorte que les taux de réussite diminuent.

Source : Microsoft

Cependant, leurs chances s’améliorent beaucoup lorsque les acteurs détournent les fils de discussion pour créer une réponse falsifiée.

Nous avons récemment vu ce type d’attaque de chaîne de réponse interne fonctionner avec succès contre IKEA, et il est particulièrement difficile pour les solutions de sécurité de le suivre et de l’arrêter.

Dans les cas de pièces jointes malveillantes, les attaques sont à nouveau faibles car la plupart des produits de sécurité signaleraient les pièces jointes ZIP comme potentiellement malveillantes.

Le dernier ajout au répertoire de livraison de QBot est constitué d’images intégrées dans le corps de l’e-mail, qui contiennent les URL malveillantes.

Source : Microsoft

Encore une fois, il s’agit d’un autre moyen d’échapper à la détection des outils de sécurité du contenu, car l’image est une capture d’écran du texte invitant le destinataire à saisir lui-même le lien.

Cela entraîne le téléchargement d’un fichier Excel contenant les macros malveillantes qui finissent par charger QBot sur la machine.

Blocs de construction ultérieurs

Après la livraison de l’e-mail, les chaînes d’attaque Qbot utilisent les blocs de construction suivants :

- Activation des macros – Chaque campagne Qbot livrée par e-mail utilise des macros malveillantes pour livrer la charge utile Qbot.

- Livraison de Qakbot – Qbot est généralement téléchargé en tant qu’exécutable avec un htm ou .dat exension, puis renommé en extensions de fichier inexistantes telles que .waGic ou .wac. Microsoft note que dans de nombreux cas, la livraison Qbot inclut la création d’un C:Datop dossier comme décrit dans cet article.

- Injection de processus pour la découverte – Les charges utiles de Qbot sont ensuite injectées sous forme de DLL dans d’autres processus, le plus souvent MSRA.exe et Mobsync.exe.

- Tâches planifiées – Crée une tâche planifiée afin que Qbot soit lancé à chaque redémarrage de Windows et qu’un utilisateur se connecte à l’appareil.

- Vol de données d’identification et de navigateur – Volez les informations d’identification du gestionnaire d’informations d’identification Windows et l’historique du navigateur, les mots de passe et les cookies des navigateurs Web installés.

- Exfiltration d’e-mails – Volez les e-mails des appareils infectés que les attaquants utilisent dans d’autres attaques de phishing par chaîne de réponse contre les employés et les partenaires commerciaux.

- Charges utiles supplémentaires, mouvement latéral et ransomware – Ce bloc dans la chaîne d’attaque est destiné à une variété d’activités malveillantes et de charges utiles, y compris le déploiement de balises Cobalt Strike, la propagation latérale sur le réseau et le déploiement de ransomware.

La distribution de QBot a recommencé à augmenter en novembre 2021 et est encore aidée par l’émergence des attaques «Squirrelwaffle».

Comme les infections QBot peuvent conduire à diverses attaques dangereuses et perturbatrices, tous les administrateurs doivent se familiariser intimement avec le malware et les tactiques qu’il utilise pour se propager sur un réseau.

Étant donné que toutes les infections commencent par un e-mail, il est crucial d’y concentrer votre vigilance, d’éviter de cliquer sur des URL inconnues ou d’activer des macros, et de fournir aux employés une formation de sensibilisation au phishing.

Pour ceux qui s’intéressent à la chasse au QBot, Microsoft actualise ce Dépôt GitHub avec des requêtes à jour fréquemment.