MISE À JOUR : Un la mise à jour a été ajoutée à l’article reflétant les préoccupations des chercheurs en matière de sécurité avec le rapport.

Un groupe de piratage avancé cible activement les installations de bioproduction avec un nouveau logiciel malveillant personnalisé appelé « Tardigrade ».

L’acteur utilise le malware personnalisé pour se propager dans les réseaux compromis et exfiltre les données pendant de longues périodes sans se faire remarquer.

Selon un avis publié aujourd’hui par le Bioeconomy Information Sharing and Analysis Center (BIO-ISAC), l’acteur cible activement les entités sur le terrain depuis au moins janvier 2020.

Source : BIO-ISAC

BioBright, membre de BIO-ISAC, a déclaré Filaire que les premiers signes visibles de ces attaques se sont manifestés sous la forme d’infections particulières par ransomware au printemps 2020, où les acteurs ont laissé des notes de rançon qui n’indiquaient pas un intérêt sincère à recevoir des paiements.

Le but de ces déploiements de ransomwares était susceptible de dissimuler la baisse de la charge utile réelle, un malware métamorphique qui s’immiscerait dans les systèmes compromis, se propagerait comme un ver et exfiltrerait des fichiers.

‘SmokeLoader’ métamorphique

BIO-ISAC explique que les acteurs de la menace utilisent une version métamorphique personnalisée de « SmokeLoader » nommée « Tartigrade », qui est livrée via le phishing ou des clés USB qui ont en quelque sorte trouvé leur chemin dans les locaux des organisations cibles.

Le malware est particulièrement intéressant dans le sens où il peut recompiler le chargeur à partir de la mémoire sans laisser de signature cohérente, il est donc beaucoup plus difficile à identifier, tracer et supprimer.

Le SmokeLoader agit comme un point d’entrée furtif pour les acteurs, téléchargeant plus de charges utiles, manipulant des fichiers et déployant des modules supplémentaires.

Les versions précédentes de SmokeLoader reposaient fortement sur la direction externe, mais cette variante peut fonctionner de manière autonome et même sans connexion C2.

Même si le C2 est en panne, le malware continue de se déplacer latéralement en fonction de la logique interne et des capacités de prise de décision avancées, ayant même la possibilité d’identifier de manière sélective les fichiers à modifier.

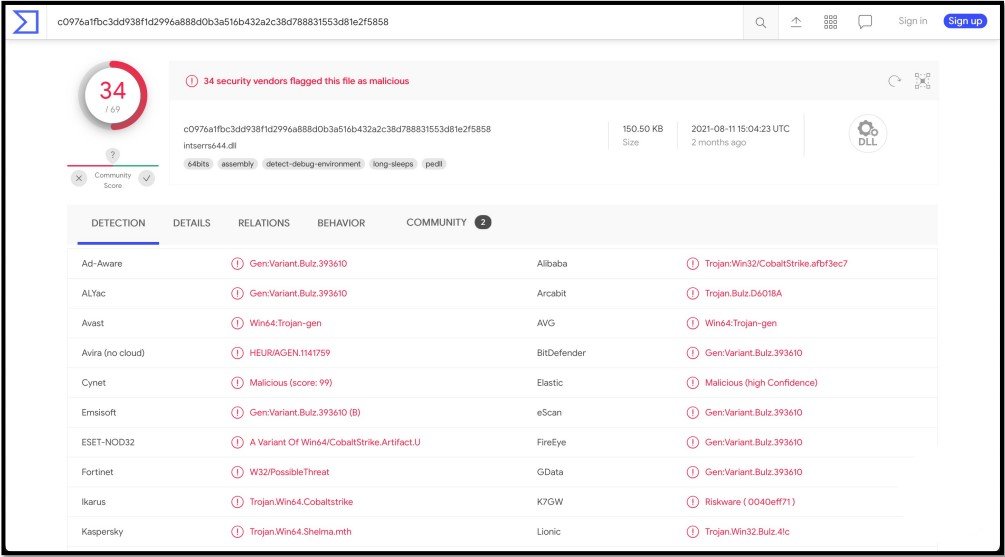

Au 25 octobre 2021, BIO-ISAC rapporte que SmokeLoader peut rester caché à environ la moitié des moteurs AV utilisés dans Virus Total.

Source : BIO-ISAC

Se défendre contre les attaques

L’objectif des acteurs de la menace est le cyber-espionnage et peut-être aussi la perturbation opérationnelle, mais leur malware peut être un problème persistant pour les systèmes infectés même s’il ne peut plus communiquer avec les serveurs de commande et de contrôle.

Les Rapport BIO-ISAC recommande les pratiques suivantes pour suivre les pratiques de segmentation de réseau standard, conserver des sauvegardes hors ligne des infrastructures biologiques clés et se renseigner sur les délais de livraison des composants critiques de la bio-infrastructure.

- Revoir la segmentation de votre réseau de biofabrication

- Travaillez avec des biologistes et des spécialistes de l’automatisation pour créer une analyse des « joyaux de la couronne » pour votre entreprise

- Tester et effectuer des sauvegardes hors ligne de l’infrastructure biologique clé

- Renseignez-vous sur les délais de livraison des composants clés de la bio-infrastructure

- Utilisez un antivirus avec des capacités d’analyse comportementale

- Participer à la formation sur la détection du phishing

- Restez vigilant

L’utilisation d’un logiciel de sécurité doté de puissantes capacités d’analyse comportementale est recommandée. Ainsi, même si SmokeLoader modifie les méthodes de signature et d’exfiltration, le comportement suspect peut être détecté et déclencher des alarmes.

À l’heure actuelle, l’attribution reste floue, de sorte que l’origine de ces attaques est inconnue.

Des chercheurs en sécurité contestent le rapport de BIO-ISAC

Après la publication de cet article, EZpublish-france.fr a été contacté par des chercheurs en sécurité qui s’inquiétaient de la véracité du rapport de BIO-ISAC et des données techniques qui y étaient présentées.

Dans le cadre du rapport, BIO-ISAC lié à un intserrs644.dll fichier soumis à VirusTotal et indiquait qu’il s’agissait du nouveau chargeur de logiciels malveillants Tardigrade basé sur SmokeLoader.

Cependant, Vitali Kremez d’Advanced Intel et d’autres chercheurs qui ont parlé à EZpublish-france.fr déclarent que cette DLL est en fait une balise HTTP Cobalt Strike emballée à l’aide du crypteur de Conti et n’a aucun rapport avec SmokeLoader.

@BIOISAC Merci pour le rapport.

L’échantillon que vous avez partagé en tant que « tardigrade » semble être une balise HTTP Cobalt Strike cryptée avec le crypteur de groupe de ransomware Conti typique après la fonction d’exportation « StartW ».

C2 : http://37.1.208[.]91:80

Avez-vous des échantillons « tardigrades » ? pic.twitter.com/nSN5BOpSPy

– Vitali Kremez (@VK_Intel) 23 novembre 2021

Pour ajouter à la confusion, le rapport montre une chronologie des attaques contre les soins de santé qui indique également que les premiers cas de Tartigrade ont été détectés en janvier 2020.

Cependant, le message de BIO-ISAC concernant la campagne de l’acteur menaçant indique que la variante SmokeLoader n’a été vue que dans deux attaques à partir de 2021.

« Une grande installation de biofabrication a été impliquée dans une cyberattaque au printemps 2021. Au cours de l’enquête qui a suivi, un chargeur de logiciels malveillants a été identifié, démontrant un degré élevé d’autonomie ainsi que des capacités métamorphiques. En octobre 2021, une nouvelle présence de ce logiciel malveillant a été constatée à un deuxième installation », lit-on Avis de BIO-ISAC sur les logiciels malveillants et les attaques.

EZpublish-france.fr a envoyé un e-mail à BIO-ISAC et BioBright avec des questions sur ces divergences, mais n’a pas eu de réponse pour le moment.

Mise à jour 23/11/21 : histoire mise à jour avec des précisions de BioBright indiquant que le logiciel malveillant est nommé « Tartigrade » et que la chronologie des attaques incluse n’est pas celle attribuée à l’acteur de la menace. Nous avons révisé notre histoire en conséquence.

Une nouvelle section a également été ajoutée avec les préoccupations des chercheurs en sécurité concernant le rapport.