Le ransomware TellYouThePass est réapparu en tant que malware compilé par Golang, ce qui facilite le ciblage d’un plus grand nombre de systèmes d’exploitation, macOS et Linux, en particulier.

Le retour de cette souche de malware a été remarqué le mois dernier, lorsque les acteurs de la menace l’ont utilisé en conjonction avec l’exploit Log4Shell pour cibler les machines vulnérables.

Maintenant, un rapport de Crowdstrike apporte plus de lumière sur ce retour, en se concentrant sur les modifications au niveau du code qui facilitent la compilation pour d’autres plates-formes que Windows.

Pourquoi Golang ?

Golang est un langage de programmation adopté pour la première fois par les auteurs de logiciels malveillants en 2019 en raison de sa polyvalence multiplateforme.

De plus, Golang permet de regrouper les bibliothèques de dépendances dans un seul fichier binaire, ce qui réduit l’encombrement des communications du serveur de commande et de contrôle (C2), réduisant ainsi les taux de détection.

Il est également plus facile à apprendre que d’autres langages de programmation, par exemple Python, et propose des outils de débogage et de plug-in modernes qui simplifient le processus de programmation.

Le botnet Glupteba, qui a été interrompu le mois dernier par les spécialistes de la sécurité de Google, est un exemple notable de malware réussi écrit en Golang.

Nouveaux échantillons TellYouThePass

Rapport des analystes de Crowdstrike une similitude de code de 85% entre les exemples Linux et Windows de TellYouThePass, présentant les ajustements minimaux nécessaires pour que le ransomware s’exécute sur différents systèmes d’exploitation.

Source : Foule

Un changement notable dans les derniers échantillons du ransomware est la randomisation des noms de toutes les fonctions à l’exception de la « principale », qui tente de contrecarrer l’analyse.

Avant de lancer la routine de cryptage, TellYouThePass tue les tâches et les services qui pourraient compromettre le processus ou entraîner un cryptage incomplet, comme les clients de messagerie, les applications de base de données, les serveurs Web et les éditeurs de documents.

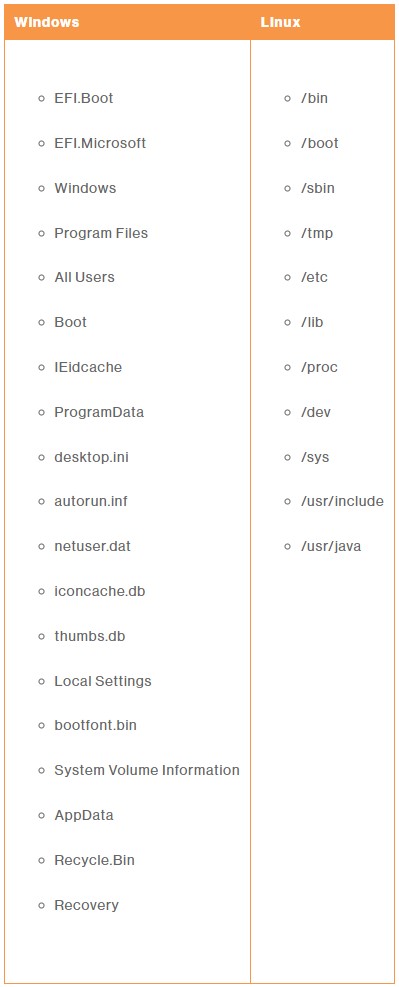

De plus, certains répertoires sont exclus du cryptage pour éviter de rendre le système non amorçable et ainsi perdre toute chance d’être payé.

Source : Foule

La demande de rançon abandonnée lors des récentes infections TellYouThePass demande 0,05 Bitcoin, actuellement converti en environ 2 150 $, en échange de l’outil de décryptage.

Source : Foule

Le schéma de cryptage utilise les algorithmes RSA-2014 et AES-256, et il n’y a pas de décrypteur gratuit disponible.

Pour le moment, les échantillons macOS n’ont pas été repérés.