Le ransomware Quantum, une souche découverte pour la première fois en août 2021, a été vu en train de mener des attaques rapides qui s’intensifient rapidement, laissant peu de temps aux défenseurs pour réagir.

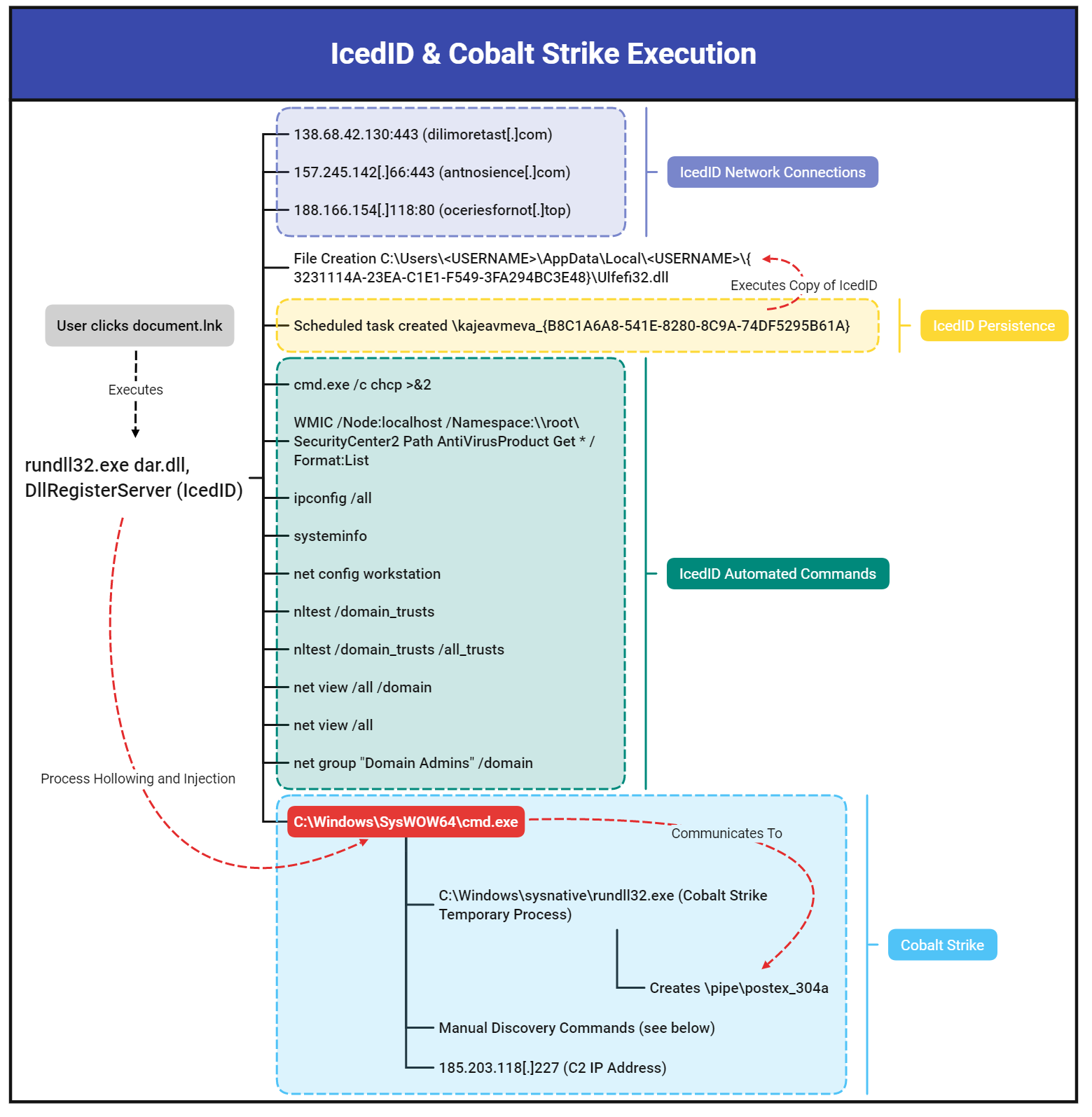

Les acteurs de la menace utilisent le logiciel malveillant IcedID comme l’un de leurs vecteurs d’accès initiaux, qui déploie Cobalt Strike pour un accès à distance et conduit au vol de données et au cryptage à l’aide de Quantum Locker.

Les détails techniques d’une attaque de rançongiciel Quantum ont été analysés par des chercheurs en sécurité de Le rapport DFIRqui affirme que l’attaque n’a duré que 3 heures et 44 minutes entre l’infection initiale et l’achèvement des dispositifs de cryptage.

Utiliser IcedID comme accès initial

L’attaque vue par le rapport DFIR a utilisé le logiciel malveillant IcedID comme accès initial à la machine de la cible, qui, selon eux, est arrivé via un e-mail de phishing contenant un fichier ISO en pièce jointe.

IcedID est un cheval de Troie bancaire modulaire utilisé depuis cinq ans, principalement pour le déploiement de charge utile de deuxième étape, les chargeurs et les ransomwares.

La combinaison des archives IcedID et ISO a récemment été utilisée dans d’autres attaques, car ces fichiers sont excellents pour passer les contrôles de sécurité des e-mails.

Deux heures après l’infection initiale, les acteurs de la menace injectent Cobalt Strike dans un processus C:WindowsSysWOW64cmd.exe pour échapper à la détection.

À ce stade, les intrus ont volé les informations d’identification du domaine Windows en vidant la mémoire de LSASS, ce qui leur a permis de se propager latéralement à travers le réseau.

« Pendant l’heure qui a suivi, l’acteur de la menace a procédé à l’établissement de connexions RDP avec d’autres serveurs de l’environnement », détaille le DFIR dans le rapport.

« Une fois que l’acteur de la menace a maîtrisé la disposition du domaine, il s’est préparé à déployer le ransomware en copiant le ransomware (nommé ttsel.exe) sur chaque hôte via le dossier de partage C$. »

Finalement, les pirates ont utilisé WMI et PsExec pour déployer la charge utile du rançongiciel Quantum et chiffrer les appareils.

Cette attaque n’a pris que quatre heures, ce qui est assez rapide, et comme ces attaques se produisent généralement tard dans la nuit ou pendant le week-end, cela ne laisse pas une grande fenêtre aux administrateurs réseau et de sécurité pour détecter et répondre à l’attaque.

Pour plus de détails sur les TTP utilisés par Quantum Locker, le rapport DFIR a fourni une longue liste d’indicateurs de compromis ainsi que des adresses C2 auxquelles IcedID et Cobalt Strike se sont connectés pour la communication.

Qui est Quantum Locker ?

Le rançongiciel Quantum Locker est une nouvelle image de marque de l’opération de rançongiciel MountLocker, qui a été lancée en septembre 2020.

Depuis lors, le gang de rançongiciels a renommé son opération sous différents noms, notamment AstroLocker, XingLocker, et maintenant dans sa phase actuelle, Quantum Locker.

Le changement de marque en Quantum a eu lieu en août 2021, lorsque le crypteur de ransomware a commencé à ajouter l’extension de fichier .quantum aux noms de fichiers cryptés et à déposer des notes de rançon nommées README_TO_DECRYPT.html.

Ces notes incluent un lien vers un site de négociation de rançon Tor et un identifiant unique associé à la victime. Les notes de rançon indiquent également que des données ont été volées lors de l’attaque, que les attaquants menacent de publier si une rançon n’est pas payée.

La source: EZpublish-france.fr

Alors que le rapport DFIR indique qu’ils n’ont vu aucune activité d’exfiltration de données dans l’attaque qu’ils ont analysée, EZpublish-france.fr a confirmé dans le passé qu’ils volaient des données lors d’attaques et les divulguaient dans des schémas de double extorsion.

Les demandes de rançon pour ce gang varient en fonction de la victime, certaines attaques exigeant 150 000 $ pour recevoir un décrypteur, tandis que d’autres vues par EZpublish-france.fr sont des demandes de plusieurs millions de dollars, comme indiqué ci-dessous.

La source: EZpublish-france.fr

Heureusement, Quantum Locker n’est pas une opération très active comme ses incarnations précédentes, avec seulement une poignée d’attaques chaque mois.

Cependant, bien qu’ils ne soient pas aussi actifs que d’autres opérations de ransomware, telles que Conti, LockBit et AVOS, ils représentent toujours un risque important et il est important que les défenseurs du réseau soient conscients des TTP liés à leurs attaques.