Les analystes du renseignement de Red Canary ont découvert un nouveau logiciel malveillant Windows avec des capacités de ver qui se propage à l’aide de lecteurs USB externes.

Ce malware est lié à un cluster de activité malveillante surnommé Raspberry Robin et a été observé pour la première fois en septembre 2021.

L’équipe d’ingénierie de détection de Red Canary a détecté le ver dans les réseaux de plusieurs clients, certains dans les secteurs de la technologie et de la fabrication.

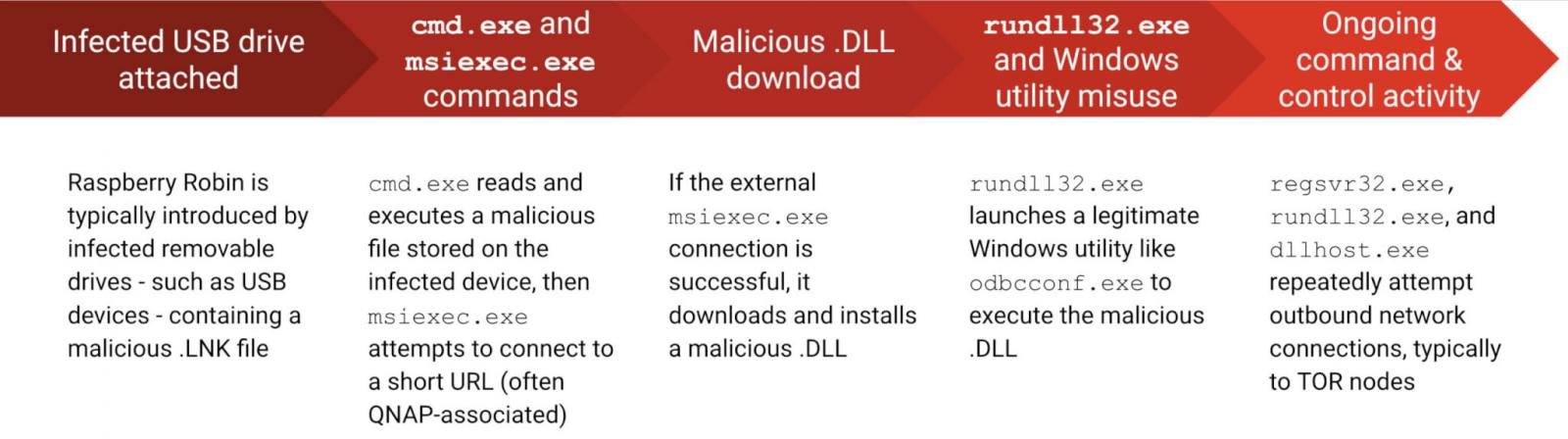

Raspberry Robin se propage aux nouveaux systèmes Windows lorsqu’un lecteur USB infecté contenant un fichier .LNK malveillant est connecté.

Une fois attaché, le ver génère un nouveau processus utilisant cmd.exe pour lancer un fichier malveillant stocké sur le lecteur infecté.

Outils Windows légitimes utilisés à mauvais escient pour installer des logiciels malveillants

Il utilise Programme d’installation standard de Microsoft (msiexec.exe) pour atteindre ses serveurs de commande et de contrôle (C2), probablement hébergés sur des appareils QNAP compromis et utilisant des nœuds de sortie TOR comme infrastructure C2 supplémentaire.

« Alors que msiexec.exe télécharge et exécute des packages d’installation légitimes, les adversaires l’utilisent également pour diffuser des logiciels malveillants », ont déclaré les chercheurs. mentionné.

« Raspberry Robin utilise msiexec.exe pour tenter une communication réseau externe vers un domaine malveillant à des fins C2. »

Bien qu’ils n’aient pas encore trouvé s’il établit la persistance et par quelles méthodes, ils soupçonnent que le logiciel malveillant installe un fichier DLL malveillant. [1, 2] sur les machines compromises pour résister à la suppression entre les redémarrages.

Raspberry Robin lance cette DLL à l’aide de deux autres utilitaires Windows légitimes : fodhelper (un binaire de confiance pour la gestion des fonctionnalités dans les paramètres Windows) et odbcconf (un outil de configuration des pilotes ODBC).

Le premier lui permet de contourner le contrôle de compte d’utilisateur (UAC), tandis que le second aidera à exécuter et à configurer la DLL.

Comment et pourquoi?

Bien que les analystes de Red Canary aient pu inspecter de près ce que fait la nouvelle découverte sur les systèmes infectés, il reste encore plusieurs questions auxquelles il faut répondre.

« D’abord et avant tout, nous ne savons pas comment ni où Raspberry Robin infecte les disques externes pour perpétuer son activité, bien qu’il soit probable que cela se produise hors ligne ou autrement en dehors de notre visibilité. Nous ne savons pas non plus pourquoi Raspberry Robin installe une DLL malveillante, » ont déclaré les chercheurs.

« Une hypothèse est qu’il peut s’agir d’une tentative d’établir la persistance sur un système infecté, bien que des informations supplémentaires soient nécessaires pour renforcer la confiance dans cette hypothèse. »

Puisqu’il n’y a pas d’informations sur les tâches malveillantes en phase finale de ce logiciel malveillant, une autre question à laquelle il faut répondre est de savoir quel est l’objectif des opérateurs de Raspberry Robin.

De plus amples informations techniques sur le ver Raspberry Robin, y compris les indicateurs de compromission (IOC) et une ATT&CK de ce logiciel malveillant, sont disponibles dans Le rapport de Red Canary.