Le malware FluBot largement distribué continue d’évoluer, avec de nouvelles campagnes distribuant le malware en tant que Flash Player et les développeurs ajoutant de nouvelles fonctionnalités.

FluBot est un cheval de Troie bancaire Android qui vole les informations d’identification en affichant des formulaires de connexion superposés contre de nombreuses banques dans le monde entier.

Les leurres de smishing (hameçonnage SMS) pour sa distribution incluent de fausses mises à jour de sécurité, faux lecteurs Adobe Flash, les mémos vocaux et les avis de livraison de colis usurpant l’identité.

Une fois dans l’appareil, FluBot peut voler des informations d’identification bancaires en ligne, envoyer ou intercepter des messages SMS (et des mots de passe à usage unique) et capturer des captures d’écran.

Étant donné que le logiciel malveillant utilise l’appareil de la victime pour envoyer de nouveaux messages de smishing à tous ses contacts, il se propage généralement comme une traînée de poudre.

Source : Laboratoires F5

Usurper l’identité de Flash Player

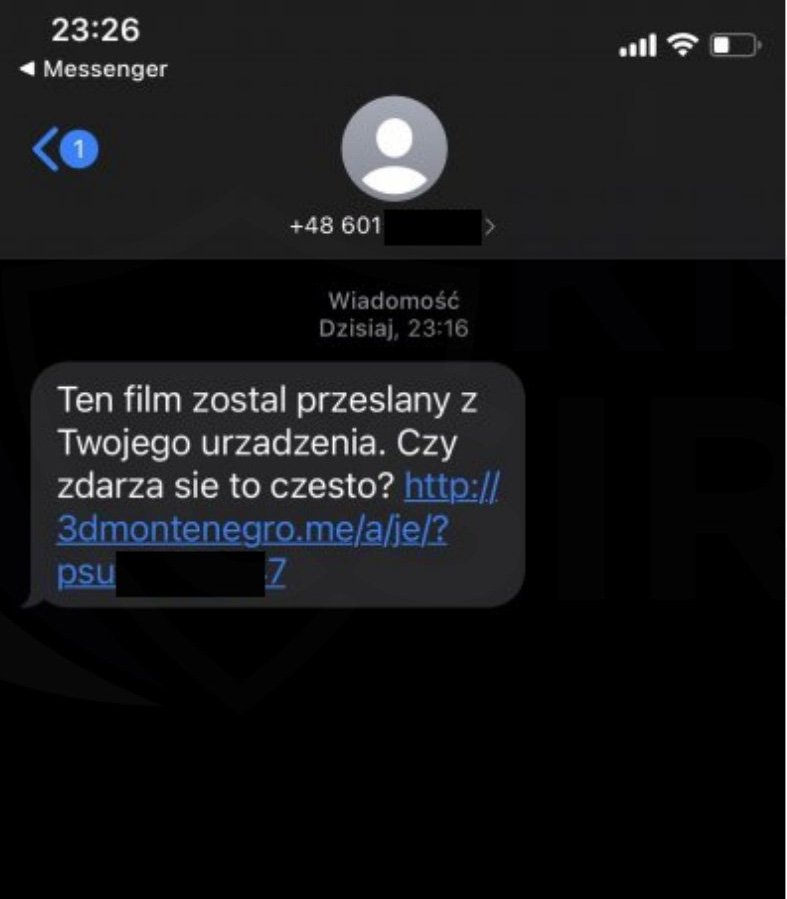

MalwareHunterTeam a déclaré à EZpublish-france.fr que les nouvelles campagnes FluBot sont distribuées à l’aide de SMS demandant au destinataire s’il avait l’intention de télécharger une vidéo à partir de son appareil.

Un exemple de SMS de cette campagne ciblant les destinataires polonais était partagé par CSIRT KNF, comme on le voit ci-dessous.

Source : CSIRT KNF

Lorsque les destinataires cliquent sur le lien inclus, ils sont dirigés vers une page proposant un faux fichier APK Flash Player [VirusTotal] qui installe le malware FluBot sur l’appareil Android.

Source : CSIRT KNF

Les utilisateurs d’Android doivent toujours éviter d’installer des applications à partir d’APK hébergés sur des sites distants pour se protéger des logiciels malveillants. Cette pratique est particulièrement vraie pour les marques bien connues, comme Adobe, dont les applications ne doivent être installées qu’à partir d’emplacements de confiance.

Nouvelles fonctionnalités dans les versions récentes de FluBot

La version majeure la plus récente est la version 5.0, sortie début décembre 2021, tandis que la version 5.2 a vu le jour il y a seulement quelques jours.

Avec cette version, le système DGA (algorithme de génération de domaine) a reçu beaucoup d’attention de la part des auteurs de logiciels malveillants, car il est essentiel pour permettre aux acteurs de fonctionner sans entrave.

La DGA génère de nombreux nouveaux domaines C2 à la volée, rendant inefficaces les mesures d’atténuation telles que les listes de blocage DNS.

Dans sa dernière version, la DGA de FluBot utilise 30 domaines de premier niveau au lieu de trois auparavant et propose également une commande qui permet aux attaquants de modifier la graine à distance.

Source : Laboratoires F5

Côté communication, le nouveau FluBot se connecte désormais au C2 via un tunnel DNS via HTTPS, alors qu’auparavant, il utilisait le port HTTPS direct 443.

Les commandes ajoutées au malware dans les versions 5.0, 5.1 et 5.2 sont les suivantes :

- Mettre à jour les résolveurs DNS

- Mettre à jour la graine DGA à distance

- Envoyez des SMS plus longs à l’aide des fonctions de division en plusieurs parties

En plus de ce qui précède, la dernière version de FluBot conserve la capacité de :

- URL ouvertes à la demande

- Obtenir la liste de contacts de la victime

- Désinstaller les applications existantes

- Désactiver l’optimisation de la batterie Android

- Abus du service d’accessibilité Android pour la capture d’écran et l’enregistrement de frappe

- Effectuer des appels à la demande

- Désactiver Play Protect

- Interceptez et masquez les nouveaux messages SMS pour voler des OTP

- Télécharger un SMS avec des informations sur la victime vers C2

- Obtenez la liste des applications pour charger les injections de superposition correspondantes

En résumé, FluBot n’a déprécié aucune des commandes utilisées dans les versions précédentes et n’a fait qu’enrichir ses capacités avec de nouvelles.

Pour plus de détails techniques sur le fonctionnement exact de la dernière version de FluBot, consultez le Rapport F5 Labs.

Comment se protéger du FluBot

Notez que dans de nombreux cas, un lien pour télécharger FluBot arrivera sur votre appareil via l’un de vos contacts, peut-être même un ami ou une famille.

Ainsi, si vous recevez un SMS inhabituel qui contient une URL et vous incite à cliquer dessus, il s’agit probablement d’un message généré par FluBot.

Enfin, évitez d’installer des fichiers APK provenant de sources inhabituelles, vérifiez régulièrement que Google Play Protect est activé sur votre appareil Android et utilisez une solution de sécurité mobile d’un fournisseur réputé.