Microsoft affirme que les acteurs de la menace pourraient utiliser une vulnérabilité macOS pour contourner la technologie de transparence, de consentement et de contrôle (TCC) pour accéder aux données protégées des utilisateurs.

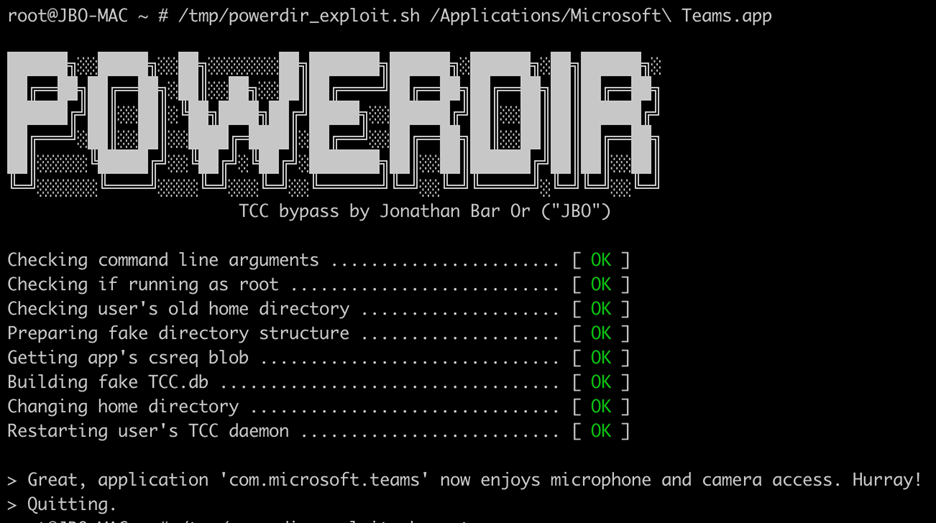

L’équipe de recherche Microsoft 365 Defender a signalé la vulnérabilité surnommée powerdir (suivie comme CVE-2021-300970) à Apple le 15 juillet 2021, via Microsoft Security Vulnerability Research (MSVR).

TCC est une technologie de sécurité conçue pour empêcher les applications d’accéder aux données utilisateur sensibles en permettant aux utilisateurs de macOS de configurer les paramètres de confidentialité des applications installées sur leurs systèmes et appareils connectés à leurs Mac, y compris les caméras et les microphones.

Alors qu’Apple a limité l’accès TCC aux applications avec un accès complet au disque et configuré des fonctionnalités pour bloquer automatiquement l’exécution de code non autorisé, les chercheurs en sécurité de Microsoft ont découvert que les attaquants pouvaient créer une deuxième base de données TCC spécialement conçue qui leur permettrait d’accéder aux informations protégées des utilisateurs.

« Nous avons découvert qu’il est possible de modifier par programmation le répertoire personnel d’un utilisateur cible et de créer une fausse base de données TCC, qui stocke l’historique de consentement des demandes d’applications » mentionné Jonathan Bar Or, chercheur principal en sécurité chez Microsoft.

« Si elle est exploitée sur des systèmes non corrigés, cette vulnérabilité pourrait permettre à un acteur malveillant d’orchestrer potentiellement une attaque basée sur les données personnelles protégées de l’utilisateur.

« Par exemple, l’attaquant pourrait détourner une application installée sur l’appareil – ou installer sa propre application malveillante – et accéder au microphone pour enregistrer des conversations privées ou capturer des captures d’écran d’informations sensibles affichées sur l’écran de l’utilisateur. »

Apple a également corrigé d’autres contournements TCC signalés depuis 2020, notamment :

- Supports Time Machine (CVE-2020-9771) : macOS propose une solution de sauvegarde et de restauration intégrée appelée Machine à remonter le temps. Il a été découvert que les sauvegardes Time Machine pouvaient être montées (à l’aide de l’utilitaire apfs_mount) avec l’indicateur « noowners ». Étant donné que ces sauvegardes contiennent les fichiers TCC.db, un attaquant pourrait monter ces sauvegardes et déterminer la politique TCC du périphérique sans avoir un accès complet au disque.

- Environnement variable empoisonnement (CVE-2020-9934) : Il a été découvert que le tccd de l’utilisateur pouvait créer le chemin d’accès au fichier TCC.db en développant $HOME/Library/Application Support/com.apple.TCC/TCC.db. Étant donné que l’utilisateur pourrait manipuler la variable d’environnement $HOME (telle qu’introduite dans tccd par launchd), un attaquant pourrait placer un fichier TCC.db choisi dans un chemin arbitraire, empoisonner la variable d’environnement $HOME et faire en sorte que TCC.db consomme ce fichier à la place .

- Problème de conclusion de paquet (CVE-2021-30713): D’abord divulgué par Jamf dans un article de blog sur la famille de logiciels malveillants XCSSET, ce bug a abusé de la façon dont macOS déduisait les informations sur l’ensemble d’applications. Par exemple, supposons qu’un attaquant connaisse une application spécifique qui a généralement accès au microphone. Dans ce cas, ils pourraient planter leur code d’application dans le bundle de l’application cible et « hériter » de ses capacités TCC.

Apple a corrigé la vulnérabilité de sécurité dans les mises à jour de sécurité publiées le mois dernier, le 13 décembre 2021.

« Une application malveillante peut être capable de contourner les préférences de confidentialité », a expliqué Apple dans le avis de sécurité.

Apple a résolu le problème de logique derrière le bug de faille de sécurité powerdir avec une gestion améliorée de l’état.

« Au cours de cette recherche, nous avons dû mettre à jour notre exploit de preuve de concept (POC) car la version initiale ne fonctionnait plus sur la dernière version de macOS, Monterey », a ajouté Jonathan Bar Or.

« Cela montre que même si macOS ou d’autres systèmes d’exploitation et applications deviennent de plus en plus renforcés à chaque version, les fournisseurs de logiciels comme Apple, les chercheurs en sécurité et la communauté de la sécurité dans son ensemble doivent travailler ensemble en permanence pour identifier et corriger les vulnérabilités avant que les attaquants puissent en tirer parti. eux. »

Microsoft a précédemment signalé avoir trouvé une faille de sécurité appelée Shrootless qui permettrait à un attaquant de contourner la protection de l’intégrité du système (SIP) et d’effectuer des opérations arbitraires, d’élever les privilèges à root et d’installer des rootkits sur des appareils vulnérables.

Les chercheurs de la société ont également découvert de nouvelles variantes du malware macOS WizardUpdate (alias UpdateAgent ou Vigram), mises à jour avec de nouvelles tactiques d’évasion et de persistance.

L’année dernière, en juin, Redmond a révélé des bugs critiques de micrologiciel dans certains modèles de routeurs NETGEAR que les pirates pourraient utiliser pour pénétrer et se déplacer latéralement au sein des réseaux d’entreprise.