Les chercheurs ont découvert une variante de logiciel malveillant macOS jusque-là inconnue appelée GIMMICK, qui serait un outil personnalisé utilisé par un acteur de menace d’espionnage chinois connu sous le nom de « Storm Cloud ».

Le malware a été découvert par des chercheurs de Volexity, qui l’ont récupéré dans la RAM d’un MacBook Pro exécutant macOS 11.6 (Big Sur), qui a été compromis lors d’une campagne de cyberespionnage fin 2021.

L’exposition de logiciels malveillants personnalisés utilisés par des pirates sophistiqués n’est pas courante. Ces groupes opèrent très soigneusement, laissant une trace minimale et effaçant les restes du logiciel malveillant pour garder leurs outils secrets et échapper à la détection basée sur IoC.

Cependant, parfois, même les cybercriminels les plus avancés se trompent et laissent derrière eux des logiciels malveillants qui peuvent ensuite être disséqués par des chercheurs en sécurité, comme c’est le cas avec GIMMICK.

Disséquer le malware GIMMICK

GIMMICK est un malware multiplateforme écrit en Objective C (macOS), ou .NET et Delphi (Windows).

Toutes les variantes utilisent la même architecture C2, les mêmes chemins de fichiers, les mêmes modèles de comportement et abusent fortement des services Google Drive, elles sont donc suivies comme un seul outil malgré les différences de code.

GIMMICK est lancé soit directement par l’utilisateur, soit en tant que démon sur le système et s’installe en tant que fichier binaire nommé « PLIST », imitant généralement une application très utilisée sur la machine cible.

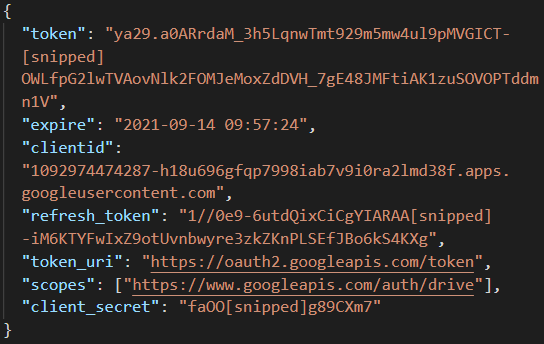

Ensuite, le logiciel malveillant s’initialise en effectuant plusieurs étapes de décodage des données et finit par établir une session sur Google Drive, à l’aide d’informations d’identification OAuth2 codées en dur.

(Volexité)

Après l’initialisation, GIMMICK charge trois composants malveillants, à savoir DriveManager, FileManager et GCDTimerManager, le premier étant responsable des actions ci-dessous :

- Gérez les sessions Google Drive et proxy.

- Conservez une carte locale de la hiérarchie des répertoires Google Drive en mémoire.

- Gérez les verrous pour la synchronisation des tâches sur la session Google Drive.

- Gérez les tâches de téléchargement et de chargement vers et depuis la session Google Drive.

L’UUID matériel de chaque système infecté est utilisé comme identifiant pour le répertoire Google Drive qui lui correspond.

FileManager gère le répertoire local où sont stockées les informations C2 et les tâches de commande, et GCDTimerManager se charge de la gestion des différents objets GCD.

Les commandes prises en charge par GIMMICK, qui arrivent sur le système sous forme cryptée AES, sont les suivantes :

- Transmettre les informations du système de base

- Télécharger le fichier sur C2

- Télécharger le fichier au client

- Exécutez une commande shell et écrivez la sortie dans C2

- Définir l’intervalle de minuterie Google Drive du client

- Définir l’intervalle de minuterie client pour le message de pulsation d’informations client

- Écraser les informations sur la période de travail du client

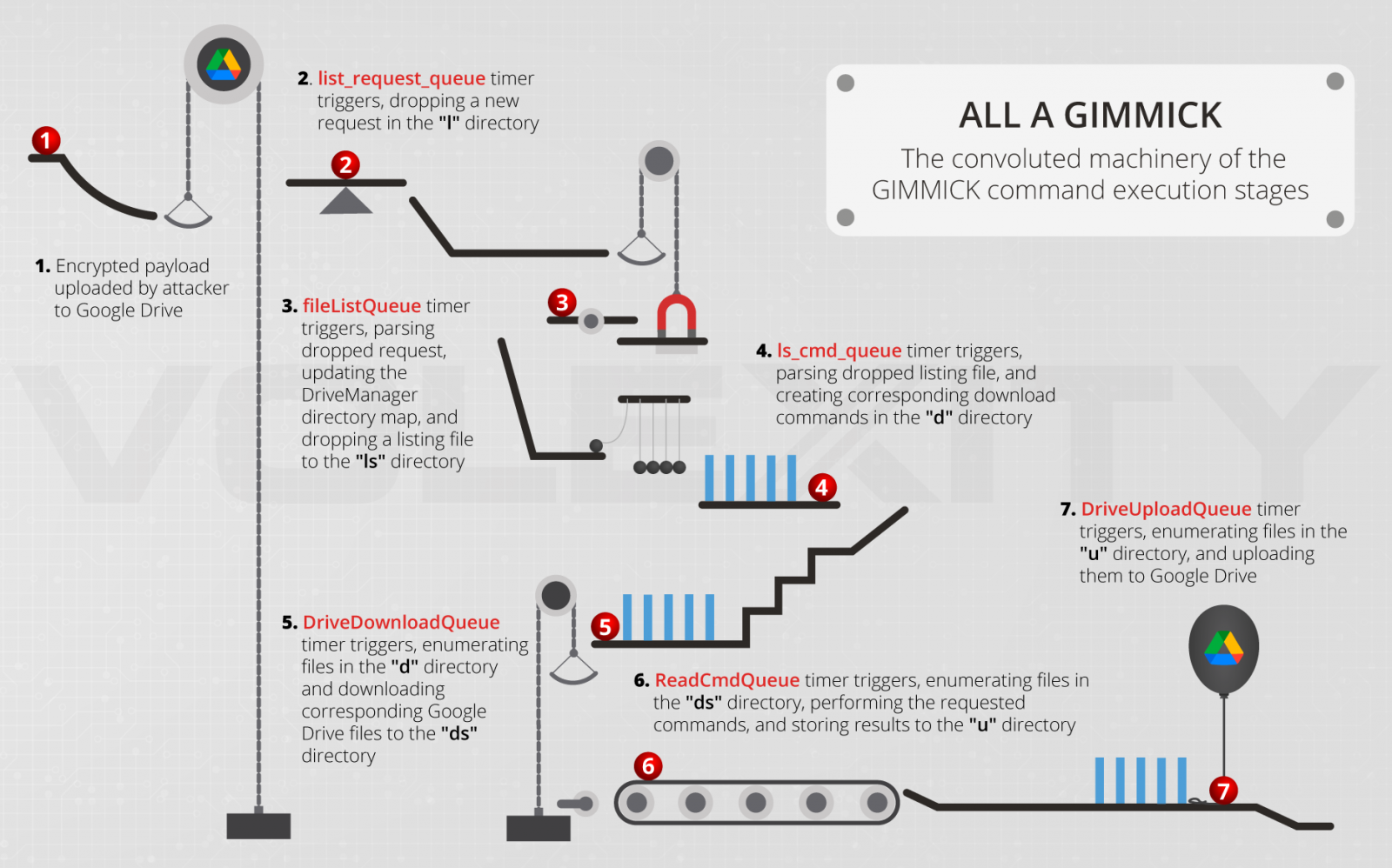

« En raison de la nature asynchrone de l’opération du logiciel malveillant, l’exécution des commandes nécessite une approche par étapes. Bien que les étapes individuelles se produisent de manière asynchrone, chaque commande suit la même chose. » explique Volexity dans son rapport technique

C’est cette conception asynchrone qui rend GIMMICK si robuste et en même temps complexe, donc le porter sur une nouvelle plate-forme, macOS dans ce cas, est un exploit qui souligne les compétences et les ressources de Storm Cloud.

Volexity note que la possibilité que Storm Cloud achète le malware à un développeur tiers et l’utilise exclusivement ne doit pas être exclue.

Protégez-vous contre GIMMICK

Apple a également déployé de nouvelles protections sur toutes les versions de macOS prises en charge avec de nouvelles signatures pour XProtect et MRT, qui devraient pouvoir bloquer et supprimer les logiciels malveillants depuis le 17 mars 2022. Pour vous assurer que vous avez bien reçu ces signatures, suivez Instructions de la page d’assistance d’Apple.

Pour empêcher GIMMICK et les logiciels malveillants similaires de prendre pied sur votre macOS, commencez par appliquer les mises à jour système disponibles pour votre appareil, qui récupéreront également les dernières signatures de détection.

Ensuite, assurez-vous que XProtect et MRT sont activés et en cours d’exécution sur le système.

Les mesures avancées incluent l’utilisation d’outils de surveillance du trafic réseau et de solutions EDR pour détecter le lancement de démons sur les terminaux.

Volexity a également publié une liste des indicateurs de compromission (IoC) de GIMMICK et Règles YARAce qui peut aider les défenseurs à détecter et à arrêter le logiciel malveillant.